Διαφήμιση

Ο δρομολογητής, η συσκευή δικτύου και το κακόβουλο λογισμικό του Internet of Things είναι όλο και πιο συχνά. Οι περισσότεροι επικεντρώνονται στη μόλυνση ευάλωτων συσκευών και την προσθήκη τους σε ισχυρά botnets. Οι συσκευές Routers και Internet of Things (IoT) είναι πάντα ενεργοποιημένες, πάντα online και περιμένουν οδηγίες. Τέλεια, τότε, ζωοτροφές botnet.

Αλλά δεν είναι το ίδιο κακόβουλο λογισμικό.

Το VPNFilter είναι μια καταστροφική απειλή κακόβουλου λογισμικού για δρομολογητές, συσκευές IoT, ακόμη και σε ορισμένες συσκευές αποθήκευσης συνδεδεμένες στο δίκτυο (NAS). Πώς ελέγχετε για μόλυνση από κακόβουλο λογισμικό VPNFilter; Και πώς μπορείτε να το καθαρίσετε; Ας ρίξουμε μια πιο προσεκτική ματιά στο VPNFilter.

Τι είναι το VPNFilter;

Το VPNFilter είναι μια εκλεπτυσμένη παραλλαγή κακόβουλου λογισμικού που στοχεύει κυρίως συσκευές δικτύωσης από ένα ευρύ φάσμα κατασκευαστών, καθώς και συσκευές NAS. Το VPNFilter βρέθηκε αρχικά σε συσκευές δικτύου Linksys, MikroTik, NETGEAR και TP-Link, καθώς και σε συσκευές QNAP NAS, με περίπου 500.000 μολύνσεις σε 54 χώρες.

ο ομάδα που αποκάλυψε το VPNFilter, Cisco Talos, πρόσφατα ενημερωμένες λεπτομέρειες σχετικά με το κακόβουλο λογισμικό, υποδεικνύοντας ότι ο εξοπλισμός δικτύωσης από κατασκευαστές όπως οι ASUS, D-Link, Huawei, Ubiquiti, UPVEL και ZTE εμφανίζουν πλέον μολύνσεις VPNFilter. Ωστόσο, κατά τη στιγμή της γραφής, δεν επηρεάζονται συσκευές δικτύου Cisco.

Το κακόβουλο λογισμικό είναι σε αντίθεση με τα περισσότερα άλλα κακόβουλα προγράμματα που επικεντρώνονται στο IoT, επειδή επιμένει μετά την επανεκκίνηση του συστήματος, καθιστώντας δύσκολη την εξάλειψη. Οι συσκευές που χρησιμοποιούν τα προεπιλεγμένα διαπιστευτήρια σύνδεσης ή με γνωστά τρωτά σημεία μηδενικής ημέρας που δεν έχουν λάβει ενημερώσεις υλικολογισμικού είναι ιδιαίτερα ευάλωτα.

Τι κάνει το VPNFilter;

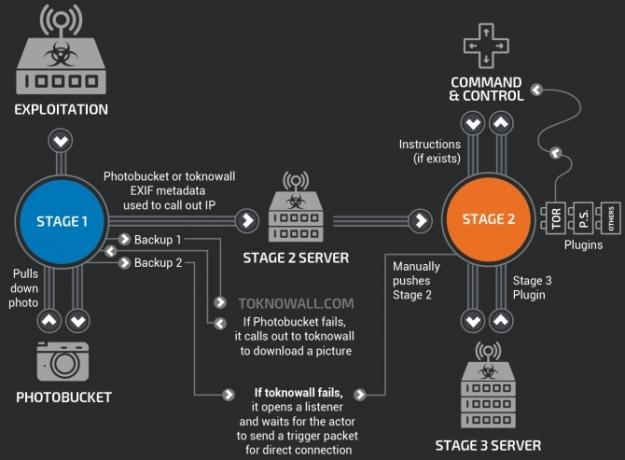

Έτσι, το VPNFilter είναι μια «πολλαπλών σταδίων, αρθρωτή πλατφόρμα» που μπορεί να προκαλέσει καταστροφικές ζημιές σε συσκευές. Επιπλέον, μπορεί επίσης να χρησιμεύσει ως απειλή συλλογής δεδομένων. Το VPNFilter λειτουργεί σε διάφορα στάδια.

Στάδιο 1: Το VPNFilter Stage 1 δημιουργεί ένα beachhead στη συσκευή, επικοινωνώντας με τον διακομιστή εντολών και ελέγχου (C&C) για να κατεβάσει πρόσθετες ενότητες και να περιμένει οδηγίες. Το Στάδιο 1 έχει επίσης πολλές ενσωματωμένες απολύσεις για τον εντοπισμό Στάδιο 2 C & C σε περίπτωση αλλαγής υποδομής κατά την ανάπτυξη. Το κακόβουλο λογισμικό Stage 1 VPNFilter είναι επίσης σε θέση να επιβιώσει από μια επανεκκίνηση, καθιστώντας το μια ισχυρή απειλή.

Στάδιο 2: Το VPNFilter Stage 2 δεν επιμένει μέσω επανεκκίνησης, αλλά έρχεται με ένα ευρύτερο φάσμα δυνατοτήτων. Το στάδιο 2 μπορεί να συλλέγει ιδιωτικά δεδομένα, να εκτελεί εντολές και να παρεμβαίνει στη διαχείριση συσκευών. Επίσης, υπάρχουν διαφορετικές εκδόσεις του Stage 2 στο φυσικό περιβάλλον. Ορισμένες εκδόσεις είναι εξοπλισμένες με μια καταστρεπτική μονάδα που αντικαθιστά ένα διαμέρισμα του υλικολογισμικού της συσκευής, στη συνέχεια κάντε επανεκκίνηση για να καταστήσετε τη συσκευή αχρησιμοποίητη (το κακόβουλο λογισμικό δημιουργεί προβλήματα στον δρομολογητή, τη συσκευή IoT ή τη συσκευή NAS, βασικα).

Στάδιο 3: Οι λειτουργικές μονάδες VPNFilter Stage 3 λειτουργούν σαν προσθήκες για το Stage 2, επεκτείνοντας τη λειτουργικότητα του VPNFilter. Μια μονάδα λειτουργεί ως sniffer πακέτων που συλλέγει εισερχόμενη κίνηση στη συσκευή και κλέβει διαπιστευτήρια. Ένα άλλο επιτρέπει στο κακόβουλο λογισμικό Stage 2 να επικοινωνεί με ασφάλεια χρησιμοποιώντας το Tor. Η Cisco Talos βρήκε επίσης μια ενότητα που εισάγει κακόβουλο περιεχόμενο στην κίνηση που διέρχεται από τη συσκευή, που σημαίνει ότι ο χάκερ μπορεί να προσφέρει περαιτέρω εκμεταλλεύσεις σε άλλες συνδεδεμένες συσκευές μέσω ενός δρομολογητή, IoT ή NAS συσκευή.

Επιπλέον, οι ενότητες VPNFilter «επιτρέπουν την κλοπή διαπιστευτηρίων ιστότοπου και την παρακολούθηση των πρωτοκόλλων Modbus SCADA».

Meta Κοινή χρήση φωτογραφιών

Μια άλλη ενδιαφέρουσα (αλλά όχι πρόσφατα ανακαλυφθείσα) δυνατότητα του VPNFilter malware είναι η χρήση διαδικτυακών υπηρεσιών κοινής χρήσης φωτογραφιών για την εύρεση της διεύθυνσης IP του διακομιστή C&C. Η ανάλυση Talos διαπίστωσε ότι το κακόβουλο λογισμικό δείχνει μια σειρά διευθύνσεων URL Photobucket. Το κακόβουλο λογισμικό κατεβάζει το πρώτη εικόνα στη συλλογή, η διεύθυνση URL αναφέρει και εξάγει μια διεύθυνση IP διακομιστή που είναι κρυμμένη μέσα στην εικόνα μεταδεδομένα.

Η διεύθυνση IP «εξάγεται από έξι ακέραιες τιμές για το γεωγραφικό πλάτος και μήκος GPS στις πληροφορίες EXIF». Εάν αποτύχει, το Το κακόβουλο λογισμικό του σταδίου 1 επιστρέφει σε έναν κανονικό τομέα (toknowall.com - περισσότερα σχετικά με αυτό παρακάτω) για να κατεβάσετε την εικόνα και να επιχειρήσετε το ίδιο επεξεργάζομαι, διαδικασία.

Στοχευμένο πακέτο ρουθούνισμα

Η ενημερωμένη αναφορά Talos αποκάλυψε μερικές ενδιαφέρουσες πληροφορίες για τη μονάδα εισπνοής πακέτων VPNFilter. Αντί να απλοποιεί τα πάντα, έχει ένα αρκετά αυστηρό σύνολο κανόνων που στοχεύουν συγκεκριμένους τύπους επισκεψιμότητας. Συγκεκριμένα, η κυκλοφορία από βιομηχανικά συστήματα ελέγχου (SCADA) που συνδέονται χρησιμοποιώντας TP-Link R600 VPN, συνδέσεις σε μια λίστα με προκαθορισμένες διευθύνσεις IP (υποδεικνύοντας μια προηγμένη γνώση άλλων δικτύων και επιθυμητής κίνησης), καθώς και πακέτα δεδομένων 150 byte ή μεγαλύτερο.

Ο Craig William, ανώτερος ηγέτης τεχνολογίας και διευθυντής παγκόσμιας προσέγγισης στο Talos, είπε στον Αρ"Ψάχνουν πολύ συγκεκριμένα πράγματα. Δεν προσπαθούν να συγκεντρώσουν όσο το δυνατόν περισσότερη κίνηση. Ακολουθούν ορισμένα πολύ μικρά πράγματα, όπως διαπιστευτήρια και κωδικούς πρόσβασης. Δεν έχουμε πολλές πληροφορίες σε αυτό εκτός από το ότι φαίνεται απίστευτα στοχευμένο και απίστευτα εξελιγμένο. Προσπαθούμε ακόμα να καταλάβουμε σε ποιον το χρησιμοποιούσαν. "

Από πού προήλθε το VPNFilter;

Το φίλτρο VPN θεωρείται το έργο μιας ομάδας hacking που χρηματοδοτείται από το κράτος. Ότι η αρχική αύξηση της μόλυνσης VPNFilter έγινε αισθητή σε ολόκληρη την Ουκρανία, τα αρχικά δάχτυλα έδειξαν τα δακτυλικά αποτυπώματα που υποστηρίζονται από τη Ρωσία και την ομάδα πειρατείας, Fancy Bear.

Ωστόσο, όπως είναι η πολυπλοκότητα του κακόβουλου λογισμικού, δεν υπάρχει ξεκάθαρη γένεση και καμία ομάδα πειρατείας, έθνος-κράτος ή άλλως, έχει προχωρήσει για να διεκδικήσει το κακόβουλο λογισμικό. Λαμβάνοντας υπόψη τους λεπτομερείς κανόνες κακόβουλου λογισμικού και τη στόχευση του SCADA και άλλων πρωτοκόλλων βιομηχανικού συστήματος, φαίνεται ότι είναι πολύ πιθανό ένας εθνικός φορέας.

Ανεξάρτητα από αυτό που νομίζω, το FBI πιστεύει ότι το VPNFilter είναι μια δημιουργία Fancy Bear. Τον Μάιο του 2018, το FBI κατέλαβε έναν τομέα—ToKnowAll.com — που πιστεύεται ότι χρησιμοποιήθηκε για την εγκατάσταση και τη διαχείριση κακόβουλου λογισμικού Stage 2 και Stage 3 VPNFilter. Η κατάσχεση τομέα σίγουρα βοήθησε να σταματήσει η άμεση εξάπλωση του VPNFilter, αλλά δεν έκοψε την κύρια αρτηρία. η Ουκρανική SBU κατέγραψε μια επίθεση φίλτρου VPN σε εργοστάσιο χημικής επεξεργασίας τον Ιούλιο του 2018, για μία.

Το VPNFilter έχει επίσης ομοιότητες με το κακόβουλο λογισμικό BlackEnergy, ένα APT Trojan που χρησιμοποιείται ενάντια σε ένα ευρύ φάσμα στόχων της Ουκρανίας. Και πάλι, ενώ αυτό δεν απέχει από πλήρη στοιχεία, η συστηματική στόχευση της Ουκρανίας προέρχεται κυρίως από πειρατικές ομάδες με ρωσικούς δεσμούς.

Μολύνομαι με το VPNFilter;

Οι πιθανότητες είναι ότι ο δρομολογητής σας δεν περιέχει κακόβουλο λογισμικό VPNFilter. Αλλά είναι πάντα καλύτερο να είσαι ασφαλής παρά να λυπάσαι:

- Ελέγξτε αυτήν τη λίστα για το δρομολογητή σας. Εάν δεν είστε στη λίστα, όλα είναι εντάξει.

- Μπορείτε να κατευθυνθείτε στο Symantec VPNFilter Check site. Επιλέξτε το πλαίσιο όρων και προϋποθέσεων και, στη συνέχεια, πατήστε το Εκτελέστε το VPNFilter Check κουμπί στη μέση. Η δοκιμή ολοκληρώνεται μέσα σε δευτερόλεπτα.

Έχω μολυνθεί με VPNFilter: Τι πρέπει να κάνω;

Εάν το Symantec VPNFilter Check επιβεβαιώσει ότι ο δρομολογητής σας έχει μολυνθεί, έχετε μια σαφή πορεία δράσης.

- Επαναφέρετε το δρομολογητή σας και, στη συνέχεια, εκτελέστε ξανά το VPNFilter Check.

- Επαναφέρετε το δρομολογητή σας στις εργοστασιακές ρυθμίσεις.

- Πραγματοποιήστε λήψη του πιο πρόσφατου υλικολογισμικού για το δρομολογητή σας και ολοκληρώστε μια καθαρή εγκατάσταση υλικολογισμικού, κατά προτίμηση χωρίς το δρομολογητή να κάνει σύνδεση στο διαδίκτυο κατά τη διάρκεια της διαδικασίας.

Επιπλέον, πρέπει να ολοκληρώσετε τις πλήρεις σαρώσεις συστήματος σε κάθε συσκευή που είναι συνδεδεμένη στον μολυσμένο δρομολογητή.

Πρέπει πάντα να αλλάζετε τα προεπιλεγμένα διαπιστευτήρια σύνδεσης του δρομολογητή σας, καθώς και τυχόν συσκευές IoT ή NAS (Οι συσκευές IoT δεν κάνουν αυτήν την εργασία εύκολη Γιατί το Διαδίκτυο των πραγμάτων είναι ο μεγαλύτερος εφιάλτης ασφαλείαςΜια μέρα, φτάνετε στο σπίτι από τη δουλειά για να ανακαλύψετε ότι έχει παραβιαστεί το οικιακό σύστημα ασφαλείας με δυνατότητα cloud. Πώς θα μπορούσε να συμβεί αυτό; Με το Διαδίκτυο των πραγμάτων (IoT), θα μπορούσατε να μάθετε τον δύσκολο τρόπο. Διαβάστε περισσότερα εάν είναι δυνατόν. Επίσης, ενώ υπάρχουν ενδείξεις ότι το VPNFilter μπορεί να αποφύγει μερικά τείχη προστασίας, έχοντας ένα εγκατεστημένο και σωστά διαμορφωμένο 7 απλές συμβουλές για την ασφάλεια του δρομολογητή και του δικτύου Wi-Fi σε λίγα λεπτάΜήπως κάποιος ρουθουνίζει και παρακολουθεί την κυκλοφορία Wi-Fi, κλέβει τους κωδικούς πρόσβασης και τους αριθμούς πιστωτικών καρτών σας; Θα ξέρατε ακόμη και αν κάποιος ήταν; Πιθανώς όχι, ασφαλίστε το ασύρματο δίκτυό σας με αυτά τα 7 απλά βήματα. Διαβάστε περισσότερα θα σας βοηθήσει να κρατήσετε πολλά άλλα άσχημα πράγματα έξω από το δίκτυό σας.

Προσέξτε για κακόβουλο λογισμικό δρομολογητή!

Το κακόβουλο λογισμικό του δρομολογητή είναι όλο και πιο κοινό. Το κακόβουλο λογισμικό και τα τρωτά σημεία του IoT βρίσκονται παντού και με τον αριθμό των συσκευών που θα συνδεθούν στο διαδίκτυο, θα επιδεινωθούν μόνο. Ο δρομολογητής σας είναι το σημείο εστίασης των δεδομένων στο σπίτι σας. Ωστόσο, δεν λαμβάνει τόσο μεγάλη προσοχή στην ασφάλεια όσο και άλλες συσκευές.

Με απλά λόγια, ο δρομολογητής σας δεν είναι ασφαλής όπως νομίζετε 10 τρόποι ο δρομολογητής σας δεν είναι τόσο ασφαλής όσο νομίζετεΕδώ είναι 10 τρόποι με τους οποίους θα μπορούσε να αξιοποιηθεί ο δρομολογητής σας από χάκερ και ασύρματες εισβολείς μέσω Drive. Διαβάστε περισσότερα .

Ο Gavin είναι ανώτερος συγγραφέας για το MUO. Είναι επίσης ο Επεξεργαστής και ο Διαχειριστής SEO για την αδελφή ιστοσελίδα του MakeUseOf, Blok Decoded. Έχει BA (Hons) Σύγχρονη γραφή με πρακτικές ψηφιακής τέχνης λεηλατημένη από τους λόφους του Devon, καθώς και πάνω από μια δεκαετία επαγγελματικής εμπειρίας γραφής. Απολαμβάνει άφθονο τσάι.