Διαφήμιση

Το Ransomware είναι σε άνοδο. Οι κυβερνοεγκληματίες έχουν αυξήσει τα στοιχήματα Πέρα από τον υπολογιστή σας: 5 τρόποι Ransomware θα σας πάρει αιχμαλωσία στο μέλλονΤο Ransomware είναι ίσως το πιο κακό κακόβουλο λογισμικό εκεί έξω και οι εγκληματίες που τον χρησιμοποιούν γίνονται όλο και περισσότερο προχωρημένο, Εδώ είναι πέντε ανησυχητικά πράγματα που θα μπορούσαν να ληφθούν όμηροι σύντομα, συμπεριλαμβανομένων έξυπνων σπιτιών και έξυπνων αυτοκίνητα. Διαβάστε περισσότερα στη μάχη για τα δεδομένα σας, εισάγοντας στρώματα προηγμένου κακόβουλου λογισμικού που έχουν σχεδιαστεί για την κρυπτογράφηση των προσωπικών σας δεδομένων. Ο απώτερος στόχος τους είναι να εξωθούν τα χρήματα από εσάς. Εάν δεν πληρούνται τα αιτήματά τους, τα κρυπτογραφημένα αρχεία σας θα παραμείνουν εκτός εμβέλειας.

Μη διαθέσιμο. Χαμένος.

Οι επιθέσεις σε άτομα δεν είναι πρωτοποριακές. Ούτε χτυπάνε τους τίτλους. Το 2015 είδε το FBI να λάβει μόλις 2.500 καταγγελίες που σχετίζονται άμεσα με επιθέσεις σχετιζόμενες με ransomware, οι οποίες ανέρχονται σε περίπου 24 εκατομμύρια δολάρια σε απώλειες για τα θύματα.

Λίγο πριν από δύο εβδομάδες, μια νέα παραλλαγή ransomware, Πέτα, προέκυψε. Ωστόσο, μόλις οι ερευνητές της ασφάλειας είχαν αρχίσει να διαχειρίζονται προειδοποιήσεις σχετικά με το τις δυνατότητες του ransomware και τις συγκεκριμένες μεθόδους επίθεσης, ένας ερεθισμένος άνθρωπος έσπασε την Petya κρυπτογράφηση. Αυτό σημαίνει ότι χιλιάδες δυνητικά θύματα μπορούν να αποκρυπτογραφήσουν με ασφάλεια τα αρχεία τους, εξοικονομώντας χρόνο, χρήματα και βουνά απογοήτευσης.

Γιατί η Petya είναι διαφορετική

Ransomware Οι λοιμώξεις συνήθως ακολουθούν μια γραμμική διαδρομή Τι είναι ένα Bootkit, και είναι η Nemesis πραγματική απειλή;Οι χάκερ συνεχίζουν να βρίσκουν τρόπους να διαταράξουν το σύστημά σας, όπως το bootkit. Ας δούμε τι είναι το bootkit, πώς λειτουργεί η παραλλαγή Nemesis και σκεφτείτε τι μπορείτε να κάνετε για να παραμείνετε σαφείς. Διαβάστε περισσότερα . Μόλις συμβεί ένα σύστημα, το Το ransomware σαρώνει ολόκληρο τον υπολογιστή Μην Πτώση των απατεώνων: Ένας οδηγός για Ransomware & άλλες απειλές Διαβάστε περισσότερα και ξεκινά τη διαδικασία κρυπτογράφησης. Ανάλογα με την παραλλαγή ransomware Αποφύγετε την πτώση του θύματος σε αυτές τις τρεις απάτες RansomwareΑρκετές εξέχουσες απάτες ransomware κυκλοφορούν αυτή τη στιγμή. ας πάμε πάνω από τρεις από τις πιο καταστροφικές, ώστε να τους αναγνωρίσετε. Διαβάστε περισσότερα , οι τοποθεσίες δικτύου ενδέχεται επίσης να είναι κρυπτογραφημένες. Μόλις ολοκληρωθεί η διαδικασία κρυπτογράφησης, το ransomware παραδίδει ένα μήνυμα στον χρήστη που τον ενημερώνει για τις επιλογές του: να πληρώσετε ή να χάσετε Μην πληρώνετε - Πώς να κερδίσετε Ransomware!Φανταστείτε αν κάποιος εμφανίστηκε στο κατώφλι σας και είπε: "Γεια σου, υπάρχουν στο σπίτι σας ποντίκια που δεν γνωρίζατε. Δώστε μας $ 100 και θα τους ξεφορτωθούμε ". Αυτό είναι το Ransomware ... Διαβάστε περισσότερα .

Οι πρόσφατες παραλλαγές στο ransomware έχουν αγνοήσει τα προσωπικά αρχεία χρηστών, επιλέγοντας αντί να κρυπτογραφήσουν τον κύριο πίνακα αρχείων (MFT) της μονάδας C: πράγμα που καθιστά τον υπολογιστή άχρηστο.

Κύριος πίνακας αρχείων

Η Petya έχει διανεμηθεί σε μεγάλο βαθμό μέσω μια κακόβουλη καμπάνια ηλεκτρονικού ταχυδρομείου.

"Τα θύματα θα λάβουν ένα μήνυμα ηλεκτρονικού ταχυδρομείου προσαρμοσμένο ώστε να δείχνει και να διαβάζεται σαν επιχειρηματικό σχετικό μήνυμα από έναν" αιτούντα "που αναζητεί μια θέση σε μια εταιρεία. Θα παρουσιάσει στους χρήστες μια υπερσύνδεση σε μια θέση αποθήκευσης Dropbox, η οποία υποτίθεται ότι θα επιτρέψει στον χρήστη να κατεβάσει το βιογραφικό σημείωμα του εν λόγω υποψηφίου (CV). "

Μόλις εγκατασταθεί, η Petya αρχίζει να αντικαθιστά το Master Boot Record (MBR). Το MBR είναι η πληροφορία που είναι αποθηκευμένη στον πρώτο τομέα του σκληρού δίσκου, ο οποίος περιέχει τον κώδικα που εντοπίζει το ενεργό πρωτεύον διαμέρισμα. Η διαδικασία overwrite εμποδίζει τα Windows να φορτώνονται κανονικά, καθώς και να αποτρέπεται η πρόσβαση στην ασφαλή λειτουργία.

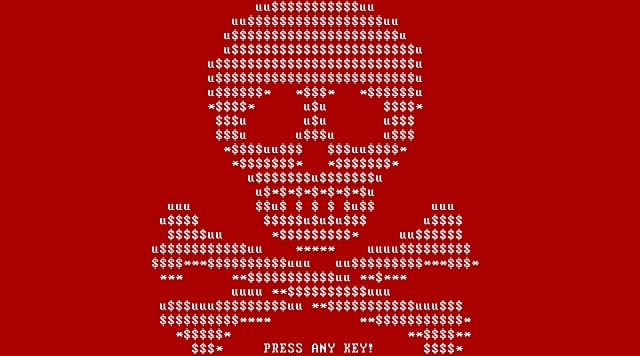

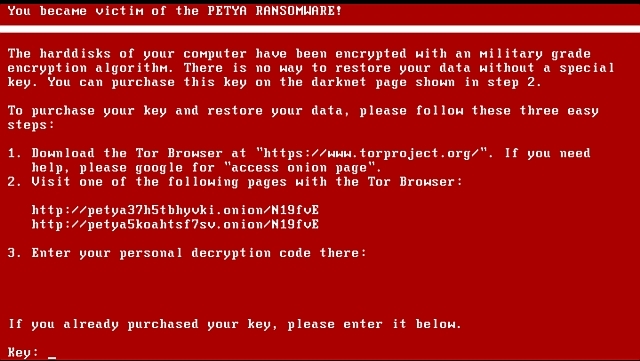

Μόλις η Petya αντικαταστήσει το MBR, κρυπτογραφεί το MFT, ένα αρχείο που βρέθηκε σε κατατμήσεις NTFS που περιέχουν κρίσιμες πληροφορίες για κάθε άλλο αρχείο στη μονάδα δίσκου. Στη συνέχεια, η Petya αναγκάζει μια επανεκκίνηση του συστήματος. Κατά την επανεκκίνηση, ο χρήστης συναντά μια ψεύτικη σάρωση CHKDSK. Ενώ η σάρωση φαίνεται να εξασφαλίζει την ακεραιότητα του όγκου, το αντίθετο ισχύει. Όταν το CHKDSK ολοκληρωθεί και τα Windows προσπαθήσουν να φορτωθούν, το τροποποιημένο MBR θα εμφανίσει ένα κρανίο ASCII με τελεσίγραφο για να πληρώσει ένα λύτρο, συνήθως στο Bitcoin.

Η τιμή ανάκτησης είναι περίπου $ 385, αν και αυτό μπορεί να αλλάξει με βάση τη συναλλαγματική ισοτιμία Bitcoin. Εάν ο χρήστης αποφασίσει να αγνοήσει την προειδοποίηση, τα λύτρα Bitcoin διπλασιάζονται. Εάν ο χρήστης συνεχίσει να αντιστέκεται στην προσπάθεια εκβιασμού, ο συντάκτης της Petya ransomware θα διαγράψει το κλειδί κρυπτογράφησης.

Αποστολή Hack-Petya

Όταν οι σχεδιαστές ransomware είναι συνήθως εξαιρετικά προσεκτικοί στην επιλογή κρυπτογράφησης, ο συγγραφέας της Petya «γλίστρησε». Ένας μη αναγνωρισμένος προγραμματιστής βρήκε πώς να σπάσει την κρυπτογράφηση της Petya μετά από ένα "Η επίσκεψη του Πάσχα στον πατέρα μου με πήρε [αυτόν] σε αυτό το χάος".

Η ρωγμή είναι σε θέση να αποκαλύψει το κλειδί κρυπτογράφησης που απαιτείται για να ξεκλειδώσετε την κρυπτογραφημένη κύρια εγγραφή εκκίνησης, απελευθερώνοντας τα αρχεία συστήματος αιχμαλωσίας. Για να ανακτήσετε τον έλεγχο των αρχείων, οι χρήστες θα πρέπει πρώτα να αφαιρέσουν τον μολυσμένο σκληρό δίσκο από τον υπολογιστή και να τον συνδέσουν σε άλλο υπολογιστή που λειτουργεί. Μπορούν στη συνέχεια να εξαγάγουν μια σειρά από χορδές δεδομένων για να μπουν στο εργαλείο.

Η εξαγωγή των δεδομένων είναι δύσκολη, απαιτώντας ειδικά εργαλεία και γνώσεις. Ευτυχώς, ο υπάλληλος της Emsisoft Fabian Wosar δημιούργησε ένα ειδικό εργαλείο για να ανακουφίσει αυτό το πρόβλημα, κάνοντας "την πραγματική αποκρυπτογράφηση πιο φιλική προς το χρήστη". Μπορείτε να βρείτε το Πεταίος τομέας εξόρυξης εδώ. Κάντε λήψη και αποθηκεύστε την στην επιφάνεια εργασίας του υπολογιστή που χρησιμοποιείται για την επιδιόρθωση.

Θα μπορούσαν οι "δημοσιογράφοι" να αρχίσουν να κάνουν την εργασία τους; Δεν είμαι υπεύθυνος για την αποκωδικοποίηση της Petya. Πίστωση @leo_and_stone.

- Fabian Wosar (@fwosar) 15 Απριλίου 2016

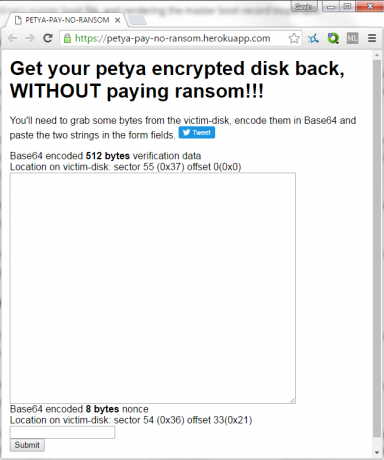

Το εργαλείο του Wosar εξάγει τα 512-bytes που απαιτούνται για την Petya ρωγμή, "Ξεκινώντας από τον τομέα 55 (0x37h) με μετατόπιση 0 και 8 bytes nonce από τον τομέα 54 (0x36) αντιστάθμιση: 33 (0x21). " Μόλις εξάγονται τα δεδομένα, το εργαλείο θα το μετατρέψει στο απαραίτητο Base64 κωδικοποίηση. Μπορεί να εισαχθεί στη συνέχεια site petya-no-pay-λύτρα.

Απλώς έδωσα ένα μικρό ~ 50 γραμμικό εργαλείο που κάνει την πραγματική αποκρυπτογράφηση πιο φιλική προς το χρήστη.

- Fabian Wosar (@fwosar) 15 Απριλίου 2016

Αφού δημιουργήσετε τον κωδικό αποκρυπτογράφησης, καταγράψτε τον. Θα πρέπει τώρα να αντικαταστήσετε τη μονάδα σκληρού δίσκου και, στη συνέχεια, να εκκινήσετε το μολυσμένο σύστημα. Όταν εμφανιστεί η οθόνη κλειδώματος Petya, μπορείτε να εισάγετε το κλειδί αποκρυπτογράφησης.

Ένα λεπτομερές φροντιστήριο για την εξαγωγή στοιχειοσειρών δεδομένων, εισαγωγή των δεδομένων που μετατράπηκαν στον ιστότοπο και δημιουργία του κωδικού αποκρυπτογράφησης μπορεί να βρεθεί εδώ.

Αποκρυπτογράφηση για όλους;

Ο συνδυασμός της ρωγμής κρυπτογράφησης του leo-stone και του Petya Sector Extractor του Fabian Wosar κάνουν ευχάριστη ανάγνωση. Όποιος διαθέτει τις τεχνικές γνώσεις για να αναζητήσει μια λύση για τα κρυπτογραφημένα αρχεία του, μπορεί να έχει πιθανότητες να ανακάμψει τον έλεγχο των δεδομένων του.

Τώρα η λύση έχει απλουστευθεί, οι χρήστες χωρίς τεχνικές γνώσεις θα μπορούσαν να πάρουν εφικτά μολυσμένο σύστημα σε ένα τοπικό κατάστημα επισκευών και να ενημερώσει τους τεχνικούς για το τι πρέπει να κάνει ή τουλάχιστον αυτό που πιστεύουν χρειάζεται να κάνει.

Ωστόσο, ακόμη και ως οδός για τον καθορισμό Αυτό συγκεκριμένη παραλλαγή ransomware έχει γίνει πολύ πιο εύκολη, το ransomware είναι ακόμα ένα τεράστιο, συνεχώς αναπτυσσόμενο πρόβλημα που αντιμετωπίζει ο καθένας από εμάς Ransomware συνεχίζει να αναπτύσσεται - Πώς μπορείτε να προστατεύσετε τον εαυτό σας; Διαβάστε περισσότερα . Και, παρά την ευκολότερη εύρεση και την ευκολότερη παρακολούθηση, οι συγγραφείς ransomware γνωρίζουν ότι υπάρχει μεγάλη πλειοψηφία χρήστες που απλά δεν έχουν καμία ελπίδα να αποκρυπτογραφήσουν τα αρχεία, τη μόνη πιθανότητα ανάκτησης τους μέσω ψυχρού, σκληρού, ανιχνεύσιμου Bitcoin.

Παρά την αρχική κωδικοποίησή τους faux pas, Είμαι βέβαιος ότι οι συγγραφείς της Petya ransomware δεν κάθονται γύρω, αισθάνθηκαν λυπημένοι για τον εαυτό τους. Τώρα που αυτή η μέθοδος ρωγμών και αποκρυπτογράφησης κερδίζουν έλξη, είναι πιθανό να εργάζονται για την ενημέρωση του κώδικα τους για να απενεργοποιήσουν τη λύση, κλείνοντας την πόρτα για την ανάκτηση δεδομένων για άλλη μια φορά.

Ήταν θύμα ransomware; Καταφέρατε να ανακτήσετε τα αρχεία σας, ή πληρώσατε τα λύτρα; Ενημερώστε μας παρακάτω!

Ο Gavin είναι ανώτερος συγγραφέας για το MUO. Είναι επίσης ο Editor και ο Διαχειριστής SEO για την κρυπτο-εστιασμένη περιοχή αδελφών της MakeUseOf, Αποκωδικοποιημένα μπλοκ. Έχει ένα σύγχρονο γράψιμο BA (Hons) με ψηφιακές καλλιτεχνικές πρακτικές που λεηλάτησαν από τους λόφους του Ντέβον, καθώς και πάνω από μια δεκαετία επαγγελματικής γραφής. Απολαμβάνει άφθονες ποσότητες τσαγιού.