Διαφήμιση

Το 2017 ήταν η χρονιά του ransomware. Το 2018 αφορούσε το cryptojacking. Το 2019 διαμορφώνεται ως η χρονιά της μορφοποίησης.

Η δραστική μείωση της αξίας των κρυπτονομισμάτων όπως το Bitcoin και το Monero σημαίνει ότι οι εγκληματίες στον κυβερνοχώρο αναζητούν αλλού για δόλια κέρδη. Τι καλύτερο μέρος από το να κλέβετε τα τραπεζικά σας στοιχεία απευθείας από τη φόρμα παραγγελίας προϊόντος, προτού καν πατήσετε υποβολή. Σωστά; δεν εισβάλλουν στην τράπεζά σας. Οι εισβολείς ανυψώνουν τα δεδομένα σας προτού φτάσουν ακόμη και τόσο μακριά.

Να τι πρέπει να γνωρίζετε για το formjacking.

Τι είναι το Formjacking;

Μια επίθεση μορφοποίησης είναι ένας τρόπος για έναν εγκληματία στον κυβερνοχώρο να παρακολουθεί τις τραπεζικές σας πληροφορίες απευθείας από έναν ιστότοπο ηλεκτρονικού εμπορίου.

Σύμφωνα με την Αναφορά απειλής για την ασφάλεια στο Internet Symantec 2019, οι formjackers έθεσαν σε κίνδυνο 4.818 μοναδικούς ιστότοπους κάθε μήνα το 2018. Κατά τη διάρκεια του έτους, η Symantec απέκλεισε πάνω από 3,7 εκατομμύρια προσπάθειες τυχαιοποίησης.

Επιπλέον, πάνω από 1 εκατομμύριο από αυτές τις προσπάθειες ξυλοδαρμού ήρθαν κατά τη διάρκεια των τελευταίων δύο μηνών του 2018 - ράμπας μέχρι το σαββατοκύριακο της Μαύρης Παρασκευής του Νοεμβρίου, και μετά την περίοδο των Χριστουγέννων για τις αγορές του Δεκεμβρίου.

Βλέποντας μια αύξηση στις μολύνσεις και τις μολύνσεις τύπου MageCart, οι απατεώνες δεν έχουν διακοπές.

- natmchugh (@natmchugh) 21 Δεκεμβρίου 2018

Λοιπόν, πώς λειτουργεί μια επίθεση φόρμας;

Το Formjacking περιλαμβάνει την εισαγωγή κακόβουλου κώδικα στον ιστότοπο ενός παρόχου ηλεκτρονικού εμπορίου. Ο κακόβουλος κώδικας κλέβει στοιχεία πληρωμής, όπως στοιχεία κάρτας, ονόματα και άλλα προσωπικά στοιχεία που χρησιμοποιούνται συνήθως κατά την αγορά στο διαδίκτυο. Τα κλεμμένα δεδομένα αποστέλλονται σε έναν διακομιστή για επαναχρησιμοποίηση ή πώληση, το θύμα δεν γνωρίζει ότι τα στοιχεία πληρωμής τους έχουν παραβιαστεί.

Συνολικά, φαίνεται βασικό. Είναι πολύ μακριά από αυτό. Ένας χάκερ χρησιμοποίησε 22 γραμμές κώδικα για να τροποποιήσει τα σενάρια που εκτελούνται στον ιστότοπο της British Airways. Ο εισβολέας έκλεψε 380.000 στοιχεία πιστωτικής κάρτας, συγκεντρώνοντας πάνω από 13 εκατομμύρια £ στη διαδικασία.

Εκεί βρίσκεται η γοητεία. Οι πρόσφατες επιθέσεις υψηλού προφίλ στις British Airways, TicketMaster UK, Newegg, Home Depot και Target μοιράζονται έναν κοινό παρονομαστή: formjacking.

Ποιος είναι πίσω από τις επιθέσεις Formjacking;

Ο εντοπισμός ενός μεμονωμένου εισβολέα όταν τόσες πολλές μοναδικές ιστοσελίδες πέφτουν θύματα μιας μεμονωμένης επίθεσης (ή τουλάχιστον, το στυλ επίθεσης) είναι πάντα δύσκολη για τους ερευνητές ασφαλείας. Όπως και με άλλα πρόσφατα κύματα εγκλήματος στον κυβερνοχώρο, δεν υπάρχει κανένας δράστης. Αντ 'αυτού, η πλειονότητα των formjacking προέρχεται από ομάδες Magecart.

Αποφάσισε να πάει από τα περίπτερα της RSA σήμερα για να ρωτήσει κάθε πωλητή που χρησιμοποιεί το Magecart στο μάρκετινγκ του τι ήταν. Οι μέχρι σήμερα απαντήσεις είναι:

- Μια μεγάλη επίθεση στον οργανισμό μου

- Μια μεγάλη επιχείρηση εγκληματιών από τη Ρωσία

- Μια πολύ εξελιγμένη επίθεση για την οποία χρειάζομαι το προϊόν X1 / ν

- Υ??? Κ??? μικρό?? (@ydklijnsma) 6 Μαρτίου 2019

Το όνομα προέρχεται από το λογισμικό που χρησιμοποιούν οι ομάδες εισβολής για να εισάγουν κακόβουλο κώδικα σε ευάλωτους ιστότοπους ηλεκτρονικού εμπορίου. Προκαλεί κάποια σύγχυση και συχνά βλέπετε το Magecart να χρησιμοποιείται ως μοναδική οντότητα για να περιγράψει μια ομάδα πειρατείας. Στην πραγματικότητα, πολλές ομάδες hacking Magecart επιτίθενται σε διαφορετικούς στόχους, χρησιμοποιώντας διαφορετικές τεχνικές.

Ο Yonathan Klijnsma, ερευνητής απειλών στο RiskIQ, παρακολουθεί τις διάφορες ομάδες Magecart. Σε μια πρόσφατη έκθεση που δημοσιεύτηκε με την εταιρεία πληροφοριών κινδύνου, Flashpoint, η Klijnsma απαριθμεί έξι διαφορετικές ομάδες που χρησιμοποιούν το Magecart, οι οποίες λειτουργούν με το ίδιο πρόγραμμα για να αποφύγουν τον εντοπισμό.

ο Έκθεση Inside Magecart [PDF] διερευνά τι κάνει κάθε μια από τις κορυφαίες ομάδες Magecart μοναδική:

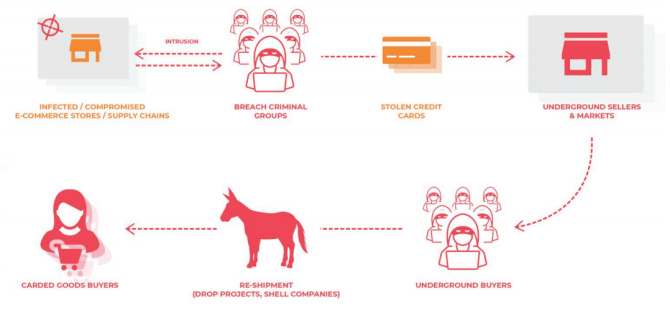

- Ομάδα 1 & 2: Επιτεθείτε σε ένα ευρύ φάσμα στόχων, χρησιμοποιήστε αυτοματοποιημένα εργαλεία για παραβίαση και παράβλεψη ιστότοπων. δημιουργεί έσοδα από κλεμμένα δεδομένα χρησιμοποιώντας ένα εξελιγμένο σχήμα επαναποστολής.

- Ομάδα 3: Πολύ υψηλός όγκος στόχων, λειτουργεί ένα μοναδικό εγχυτήρα και skimmer.

- Ομάδα 4: Μία από τις πιο προηγμένες ομάδες, συνδυάζεται με ιστότοπους θυμάτων χρησιμοποιώντας μια σειρά εργαλείων απόκρυψης.

- Ομάδα 5: Στοχεύει σε τρίτους προμηθευτές να παραβιάσουν πολλούς στόχους, συνδέσμους για την επίθεση Ticketmaster.

- Ομάδα 6: Επιλεκτική στόχευση ιστότοπων και υπηρεσιών εξαιρετικά υψηλής αξίας, συμπεριλαμβανομένων των επιθέσεων της British Airways και του Newegg.

Όπως μπορείτε να δείτε, οι ομάδες είναι σκιασμένες και χρησιμοποιούν διαφορετικές τεχνικές. Επιπλέον, οι ομάδες Magecart ανταγωνίζονται για να δημιουργήσουν ένα αποτελεσματικό προϊόν κλοπής διαπιστευτηρίων. Οι στόχοι είναι διαφορετικοί, καθώς ορισμένες ομάδες στοχεύουν συγκεκριμένα στην απόδοση υψηλής αξίας. Αλλά, ως επί το πλείστον, κολυμπούν στην ίδια πισίνα. (Αυτές οι έξι δεν είναι οι μόνες ομάδες Magecart εκεί έξω.)

Προηγμένη ομάδα 4

Το ερευνητικό έγγραφο του RiskIQ χαρακτηρίζει την Ομάδα 4 ως «προηγμένη». Τι σημαίνει αυτό στο πλαίσιο της μορφοποίησης;

Η Ομάδα 4 προσπαθεί να συνδυαστεί με τον ιστότοπο που διεισδύει. Αντί να δημιουργεί επιπλέον απροσδόκητη κίνηση στο Web που μπορεί να εντοπίσει ένας διαχειριστής δικτύου ή ένας ερευνητής ασφαλείας, η Ομάδα 4 προσπαθεί να δημιουργήσει «φυσική» επισκεψιμότητα. Αυτό το κάνει καταγράφοντας τομείς "μιμούμενοι παρόχους διαφημίσεων, παρόχους αναλυτικών στοιχείων, τομείς θύματος και οτιδήποτε άλλο" που τους βοηθά να κρυφτούν σε απλή όραση.

Επιπλέον, η Ομάδα 4 αλλάζει τακτικά την εμφάνιση του skimmer, τον τρόπο εμφάνισης των διευθύνσεων URL, τους διακομιστές απομάκρυνσης δεδομένων και άλλα. Υπάρχουν περισσότερα.

Η ομάδα 4 formjacking skimmer επικυρώνει πρώτα τη διεύθυνση URL ολοκλήρωσης αγοράς στην οποία λειτουργεί. Στη συνέχεια, σε αντίθεση με όλες τις άλλες ομάδες, το Skimmer της Ομάδας 4 αντικαθιστά τη φόρμα πληρωμής με μια από τις δικές τους, παρέχοντας τη φόρμα skimming απευθείας στον πελάτη (διαβάστε: θύμα). Η αντικατάσταση της φόρμας "τυποποιεί τα δεδομένα προς εξαγωγή", διευκολύνοντας την επαναχρησιμοποίηση ή την πώληση.

Το RiskIQ καταλήγει στο συμπέρασμα ότι «αυτές οι προηγμένες μέθοδοι σε συνδυασμό με εξελιγμένες υποδομές δείχνουν μια πιθανή ιστορία στο τραπεζικό κακόβουλο οικοσύστημα... αλλά μετέφεραν το MO [Modus Operandi] προς την αποκοπή καρτών επειδή είναι πολύ πιο εύκολο από την απάτη στις τράπεζες. "

Πώς κερδίζουν χρήματα οι ομάδες Formjacking;

Τις περισσότερες φορές, το τα κλεμμένα διαπιστευτήρια πωλούνται διαδικτυακά Ακολουθεί η αξία της ταυτότητάς σας στο Dark WebΕίναι άβολο να σκέφτεστε τον εαυτό σας ως εμπόρευμα, αλλά όλα τα προσωπικά σας στοιχεία, από το όνομα και τη διεύθυνση έως τα στοιχεία του τραπεζικού λογαριασμού, αξίζουν κάτι για τους διαδικτυακούς εγκληματίες. Πόσο αξίζετε; Διαβάστε περισσότερα . Υπάρχουν πολλά διεθνή και ρωσικά γλωσσικά φόρουμ για κάρτες με μεγάλες λίστες κλεμμένων πιστωτικών καρτών και άλλες τραπεζικές πληροφορίες. Δεν είναι ο παράνομος, άσχημος τύπος ιστότοπου που μπορεί να φανταστείτε.

Μερικοί από τους πιο δημοφιλείς ιστότοπους με κάρτες παρουσιάζονται ως επαγγελματικά ρούχα - τέλεια αγγλικά, τέλεια γραμματική, εξυπηρέτηση πελατών. ό, τι περιμένετε από έναν νόμιμο ιστότοπο ηλεκτρονικού εμπορίου.

Οι ομάδες Magecart μεταπωλούν επίσης τα πακέτα τους σε άλλους υποψήφιους εγκληματίες στον κυβερνοχώρο. Οι αναλυτές για το Flashpoint βρήκαν διαφημίσεις για προσαρμοσμένα κιτ skimmer formjacking σε ένα ρωσικό φόρουμ hacking. Τα κιτ κυμαίνονται από περίπου 250 $ έως 5.000 $ ανάλογα με την πολυπλοκότητα, με τους πωλητές να εμφανίζουν μοναδικά μοντέλα τιμολόγησης.

Για παράδειγμα, ένας προμηθευτής προσέφερε οικονομικές εκδόσεις επαγγελματικών εργαλείων που είδαν τις υψηλού προφίλ επιθέσεις μορφοποίησης.

Οι ομάδες Formjacking προσφέρουν επίσης πρόσβαση σε παραβιασμένους ιστότοπους, με τιμές που ξεκινούν από 0,50 $, ανάλογα με την κατάταξη του ιστότοπου, τη φιλοξενία και άλλους παράγοντες. Οι ίδιοι αναλυτές του Flashpoint ανακάλυψαν περίπου 3.000 παραβιασμένους ιστότοπους που πωλήθηκαν στο ίδιο φόρουμ εισβολής.

Επιπλέον, λειτουργούσαν στο ίδιο φόρουμ «περισσότεροι από δώδεκα πωλητές και εκατοντάδες αγοραστές».

Πώς μπορείτε να σταματήσετε μια επίθεση Formjacking;

Οι skimmers του Magecart formjacking χρησιμοποιούν JavaScript για να εκμεταλλευτούν τις φόρμες πληρωμής των πελατών. Η χρήση ενός προγράμματος αποκλεισμού σεναρίων που βασίζεται σε πρόγραμμα περιήγησης είναι συνήθως αρκετή για να σταματήσει μια επίθεση με τυχαία προσβολή των δεδομένων σας.

- Οι χρήστες του Chrome θα πρέπει να κάνουν check out Σενάριο

- Οι χρήστες του Firefox μπορούν να χρησιμοποιήσουν Χωρίς γραφή

- Οι χρήστες του Opera μπορούν να χρησιμοποιήσουν Σενάριο

- Οι χρήστες του Safari πρέπει να κάνουν check out JSBlocker

Μόλις προσθέσετε μία από τις επεκτάσεις αποκλεισμού σεναρίων στο πρόγραμμα περιήγησής σας, θα έχετε σημαντικά μεγαλύτερη προστασία από επιθέσεις μορφοποίησης. Δεν είναι όμως τέλειο.

Η αναφορά RiskIQ προτείνει την αποφυγή μικρότερων ιστότοπων που δεν έχουν το ίδιο επίπεδο προστασίας με έναν σημαντικό ιστότοπο. Οι επιθέσεις στις British Airways, Newegg και Ticketmaster δείχνουν ότι οι συμβουλές δεν είναι απολύτως σωστές. Μην το έκπτωση όμως. Ένας ιστότοπος μαμά και ποπ ηλεκτρονικού εμπορίου είναι πιο πιθανό να φιλοξενήσει ένα σενάριο Magecart formjacking.

Ένας άλλος μετριασμός είναι το Malwarebytes Premium. Το Malwarebytes Premium προσφέρει σάρωση συστήματος σε πραγματικό χρόνο και προστασία στο πρόγραμμα περιήγησης. Η έκδοση Premium προστατεύει από ακριβώς αυτό το είδος επίθεσης. Δεν είστε σίγουροι για την αναβάθμιση; Εδώ είναι πέντε εξαιρετικούς λόγους για αναβάθμιση σε Malwarebytes Premium 5 λόγοι για αναβάθμιση σε Malwarebytes Premium: Ναι, αξίζει τον κόποΕνώ η δωρεάν έκδοση του Malwarebytes είναι καταπληκτική, η premium έκδοση έχει πολλές χρήσιμες και αξιόλογες λειτουργίες. Διαβάστε περισσότερα !

Ο Gavin είναι ανώτερος συγγραφέας για το MUO. Είναι επίσης ο Επεξεργαστής και ο Διαχειριστής SEO για την αδελφή ιστοσελίδα του MakeUseOf, Blok Decoded. Έχει BA (Hons) Σύγχρονη γραφή με πρακτικές ψηφιακής τέχνης λεηλατημένη από τους λόφους του Devon, καθώς και πάνω από μια δεκαετία επαγγελματικής εμπειρίας γραφής. Απολαμβάνει άφθονο τσάι.