Διαφήμιση

Κάθε τόσο μια νέα παραλλαγή κακόβουλου λογισμικού εμφανίζεται ως γρήγορη υπενθύμιση ότι οι διακυβεύσεις ασφαλείας αυξάνονται πάντα. Το QakBot / Pinkslipbot banking Trojan είναι ένα από αυτά. Το κακόβουλο λογισμικό, που δεν είναι ικανοποιημένο με τη συλλογή διαπιστευτηρίων τραπεζών, μπορεί πλέον να παραμείνει και να λειτουργήσει ως διακομιστής ελέγχου - πολύ καιρό αφού ένα προϊόν ασφαλείας σταματήσει τον αρχικό του σκοπό.

Πώς παραμένει ενεργό το OakBot / Pinkslipbot; Και πώς μπορείτε να το αφαιρέσετε εντελώς από το σύστημά σας;

QakBot / Pinkslipbot

Αυτό το τραπεζικό Trojan έχει δύο ονόματα: QakBot και Pinkslipbot. Το ίδιο το κακόβουλο λογισμικό δεν είναι καινούργιο. Χρησιμοποιήθηκε για πρώτη φορά στα τέλη της δεκαετίας του 2000, αλλά εξακολουθεί να προκαλεί προβλήματα μετά από μια δεκαετία αργότερα. Τώρα, ο Trojan έχει λάβει μια ενημέρωση που παρατείνει την κακόβουλη δραστηριότητα, ακόμη και αν ένα προϊόν ασφαλείας περιορίζει τον αρχικό του σκοπό.

Η μόλυνση χρησιμοποιεί καθολικό plug-and-play (UPnP) για να ανοίξει θύρες και να επιτρέπει εισερχόμενες συνδέσεις από οποιονδήποτε στο Διαδίκτυο. Το Pinkslipbot χρησιμοποιείται στη συνέχεια για τη συλλογή διαπιστευτηρίων τραπεζών. Η συνήθης σειρά κακόβουλων εργαλείων: keyloggers, κλοπές κωδικών πρόσβασης, επιθέσεις προγράμματος περιήγησης MITM, κλοπή ψηφιακών πιστοποιητικών, διαπιστευτήρια FTP και POP3 και άλλα. Το κακόβουλο λογισμικό ελέγχει ένα botnet που εκτιμάται ότι περιέχει πάνω από 500.000 υπολογιστές. (

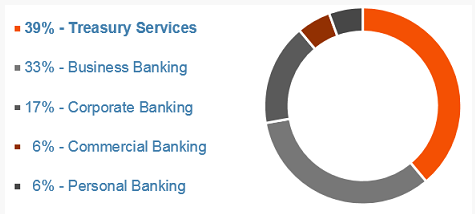

Τι είναι το botnet; Ο υπολογιστής σας είναι ζόμπι; Και τι είναι ένας υπολογιστής Zombie, ούτως ή άλλως; [MakeUseOf Εξηγεί]Αναρωτηθήκατε ποτέ από πού προέρχεται όλο το spam στο Διαδίκτυο; Πιθανότατα λαμβάνετε καθημερινά εκατοντάδες ανεπιθύμητα μηνύματα που φιλτράρονται με ανεπιθύμητα μηνύματα. Αυτό σημαίνει ότι υπάρχουν εκατοντάδες και χιλιάδες άνθρωποι εκεί έξω, κάθονται ... Διαβάστε περισσότερα )Το κακόβουλο λογισμικό επικεντρώνεται κυρίως στον τραπεζικό τομέα των ΗΠΑ, με το 89 τοις εκατό των μολυσμένων συσκευών να βρίσκονται είτε σε χρηματοοικονομικές, εταιρικές ή εμπορικές τραπεζικές εγκαταστάσεις.

Μια νέα παραλλαγή

Ερευνητές στο McAfee Labs ανακαλύφθηκε τη νέα παραλλαγή Pinkslipbot.

«Καθώς το UPnP υποθέτει ότι οι τοπικές εφαρμογές και οι συσκευές είναι αξιόπιστες, δεν προσφέρει καμία προστασία ασφάλειας και είναι επιρρεπής σε κατάχρηση από οποιοδήποτε μολυσμένο μηχάνημα στο δίκτυο. Έχουμε παρατηρήσει πολλούς διακομιστές μεσολάβησης Pinkslipbot που φιλοξενούνται σε ξεχωριστούς υπολογιστές στο ίδιο σπίτι δίκτυο καθώς και αυτό που φαίνεται να είναι ένα δημόσιο hotspot Wi-Fi », λέει ο ερευνητής SanAchit της McAfee Anti-Malware Καρβ. «Από όσο γνωρίζουμε, το Pinkslipbot είναι το πρώτο κακόβουλο λογισμικό που χρησιμοποίησε μολυσμένους υπολογιστές ως διακομιστές ελέγχου που βασίζονται σε HTTPS και το δεύτερο κακόβουλο λογισμικό με δυνατότητα εκτέλεσης που χρησιμοποιεί το UPnP για προώθηση θυρών μετά το διαβόητο σκουλήκι Conficker το 2008."

Κατά συνέπεια, η ερευνητική ομάδα της McAfee (και άλλοι) προσπαθούν να προσδιορίσουν ακριβώς πώς ένα μολυσμένο μηχάνημα γίνεται αντιπρόσωπος. Οι ερευνητές πιστεύουν ότι τρεις παράγοντες παίζουν σημαντικό ρόλο:

- Μια διεύθυνση IP που βρίσκεται στη Βόρεια Αμερική.

- Μια σύνδεση υψηλής ταχύτητας στο Διαδίκτυο.

- Η δυνατότητα ανοίγματος θυρών σε πύλη διαδικτύου χρησιμοποιώντας UPnP.

Για παράδειγμα, το κακόβουλο λογισμικό κατεβάζει μια εικόνα χρησιμοποιώντας την υπηρεσία Comcast’sSpeed Test για να ελέγξει ξανά ότι υπάρχει διαθέσιμο επαρκές εύρος ζώνης.

Μόλις η Pinkslipbot βρει μια κατάλληλη μηχανή στόχου, το κακόβουλο λογισμικό εκδίδει ένα πακέτο Simple Service Discovery Protocol για αναζήτηση διαδικτυακών συσκευών Gateway (IGD). Με τη σειρά του, το IGD ελέγχεται για συνδεσιμότητα, με θετικό αποτέλεσμα τη δημιουργία κανόνων προώθησης θύρας.

Ως αποτέλεσμα, όταν ο δημιουργός του κακόβουλου λογισμικού αποφασίσει εάν ένα μηχάνημα είναι κατάλληλο για μόλυνση, ένας Δούρειος Δούρειος χρήστης κατεβάζει και αναπτύσσει. Αυτό είναι υπεύθυνο για την επικοινωνία διακομιστή μεσολάβησης διακομιστή ελέγχου.

Δύσκολο να εξαλειφθεί

Ακόμα κι αν η σουίτα anti-virus ή anti-malware έχει εντοπίσει και αφαιρέσει με επιτυχία το QakBot / Pinkslipbot, υπάρχει πιθανότητα να εξακολουθήσει να λειτουργεί ως διακομιστής μεσολάβησης ελέγχου-διακομιστή για το κακόβουλο λογισμικό. Ο υπολογιστής σας μπορεί να είναι ακόμα ευάλωτος, χωρίς να το συνειδητοποιήσετε.

«Οι κανόνες προώθησης θύρας που δημιουργούνται από το Pinkslipbot είναι πολύ γενικοί για να αφαιρούνται αυτόματα χωρίς να διακινδυνεύονται τυχαίες εσφαλμένες διαμορφώσεις δικτύου. Και καθώς τα περισσότερα κακόβουλα προγράμματα δεν επηρεάζουν την προώθηση θυρών, οι λύσεις κατά του κακόβουλου λογισμικού ενδέχεται να μην επαναφέρουν τέτοιες αλλαγές », λέει ο Karve. "Δυστυχώς, αυτό σημαίνει ότι ο υπολογιστής σας ενδέχεται να εξακολουθεί να είναι ευάλωτος σε εξωτερικές επιθέσεις, ακόμη και αν το προϊόν antimalware σας έχει καταργήσει με επιτυχία όλα τα δυαδικά αρχεία Pinkslipbot από το σύστημά σας."

Το κακόβουλο λογισμικό διαθέτει δυνατότητα σκουληκιών Ιοί, λογισμικό υποκλοπής spyware, κακόβουλο λογισμικό κ.λπ. Επεξήγηση: Κατανόηση των διαδικτυακών απειλώνΌταν αρχίζετε να σκέφτεστε για όλα τα πράγματα που θα μπορούσαν να πάνε στραβά κατά την περιήγηση στο Διαδίκτυο, ο ιστός αρχίζει να μοιάζει με ένα αρκετά τρομακτικό μέρος. Διαβάστε περισσότερα , που σημαίνει ότι μπορεί να αυτοαντιγραφεί μέσω κοινόχρηστων δίσκων δικτύου και άλλων αφαιρούμενων μέσων. Σύμφωνα με τους ερευνητές της IBM X-Force, προκάλεσε αποκλεισμούς της υπηρεσίας καταλόγου Active Directory (AD), αναγκάζοντας τους υπαλλήλους των επηρεαζόμενων τραπεζικών οργανισμών εκτός σύνδεσης για ώρες κάθε φορά.

Ένας σύντομος οδηγός αφαίρεσης

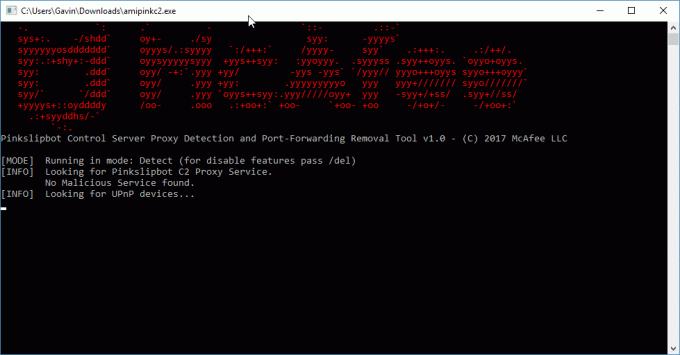

Η McAfee κυκλοφόρησε το Pinkslipbot Control Server Proxy Detection and Port-Forwarding Removal Tool (ή PCSPDPFRT, για λίγα λόγια... αστειεύομαι). Το εργαλείο είναι διαθέσιμο για λήψη ακριβώς εδώ. Επιπλέον, υπάρχει ένα σύντομο εγχειρίδιο χρήστη εδώ [PDF].

Μόλις κατεβάσετε το εργαλείο, κάντε δεξί κλικ και Εκτέλεση ως διαχειριστής.

Το εργαλείο σαρώνει αυτόματα το σύστημά σας σε "λειτουργία ανίχνευσης". Εάν δεν υπάρχει κακόβουλη δραστηριότητα, το εργαλείο θα κλείσει αυτόματα χωρίς να κάνει αλλαγές στη διαμόρφωση του συστήματος ή του δρομολογητή σας.

Ωστόσο, εάν το εργαλείο εντοπίσει κακόβουλο στοιχείο, μπορείτε απλά να χρησιμοποιήσετε το /del εντολή για απενεργοποίηση και κατάργηση των κανόνων προώθησης θύρας.

Αποφυγή ανίχνευσης

Είναι κάπως περίεργο να βλέπεις έναν Τρωικό τραπεζικό αυτής της πολυπλοκότητας.

Εκτός από το προαναφερθέν worm Conficker «οι πληροφορίες σχετικά με την κακόβουλη χρήση του UPnP από κακόβουλο λογισμικό είναι σπάνιες». Σχετικά, είναι ένα σαφές μήνυμα ότι οι συσκευές IoT που χρησιμοποιούν UPnP είναι ένας τεράστιος στόχος (και ευπάθεια). Καθώς οι συσκευές IoT γίνονται παντού, πρέπει να παραδεχτείτε ότι οι εγκληματίες του κυβερνοχώρου έχουν μια χρυσή ευκαιρία. (Ακόμα και το ψυγείο σας κινδυνεύει! Το έξυπνο ψυγείο της Samsung μόλις πήρε. Τι γίνεται με το υπόλοιπο του έξυπνου σπιτιού σας;Μια ευπάθεια με το έξυπνο ψυγείο της Samsung ανακαλύφθηκε από την εταιρία Pen Test Parters που εδρεύει στο Ηνωμένο Βασίλειο. Η εφαρμογή της κρυπτογράφησης SSL της Samsung δεν ελέγχει την εγκυρότητα των πιστοποιητικών. Διαβάστε περισσότερα )

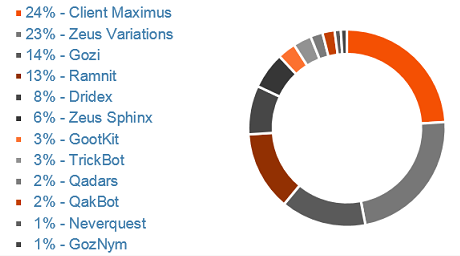

Ωστόσο, ενώ το Pinkslipbot μεταβαίνει σε μια δύσκολη αφαίρεση παραλλαγής κακόβουλου λογισμικού, εξακολουθεί να κατατάσσεται μόνο # 10 στους πιο διαδεδομένους τύπους κακόβουλου λογισμικού. Η πρώτη θέση εξακολουθεί να διατηρείται από Πελάτης Maximus.

Ο μετριασμός παραμένει το κλειδί για την αποφυγή χρηματοοικονομικών κακόβουλων προγραμμάτων, είτε πρόκειται για επιχείρηση, επιχείρηση ή οικιακό χρήστη. Βασική εκπαίδευση κατά του ηλεκτρονικού ψαρέματος Πώς να εντοπίσετε ένα ηλεκτρονικό ταχυδρομείο ηλεκτρονικού "ψαρέματος"Η λήψη email ηλεκτρονικού "ψαρέματος" είναι δύσκολη! Οι απατεώνες θέτουν ως PayPal ή Amazon, προσπαθώντας να κλέψουν τον κωδικό πρόσβασης και τα στοιχεία της πιστωτικής σας κάρτας, είναι ότι η εξαπάτηση τους είναι σχεδόν τέλεια. Σας δείχνουμε πώς να εντοπίζετε την απάτη. Διαβάστε περισσότερα και άλλες μορφές στοχευμένης κακόβουλης δραστηριότητας Πώς οι απατεώνες χρησιμοποιούν ηλεκτρονικά μηνύματα ηλεκτρονικού "ψαρέματος" για στόχευση μαθητώνΟ αριθμός των απάτες που απευθύνονται σε μαθητές αυξάνεται και πολλοί πέφτουν σε αυτές τις παγίδες. Να τι πρέπει να γνωρίζετε και τι πρέπει να κάνετε για να τα αποφύγετε. Διαβάστε περισσότερα προχωρήστε σε έναν τεράστιο τρόπο για να σταματήσετε την είσοδο αυτού του τύπου μόλυνσης σε έναν οργανισμό - ή ακόμα και στο σπίτι σας.

Σας επηρεάζει το Pinkslipbot; Ήταν στο σπίτι ή στον οργανισμό σας; Αποκλεισθήκατε από το σύστημά σας; Ενημερώστε μας για τις εμπειρίες σας παρακάτω!

Πιστωτική εικόνα: akocharm μέσω του Shutterstock

Ο Gavin είναι ανώτερος συγγραφέας για το MUO. Είναι επίσης ο Επεξεργαστής και ο Διαχειριστής SEO για την αδελφή ιστοσελίδα του MakeUseOf, Blok Decoded. Έχει BA (Hons) Σύγχρονη γραφή με πρακτικές ψηφιακής τέχνης λεηλατημένη από τους λόφους του Devon, καθώς και πάνω από μια δεκαετία επαγγελματικής εμπειρίας γραφής. Απολαμβάνει άφθονο τσάι.