Διαφήμιση

Είναι μια ζούγκλα εκεί έξω. Από trojans έως worms έως phishers έως φαρμακοποιούς, ο ιστός είναι φαινομενικά γεμάτος κινδύνους. Η διατήρηση της ασφάλειας σας δεν απαιτεί μόνο το σωστό λογισμικό, αλλά και την κατανόηση του είδους απειλές που πρέπει να προσέξετε.

Εκεί έρχεται το "HackerProof: The Guide to PC Security". Αυτός ο εξαιρετικός οδηγός, που σας έφερε ο Matt Smith του MakeUseOf, παρέχει έναν αντικειμενικό, λεπτομερή, αλλά εύκολα κατανοητό οδηγό ασφαλείας του υπολογιστή.

Μέχρι το τέλος αυτού του οδηγού, θα γνωρίζετε ακριβώς τι σημαίνει ασφάλεια υπολογιστή και, το πιο σημαντικό, τι πρέπει να κάνετε για να διατηρήσετε τον υπολογιστή σας ασφαλή.

Η γνώση είναι δύναμη; οπλιστείτε!

Πίνακας περιεχομένων

§1 – Εισαγωγή στην ασφάλεια του υπολογιστή

§2 – Η γκαλερί κακόβουλου λογισμικού

§3 – Αθώοι πολιτισμοί: Η ασφάλεια των λειτουργικών συστημάτωνσύρμα

§4 – Καλές συνήθειες ασφάλειας

§5 – Μέθοδοι προστασίας

§6 - Επιλογή λογισμικού ασφαλείας

§7 - Προετοιμαστείτε για το χειρότερο - και δημιουργία αντιγράφων ασφαλείας!

§8 - Ανάκτηση από κακόβουλο λογισμικό

§9 – Συμπέρασμα

1. Εισαγωγή στην ασφάλεια υπολογιστή

1.1 Τι είναι η ασφάλεια του υπολογιστή;

Οι όροι «ασφάλεια υπολογιστή» ή «ασφάλεια υπολογιστών» είναι αόριστοι στο ακραίο. Σας λένε πολύ λίγα, όπως οι περισσότεροι γενικοί όροι.

Αυτό συμβαίνει επειδή η ασφάλεια του υπολογιστή είναι ένα εξαιρετικά διαφορετικό πεδίο. Από τη μία πλευρά έχετε επαγγελματίες και ακαδημαϊκούς ερευνητές που προσπαθούν προσεκτικά να εντοπίσουν και να διορθώσουν ζητήματα ασφάλειας σε ένα ευρύ φάσμα συσκευών. Από την άλλη πλευρά, υπάρχει επίσης μια κοινότητα εφευρετικών υπολογιστών που είναι τεχνικά ερασιτέχνες (με την κυριολεκτική έννοια της λέξης - δεν αμείβονται και δεν υποστηρίζονται από οποιοδήποτε αναγνωρισμένο ίδρυμα ή εταιρεία), αλλά διαθέτουν υψηλή εξειδίκευση και είναι σε θέση να παρέχουν χρήσιμη συμβολή τα δικά τους.

Η ασφάλεια του υπολογιστή συνδέεται με την ασφάλεια του υπολογιστή στο σύνολό του, συμπεριλαμβανομένων ζητημάτων όπως η ασφάλεια δικτύου και Διαδικτυακή ασφάλεια 5 τρόποι για να ελέγξετε την ασφάλεια της σύνδεσής σας στο ΔιαδίκτυοΕίναι ασφαλής η σύνδεσή σας στο Διαδίκτυο; Δείτε τι πρέπει να γνωρίζετε για να παραμείνετε ασφαλείς σε οποιοδήποτε δίκτυο στο οποίο συνδέεστε. Διαβάστε περισσότερα . Η συντριπτική πλειοψηφία των απειλών που ενδέχεται να επιτεθούν στον υπολογιστή σας είναι σε θέση να επιβιώσουν μόνο λόγω του Διαδικτύου και, το Σε ορισμένες περιπτώσεις, η επιβίωση μιας απειλής ασφαλείας συνδέεται άμεσα με ένα ελάττωμα ασφαλείας σε κάποιο κομμάτι διακομιστή υψηλού επιπέδου σκεύη, εξαρτήματα. Ωστόσο, ο μέσος χρήστης υπολογιστή δεν έχει κανέναν έλεγχο σε αυτό.

Αυτό σημαίνει ότι η ασφάλεια του υπολογιστή - που ορίζεται ως προστασία του προσωπικού υπολογιστή που διαθέτετε - έχει μια φρουριακή νοοτροπία. Είναι δική σας ευθύνη να προστατεύσετε το φρούριό σας από οτιδήποτε υπάρχει στο άγνωστο πέρα από τα τείχη του. Αυτή η νοοτροπία εκφράζεται στους όρους που χρησιμοποιούνται από εταιρείες που θέλουν να σας πουλήσουν λογισμικό ασφαλείας υπολογιστή. Λέξεις όπως «τείχος προστασίας Τα τρία καλύτερα δωρεάν τείχη προστασίας για Windows Διαβάστε περισσότερα Το "blocker" και το "shield" είναι εύκολο να βρεθούν σε διαφημίσεις λογισμικού ασφαλείας υπολογιστή.

Αυτές οι λέξεις υποτίθεται ότι αποσαφηνίζουν τον σκοπό της ασφάλειας του υπολογιστή, αλλά αυτό δεν συμβαίνει πάντα. Οι πληροφορίες που λαμβάνονται από μια εταιρεία που πουλά λογισμικό ασφαλείας είναι πιθανό να προκαταλάβουν το προϊόν τους, καθώς και να προκαλέσουν περαιτέρω σύγχυση.

Αυτός ο οδηγός παρέχει μια αντικειμενική, λεπτομερή, αλλά εύκολα κατανοητή περιγραφή της ασφάλειας του υπολογιστή. Μέχρι το τέλος αυτού του οδηγού θα γνωρίζετε ακριβώς τι σημαίνει ασφάλεια υπολογιστή και, το πιο σημαντικό, τι πρέπει να κάνετε για να διατηρήσετε τον υπολογιστή σας ασφαλή.

1.2 Ένα σύντομο ιστορικό ιών υπολογιστών

Οι ιοί υπολογιστών δεν ήταν πάντα μια μεγάλη απειλή. Οι πρώτοι ιοί, που εξαπλώθηκαν στη δεκαετία του 1970 μέσω των πρώτων δικτύων Διαδικτύου (όπως το ARPANET Ποιος λοιπόν δημιούργησε το Διαδίκτυο; [Η τεχνολογία εξηγείται] Διαβάστε περισσότερα ), ήταν σχετικά κοινά προγράμματα που μερικές φορές δεν έκαναν τίποτα περισσότερο από την εμφάνιση μηνύματος σε τερματικό υπολογιστή.

Οι ιοί δεν άρχισαν να λαμβάνουν ειδοποίηση ως σοβαρή απειλή για την ασφάλεια μέχρι τα μέσα και τα τέλη της δεκαετίας του 1980. Αυτή η περίοδος είδε έναν αριθμό πρώτων στον τομέα των ιών υπολογιστών, όπως ο ιός του εγκεφάλου, που θεωρείται ευρέως ως ο πρώτος ιός συμβατός με υπολογιστή IBM. Αυτός ο ιός μπόρεσε να μολύνει τον τομέα εκκίνησης υπολογιστών MS-DOS, να τους επιβραδύνει ή να τους καταστήσει άχρηστους.

Μόλις έγινε γνωστό το παλαιότερο κακόβουλο λογισμικό, ο αριθμός των ιών αυξήθηκε γρήγορα καθώς οι έξυπνοι σπασίκλες είδαν το ευκαιρία να συμμετάσχουν σε κάποιο διαδικτυακό βανδαλισμό και να αποδείξουν τις τεχνικές γνώσεις τους στους συνομηλίκους τους. Η προσοχή των μέσων ενημέρωσης στους ιούς έγινε κοινή στις αρχές της δεκαετίας του '90 και η πρώτη μεγάλη τρομοκρατία του ιού σημειώθηκε γύρω από τον ιό του υπολογιστή Michelangelo. Όπως εκατοντάδες ιοί υπολογιστών μετά από αυτό, ο Μιχαήλ Άγγελος πυροδότησε πανικό στα μέσα ενημέρωσης και εκατομμύρια σε όλο τον κόσμο ανησυχούσαν ότι τα δεδομένα τους σύντομα θα διαγραφούν. Αυτός ο πανικός αποδείχτηκε εσφαλμένος, αλλά έβαλε τα φώτα της δημοσιότητας στα κακόβουλα προγράμματα που δεν έχουν ακόμη εξασθενίσει.

Ο πολλαπλασιασμός του ΗΛΕΚΤΡΟΝΙΚΗ ΔΙΕΥΘΥΝΣΗ Διάγνωση προβλημάτων διακομιστή email με δωρεάν εργαλεία Διαβάστε περισσότερα στα τέλη της δεκαετίας του 1990 έγραψε το επόμενο κεφάλαιο σε κακόβουλο λογισμικό. Αυτή η τυπική μορφή επικοινωνίας ήταν, και εξακολουθεί να είναι, μια δημοφιλής μέθοδος μέσω της οποίας το κακόβουλο λογισμικό μπορεί να αναπαραχθεί. Τα ηλεκτρονικά ταχυδρομεία είναι εύκολο να στείλουν και οι συνημμένοι ιοί είναι εύκολο να συγκαλυφθούν. Η δημοτικότητα του email συνέπεσε επίσης με μια τάση που αποδείχθηκε ακόμη πιο σημαντική στην εξέλιξη του κακόβουλου λογισμικού - την άνοδο των προσωπικών υπολογιστών. Ενώ τα εταιρικά δίκτυα συνήθως στελεχώνται από μια ομάδα ατόμων που πληρώνονται για να παρακολουθούν την ασφάλειά τους, οι προσωπικοί υπολογιστές χρησιμοποιούνται από μέσους ανθρώπους που δεν έχουν κατάρτιση στον τομέα.

Χωρίς την αύξηση των προσωπικών υπολογιστών, πολλές από τις απειλές ασφαλείας που προέκυψαν στις νέες χιλιετίες δεν θα ήταν δυνατές. Τα σκουλήκια θα είχαν λιγότερους στόχους, οι trojans θα ανιχνεύονταν γρήγορα και οι νέες απειλές όπως το phishing θα ήταν άσκοπες. Οι προσωπικοί υπολογιστές δίνουν σε όσους θέλουν να γράψουν κακόβουλο λογισμικό ένα πεδίο γεμάτο με εύκολους στόχους.

Το κλειδί, φυσικά, είναι να βεβαιωθείτε ότι δεν είστε ένας από αυτούς.

2. Η γκαλερί κακόβουλου λογισμικού

2.1 Ο Παραδοσιακός Ιός ή Τρωικός

Το κακόβουλο λογισμικό, στο μεγαλύτερο μέρος του ιστορικού, εξαπλώθηκε λόγω σφάλματος χρήστη. Δηλαδή, ο χρήστης του υπολογιστή κάνει κάποια ενέργεια για να ενεργοποιήσει έναν ιό σε δράση. Το κλασικό παράδειγμα αυτού είναι το άνοιγμα ενός συνημμένου email. Ο ιός, μεταμφιεσμένος ως αρχείο εικόνας ή κάποιος άλλος κοινός τύπος αρχείου, ξεκινά όταν ο χρήστης ανοίξει το αρχείο. Το άνοιγμα του αρχείου μπορεί να οδηγήσει σε σφάλμα ή το αρχείο μπορεί να ανοίξει ως συνήθως, ξεγελώντας τον χρήστη να πιστεύει ότι τίποτα δεν είναι λάθος. Σε κάθε περίπτωση, ο ιός απαιτούσε τη δράση του χρήστη για να εξαπλωθεί. Η αναπαραγωγή καθίσταται δυνατή όχι λόγω ενός ελαττώματος ασφαλείας στον κώδικα ενός προγράμματος, αλλά μέσω εξαπάτησης.

Στα τέλη της δεκαετίας του 1990 αυτός ο τύπος κακόβουλου λογισμικού, που συνήθως ονομάζεται ιός, ήταν μακράν ο πιο απειλητικός. Τα περισσότερα άτομα ήταν καινούργια στο email και δεν ήξεραν ότι το άνοιγμα ενός συνημμένου θα μπορούσε να μολύνει τον υπολογιστή τους. Η υπηρεσία ηλεκτρονικού ταχυδρομείου ήταν πολύ λιγότερο εξελιγμένη: δεν υπήρχαν αποτελεσματικά φίλτρα ανεπιθύμητης αλληλογραφίας ικανά να διατηρήσουν τον ιό ανεπιθύμητα μηνύματα ηλεκτρονικού ταχυδρομείου από τα εισερχόμενα, ούτε υπήρχαν αποτελεσματικές λύσεις προστασίας από ιούς που σαρώθηκαν αυτόματα μέσω email συνημμένα. Τα τελευταία χρόνια, οι τεχνολογικές εξελίξεις και στα δύο αυτά μέτωπα έχουν καταστήσει λιγότερο αποτελεσματική την αποστολή ενός ιού μέσω μηνύματα ηλεκτρονικού ταχυδρομείου, αλλά εξακολουθούν να υπάρχουν εκατομμύρια άνθρωποι που δεν διαθέτουν λογισμικό ασφαλείας και δεν τους πειράζει να ανοίξουν email συνημμένα.

Καθώς οι ιοί ηλεκτρονικού ταχυδρομείου αποτελούν πλέον (σχετικά) πολύ γνωστή απειλή, ο σχεδιασμός ιών έχει γίνει πιο δημιουργικός. Οι ιοί μπορούν πλέον να «κρύβονται» σε τύπους αρχείων που οι περισσότεροι άνθρωποι θεωρούν ασφαλείς, όπως Υπολογιστικά φύλλα Excel Πώς να διαχωρίσετε ένα τεράστιο υπολογιστικό φύλλο CSV Excel σε ξεχωριστά αρχείαΈνα από τα μειονεκτήματα του Microsoft Excel είναι το περιορισμένο μέγεθος ενός υπολογιστικού φύλλου. Εάν πρέπει να κάνετε το αρχείο Excel μικρότερο ή να χωρίσετε ένα μεγάλο αρχείο CSV, διαβάστε! Διαβάστε περισσότερα και αρχεία PDF. Είναι ακόμη πιθανό ένας ιός να μολύνει τον υπολογιστή σας μέσω του προγράμματος περιήγησής σας εάν επισκεφθείτε μια ιστοσελίδα που περιέχει έναν τέτοιο ιό.

Ορισμένοι χρήστες υπολογιστών καυχιέται ότι η αποφυγή ενός ιού είναι απλώς θέμα κοινής λογικής - εάν δεν κάνετε λήψη αρχείων από άγνωστες πηγές και δεν κάνετε λήψη συνημμένων email, θα είστε εντάξει. Διαφωνώ με αυτήν την άποψη. Ενώ πολλές απειλές μπορούν να αποφευχθούν με προσοχή, ιοί με νέες μεθόδους αναπαραγωγής και μόλυνσης αναπτύσσονται συνεχώς.

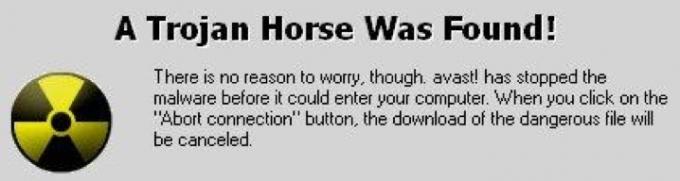

2.2 Τρώες

Οι Trojans, ενώ είναι διαφορετικοί από έναν ιό στο ωφέλιμο φορτίο του, μπορούν να μολύνουν τους υπολογιστές με τις ίδιες μεθόδους που αναφέρονται παραπάνω. Ενώ ένας ιός προσπαθεί να εκτελέσει κακόβουλο κώδικα στον υπολογιστή σας, ένας Trojan προσπαθεί να επιτρέψει σε έναν τρίτο να έχει πρόσβαση σε ορισμένες ή όλες τις λειτουργίες του υπολογιστή σας. Οι Trojans μπορούν να μολύνουν υπολογιστές με σχεδόν οποιαδήποτε μέθοδο που μπορεί να χρησιμοποιήσει ένας ιός. Πράγματι, τόσο οι ιοί όσο και οι Τρώες συχνά συνενώνονται ως κακόβουλο λογισμικό, καθώς ορισμένες απειλές για την ασφάλεια έχουν χαρακτηριστικά που σχετίζονται τόσο με έναν ιό όσο και με έναν Τρωικό.

2.3 Σκουλήκια

Ο όρος «σκουλήκι» περιγράφει μια μέθοδο μόλυνσης από ιούς και αναπαραγωγής παρά το ωφέλιμο φορτίο που παραδίδεται. Αυτή η μέθοδος μόλυνσης είναι μοναδική και επικίνδυνη, επομένως αξίζει τη δική της κατηγορία.

Ένα σκουλήκι είναι κακόβουλο λογισμικό που είναι ικανό να μολύνει έναν υπολογιστή χωρίς να κάνει ο χρήστης καμία ενέργεια (εκτός από αυτό που ενεργοποιεί τον υπολογιστή του και συνδέεται στο Διαδίκτυο). Σε αντίθεση με το πιο παραδοσιακό κακόβουλο λογισμικό, το οποίο συνήθως προσπαθεί να κρύψει σε ένα μολυσμένο αρχείο, τα worms μολύνουν τους υπολογιστές μέσω τρωτών σημείων του δικτύου.

Το στερεοτυπικό σκουλήκι εξαπλώνεται με ανεπιθύμητη αλληλογραφία σε τυχαία αντίγραφα Ι.Ρ. διευθύνσεις Πώς να χρησιμοποιήσετε μια πλαστή διεύθυνση IP και να καλύψετε τον εαυτό σας στο ΔιαδίκτυοΜερικές φορές πρέπει να αποκρύψετε τη διεύθυνση IP σας. Εδώ είναι μερικοί τρόποι για να αποκρύψετε τη διεύθυνση IP σας και να κάνετε τον εαυτό σας στο διαδίκτυο για ανωνυμία. Διαβάστε περισσότερα . Κάθε αντίγραφο έχει οδηγίες για να επιτεθεί σε μια συγκεκριμένη ευπάθεια δικτύου. Όταν βρεθεί ένας τυχαία στοχευμένος υπολογιστής με την ευπάθεια, το worm χρησιμοποιεί την ευπάθεια δικτύου για να αποκτήσει πρόσβαση στον υπολογιστή και να παραδώσει το ωφέλιμο φορτίο του. Μόλις συμβεί αυτό, το worm στη συνέχεια χρησιμοποιεί τον πρόσφατα μολυσμένο υπολογιστή για να ανεβάζει ανεπιθύμητα μηνύματα στο Ι.Π. διευθύνσεις, ξεκινώντας ξανά τη διαδικασία.

Η εκθετική ανάπτυξη είναι το κλειδί εδώ. Το SQL Slammer worm, που κυκλοφόρησε τον Ιανουάριο του 2003, χρησιμοποίησε αυτή τη μέθοδο για να μολύνει περίπου 75.000 υπολογιστές εντός 10 λεπτών από την αρχική του κυκλοφορία. (Πηγή: Ενσύρματο)

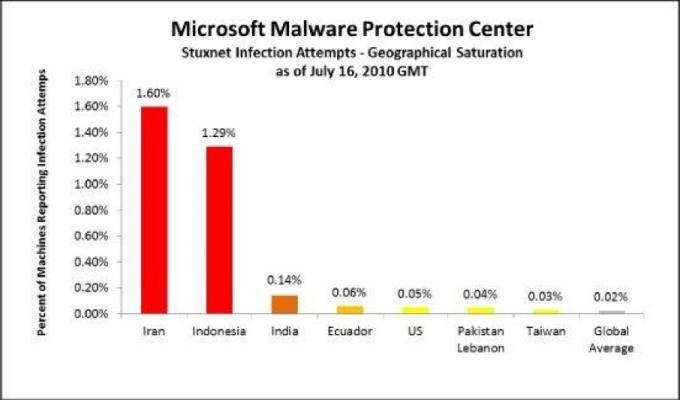

Όπως συμβαίνει με πολλές απειλές για την ασφάλεια του υπολογιστή, ωστόσο, ο όρος "worm" καλύπτει ένα ευρύ φάσμα απειλών για κακόβουλο λογισμικό. Ορισμένα σκουλήκια εξαπλώθηκαν χρησιμοποιώντας ελαττώματα στην ασφάλεια του ηλεκτρονικού ταχυδρομείου, προκειμένου να ανεπιθύμησαν αυτόματα τα μηνύματα μέσω ηλεκτρονικού ταχυδρομείου μόλις μολύνουν ένα σύστημα. Άλλοι έχουν ένα εξαιρετικά στοχευμένο ωφέλιμο φορτίο. Ο Stuxnet, ένας πρόσφατος υπολογιστής τύπου worm, βρέθηκε να έχει κώδικα που πολλοί πίστευαν ότι σχεδιάστηκε ειδικά για να επιτεθεί στο πυρηνικό ερευνητικό πρόγραμμα του Ιράν. (Πηγή: Μπρους Σνάιερ)

Ενώ αυτό το σκουλήκι εκτιμάται ότι έχει μολύνει χιλιάδες υπολογιστές, το πραγματικό ωφέλιμο φορτίο του έχει σχεδιαστεί για ισχύει μόνο όταν το σκουλήκι συναντά έναν συγκεκριμένο τύπο δικτύου - τον τύπο που χρησιμοποιεί το Ιράν για ουράνιο παραγωγή. Ανεξάρτητα από το ποιος ήταν ο στόχος, η πολυπλοκότητα του Stuxnet παρέχει ένα εξαιρετικό παράδειγμα του πώς ένα αυτόματα αναπαράγοντας σκουλήκι μπορεί να μολύνει συστήματα χωρίς οι χρήστες του να έχουν την παραμικρή ένδειξη.

2.4 Ρίζες

Ένα ιδιαίτερα άσχημο κομμάτι κακόβουλου λογισμικού, τα rootkits είναι σε θέση να αποκτήσουν προνομιακή πρόσβαση σε έναν υπολογιστή και να κρύβονται από κοινές σαρώσεις προστασίας από ιούς. Ο όρος rootkit χρησιμοποιείται κυρίως ως μέσο περιγραφής ενός συγκεκριμένου τύπου ωφέλιμου φορτίου. Τα Rootkits μπορούν να μολύνουν τα συστήματα και να αναπαραχθούν χρησιμοποιώντας οποιονδήποτε αριθμό τακτικών. Μπορεί να λειτουργούν σαν σκουλήκια ή να κρύβονται σε φαινομενικά νόμιμα αρχεία.

Η Sony, για παράδειγμα, βρέθηκε σε ζεστό νερό όταν οι ειδικοί ασφαλείας ανακάλυψαν ότι ορισμένα CD μουσικής που διανεμήθηκαν από τη Sony έστειλαν με ένα rootkit που μπόρεσε να δώσει πρόσβαση διαχειριστή σε υπολογιστές με Windows, να κρυφτεί από τις περισσότερες σαρώσεις ιών και να μεταδώσει δεδομένα σε απομακρυσμένο τοποθεσία. Αυτό ήταν, προφανώς, μέρος ενός συστήματος παραπλανητικής αντιγραφής.

Με πολλούς τρόπους, το ωφέλιμο φορτίο ενός rootkit επιδιώκει να επιτύχει τους ίδιους στόχους με έναν κανονικό ιό ή Trojan. Το ωφέλιμο φορτίο μπορεί να προσπαθήσει να διαγράψει ή να καταστρέψει αρχεία, ή μπορεί να προσπαθήσει να καταγράψει τις πληκτρολογήσεις σας ή μπορεί να προσπαθήσει να βρει τους κωδικούς πρόσβασής σας και στη συνέχεια να τους μεταδώσει σε τρίτο μέρος. Αυτά είναι όλα πράγματα που μπορεί να προσπαθήσει να κάνει ένας ιός ή ένας Trojan, αλλά τα rootkits είναι πολύ πιο αποτελεσματικά στη μεταμφίεση ενώ κάνουν τη δουλειά τους. Τα Rootkits στην πραγματικότητα ανατρέπουν το λειτουργικό σύστημα, χρησιμοποιώντας ελαττώματα ασφαλείας στο λειτουργικό σύστημα για να μεταμφιεστούν ως κρίσιμα αρχείο συστήματος ή, σε σοβαρές περιπτώσεις, γράψτε σε κρίσιμα αρχεία συστήματος, καθιστώντας αδύνατη την αφαίρεση χωρίς να καταστρέψετε τη λειτουργία Σύστημα. (Πηγή: Ενσύρματο)

Τα καλά νέα είναι ότι τα rootkits είναι πιο δύσκολο να κωδικοποιηθούν από τα περισσότερα άλλα είδη κακόβουλου λογισμικού. Όσο πιο βαθιά θέλει ένα rootkit να βυθιστεί στο λειτουργικό σύστημα ενός υπολογιστή, τόσο πιο δύσκολο είναι το rootkit θα είναι να δημιουργηθεί, καθώς τυχόν σφάλματα στον κώδικα του rootkit θα μπορούσαν να καταστρέψουν έναν στοχευμένο υπολογιστή ή να τροποποιήσουν το antivirus λογισμικό. Αυτό μπορεί να είναι κακό για τον υπολογιστή, αλλά χάνει το σημείο να προσπαθεί να κρύψει το rootkit στην πρώτη θέση.

2.5 Ηλεκτρονικό ψάρεμα και φαρμακευτική αγωγή

Ο κόσμος του κακόβουλου λογισμικού στη δεκαετία του 1990 φαίνεται περίεργος σε σύγκριση με σήμερα. Εκείνη την εποχή, κακόβουλο λογισμικό γράφτηκε συχνά από χάκερ που ήθελαν να δείξουν τα ταλέντα τους και να κερδίσουν τη φήμη μεταξύ των συνομηλίκων τους. Η ζημιά που έγινε ήταν σοβαρή, αλλά συχνά περιοριζόταν στους μολυσμένους υπολογιστές. Το σύγχρονο κακόβουλο λογισμικό, ωστόσο, συχνά δεν είναι τίποτα περισσότερο από ένα εργαλείο που χρησιμοποιείται από εγκληματίες που επιδιώκουν να κλέψουν προσωπικές πληροφορίες. Αυτές οι πληροφορίες μπορούν στη συνέχεια να χρησιμοποιηθούν για την παραβίαση πιστωτικών καρτών, τη δημιουργία ψευδών ταυτοτήτων και την εκτέλεση κάθε είδους παράνομων δραστηριοτήτων που μπορούν να έχουν σοβαρό αντίκτυπο στη ζωή του θύματος.

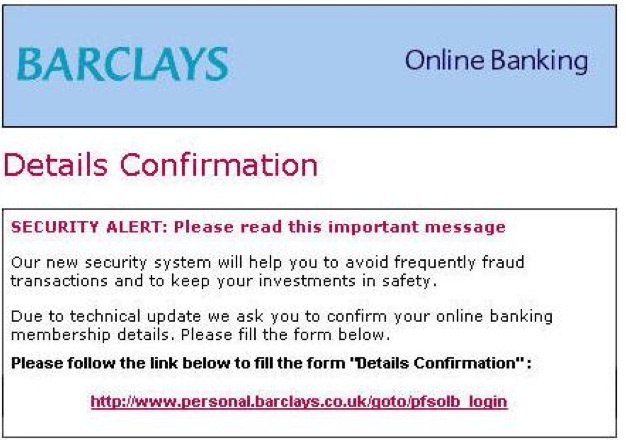

Ηλεκτρονικό ψάρεμα Λάβετε άμεσες ειδοποιήσεις για νέους ιούς υπολογιστών και ηλεκτρονικά μηνύματα ηλεκτρονικού "ψαρέματος" Διαβάστε περισσότερα και Pharming είναι τεχνικές που απεικονίζουν καλύτερα το εγκληματικό στοιχείο των απειλών για την ασφάλεια του υπολογιστή. Αυτές οι απειλές είναι σημαντικές, αλλά δεν επιτίθενται τεχνικά στον υπολογιστή σας. Αντ 'αυτού, χρησιμοποιούν τον υπολογιστή σας για να σας εξαπατήσουν και να κλέψουν σημαντικές πληροφορίες.

Και οι δύο αυτοί όροι είναι στενά συνδεδεμένοι. Η φαρμακευτική είναι μια τεχνική που χρησιμοποιείται για την ανακατεύθυνση ενός ατόμου σε έναν ψεύτικο ιστότοπο. Το ηλεκτρονικό ψάρεμα (phishing) είναι η πράξη συλλογής ιδιωτικών πληροφοριών, παρουσιάζοντας ως αξιόπιστη οντότητα. Οι τεχνικές συχνά πηγαίνουν χέρι-χέρι: μια τεχνική φαρμακευτικής στέλνει ένα άτομο σε έναν ψεύτικο ιστότοπο ο οποίος στη συνέχεια χρησιμοποιείται για να «ψεύσει» ιδιωτικές πληροφορίες από το άτομο.

Το κλασικό παράδειγμα αυτού του είδους της επίθεσης ξεκινά με ένα email που φαίνεται να αποστέλλεται από την τράπεζά σας. Το μήνυμα ηλεκτρονικού ταχυδρομείου αναφέρει ότι υπήρξε ύποπτη παραβίαση της ασφάλειας των διαδικτυακών διακομιστών της τράπεζάς σας και ότι πρέπει να αλλάξετε το όνομα χρήστη και τον κωδικό πρόσβασής σας. Σας παρέχεται ένας σύνδεσμος προς αυτό που φαίνεται να είναι ο ιστότοπος της τράπεζάς σας. Η σελίδα, μόλις ανοίξει στο πρόγραμμα περιήγησής σας, σας ζητά να επιβεβαιώσετε το υπάρχον όνομα χρήστη και τον κωδικό πρόσβασής σας και, στη συνέχεια, πληκτρολογήστε ένα νέο όνομα χρήστη και κωδικό πρόσβασης. Το κάνετε και ο ιστότοπος σας ευχαριστεί για τη συνεργασία σας. Δεν συνειδητοποιείτε ότι κάτι δεν πάει καλά μέχρι να προσπαθήσετε να συνδεθείτε στον ιστότοπο της τράπεζάς σας την επόμενη μέρα ακολουθώντας τον σελιδοδείκτη στο πρόγραμμα περιήγησής σας.

2.6 Κακόβουλο λογισμικό - Το Catch All

Ενώ τα παραπάνω απατεώνες αναγνωρίζονται ευρέως ως σοβαρά προβλήματα με συγκεκριμένα χαρακτηριστικά, παραμένει είναι δύσκολο να κατηγοριοποιηθούν οι απειλές, διότι το οικοσύστημα των απειλών για την ασφάλεια είναι διαφορετικό και συνεχώς αλλάζει. Αυτός είναι ο λόγος για τον οποίο ο όρος κακόβουλο λογισμικό χρησιμοποιείται τόσο συχνά: είναι το τέλειο catch-all για οτιδήποτε προσπαθεί να βλάψει τον υπολογιστή σας ή προσπαθεί να χρησιμοποιήσει τον υπολογιστή σας για να σας κάνει κακό.

Τώρα που γνωρίζετε για ορισμένες από τις πιο κοινές απειλές για την ασφάλεια του υπολογιστή, ίσως αναρωτιέστε τι μπορείτε να κάνετε γι 'αυτές. Το καλύτερο μέρος για να ξεκινήσετε αυτήν τη συζήτηση είναι με λειτουργικά συστήματα.

3. Αθώοι πολιτισμοί: Η ασφάλεια των λειτουργικών συστημάτων

Το λειτουργικό σύστημα που χρησιμοποιείτε έχει σημαντικό αντίκτυπο στις απειλές κακόβουλου λογισμικού που πρέπει να γνωρίζετε και τις μεθόδους που μπορείτε να χρησιμοποιήσετε για να τις αντιδράσετε. Το κακόβουλο πρόγραμμα, στις περισσότερες περιπτώσεις, έχει προγραμματιστεί να εκμεταλλευτεί μια συγκεκριμένη εκμετάλλευση σε ένα συγκεκριμένο λειτουργικό σύστημα. Το κακόβουλο λογισμικό που κωδικοποιείται για να εκμεταλλευτεί την ευπάθεια δικτύου στα Windows δεν μπορεί να μολύνει υπολογιστές OS X, επειδή ο κώδικας δικτύου είναι πολύ διαφορετικός. Ομοίως, ένας ιός που προσπαθεί να διαγράψει αρχεία προγραμμάτων οδήγησης που βρέθηκαν σε έναν υπολογιστή Windows XP δεν θα έχει καμία επίδραση σε έναν υπολογιστή Linux, επειδή τα προγράμματα οδήγησης είναι εντελώς διαφορετικά.

Πιστεύω ότι είναι ακριβές να πούμε ότι το λειτουργικό σύστημα που επιλέγετε έχει μεγαλύτερο αντίκτυπο στη συνολική ασφάλεια του υπολογιστή σας από οποιαδήποτε άλλη μεμονωμένη μεταβλητή. Έχοντας αυτό κατά νου, ας ρίξουμε μια γρήγορη ματιά σε ορισμένα κοινά λειτουργικά συστήματα και πώς χειρίζονται την ασφάλεια.

3.1 Windows XP

Παρουσιάστηκε το 2001, τα Windows XP έγιναν γρήγορα το πιο αναγνωρισμένο λειτουργικό σύστημα της Microsoft. Αγαπήθηκε για τη σχετικά απλή διεπαφή του, η οποία προσέφερε βελτιώσεις, αλλά παρέμεινε οικεία στους χρήστες των Windows 95, 98 και ME. Αποδείχθηκε επίσης σχετικά λεπτό για ένα νέο λειτουργικό σύστημα Windows και παραμένει ικανό να λειτουργεί σε παλαιότερα μηχανήματα που δεν μπορούν να χειριστούν νεότερα λειτουργικά συστήματα Windows.

Κατά τη στιγμή της κυκλοφορίας του, τα Windows XP παρουσίασαν ορισμένες αξιοσημείωτες βελτιώσεις ασφαλείας σε σχέση με τα προηγούμενα λειτουργικά συστήματα των Windows. Έκλεισε κάποιες τρύπες ασφαλείας που διευκόλυναν το χάσιμο των συστημάτων Windows χρησιμοποιώντας κενά λογαριασμούς δικτύου ή σφάλματα πιστοποίησης. Η ασφάλεια των Windows XP έλαβε μια μεγάλη προσθήκη στο Windows XP Service Pack 2 με την εισαγωγή του Windows Security Center, το οποίο το έκανε ευκολότερο για τους χρήστες να μάθουν αν ο υπολογιστής τους Windows XP προστατεύεται από λογισμικό προστασίας από κακόβουλο λογισμικό και είχε τις κατάλληλες ενημερώσεις ασφαλείας εγκατεστημένο.

Ωστόσο, τα Windows XP είναι ένα λειτουργικό σύστημα σχεδόν δέκα ετών και με την πάροδο των ετών δέχεται επίθεση ασταμάτητα από τους χάκερ. Η δημοτικότητα των Windows XP το καθιστά μια προφανή επιλογή για κακόβουλο λογισμικό που επιδιώκει να μολύνει όσο το δυνατόν περισσότερους υπολογιστές. Επιπλέον, τα Windows XP απλά δεν έχουν πρόσβαση σε ορισμένες βελτιωμένες δυνατότητες ασφαλείας που είναι τυπικές στα Windows 7.

Συνολικά, τα Windows XP είναι το χειρότερο κοινό λειτουργικό σύστημα που διατίθεται σήμερα από την άποψη της ασφάλειας. Δεν διαθέτει νέες δυνατότητες ασφαλείας, είναι καλά κατανοητό από εκείνους τους κωδικοποιητές κακόβουλου λογισμικού και συχνά δέχεται επίθεση.

3.2 Windows 7

Το πιο πρόσφατο λειτουργικό σύστημα από τη Microsoft, τα Windows 7 είναι μια βελτίωση των έντονα επικριμένων Windows Vista (οι πληροφορίες σε αυτήν την ενότητα ισχύουν κυρίως και για τα Vista). Τα Windows 7 δεν είναι τόσο εύκολο να εκτελεστούν όσο τα Windows XP, αλλά προσφέρει πληθώρα νέων δυνατοτήτων, συμπεριλαμβανομένων λειτουργιών που σχετίζονται με την ασφάλεια.

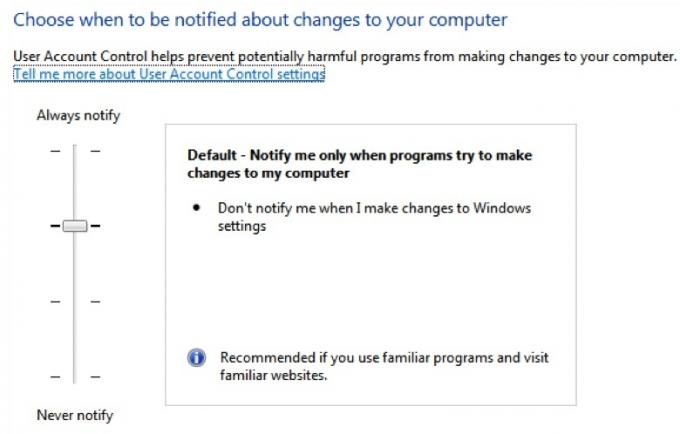

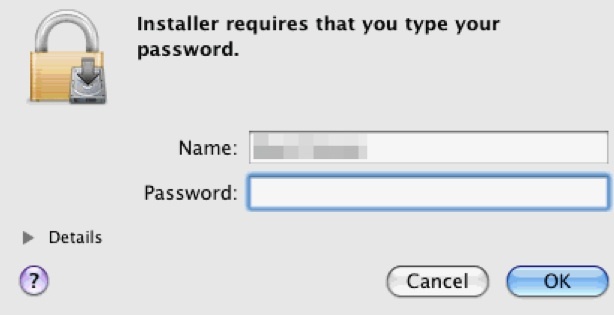

Για παράδειγμα, το στοιχείο ελέγχου λογαριασμού χρήστη είναι μια νέα δυνατότητα που παρουσιάστηκε στα Vista και περιλαμβάνεται επίσης στα Windows 7. Όταν έφτασε για πρώτη φορά, το UAC κοροϊδεύτηκε συνήθως στα μέσα μαζικής ενημέρωσης - η Apple έκανε ακόμη μια διαφήμιση για αυτό. Αυτή είναι μια περίεργη κίνηση επειδή το OS X έχει παρόμοια λειτουργικότητα και επειδή το UAC είναι πολύ σημαντικό όσον αφορά την ασφάλεια. Προστατεύει τον υπολογιστή σας διασφαλίζοντας ότι τα προγράμματα δεν μπορούν να αποκτήσουν προνόμια αυξημένης πρόσβασης στο σύστημά σας χωρίς άδεια. Πριν από το UAC, το κακόβουλο λογισμικό θα μπορούσε εύκολα να το κάνει αυτό χωρίς ο χρήστης να γνωρίζει ποτέ τον σοφότερο.

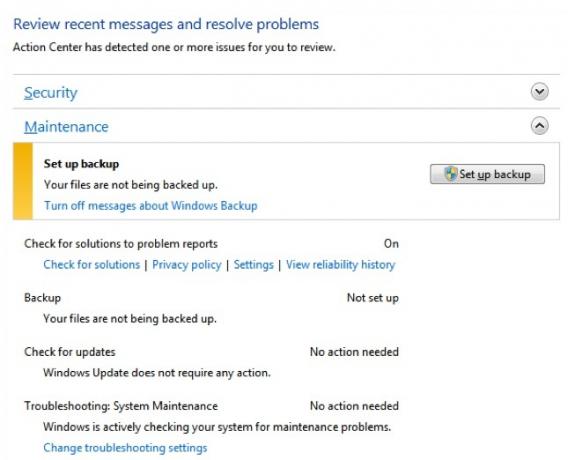

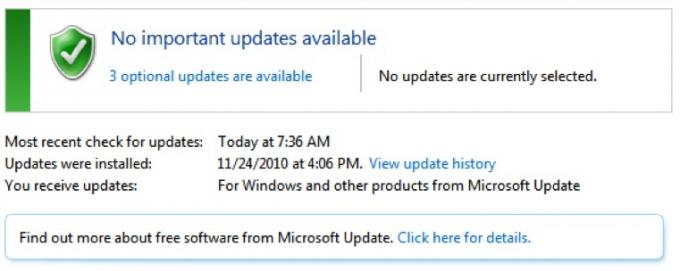

Η Microsoft έχει επίσης πραγματοποιήσει βελτιώσεις που βελτιώνουν περαιτέρω την ικανότητα του Window να μεταφέρει σημαντικές πληροφορίες ασφαλείας στους χρήστες. Το Κέντρο Ασφαλείας ονομάζεται πλέον Κέντρο Δράσης των Windows και κάνει καλύτερη δουλειά από ποτέ, αποκτώντας αυτόματα σημαντικές ενημερώσεις και ειδοποιώντας τους χρήστες όταν πρέπει να ληφθούν μέτρα. Αυτό είναι ζωτικής σημασίας, διότι τα γνωστά πλεονεκτήματα ασφαλείας που δεν έχουν διορθωθεί είναι ευθύνη ανεξάρτητα από το λειτουργικό σύστημα που προτιμάτε.

Τα Windows 7 επωφελούνται επίσης από μια στάση απέναντι στην ασφάλεια που είναι πολύ πιο λογική από τη στάση της Microsoft κατά τη δημιουργία των Windows XP. Αυτό είναι προφανές όταν συγκρίνετε τον αριθμό των εκμεταλλεύσεων ασφαλείας που η Microsoft είχε να επιδιορθώσει κατά το πρώτο έτος της κυκλοφορίας των XP με το πρώτο έτος της κυκλοφορίας των Vista. Τα Windows XP είχαν διορθώσει 65 ευπάθειες, ενώ τα Windows Vista είχαν διορθώσει μόνο 36 ευπάθειες.

Δυστυχώς, τα Windows 7 παραμένουν έντονα στοχευμένα από κακόβουλο λογισμικό λόγω της δημοτικότητάς του. Τα Windows εξακολουθούν να είναι το λειτουργικό σύστημα που χρησιμοποιείται από τον μεγαλύτερο μέρος του κόσμου, οπότε έχει νόημα το κακόβουλο λογισμικό να το στοχεύει. Για αυτόν τον λόγο, οι χρήστες των Windows 7 εξακολουθούν να αντιμετωπίζουν πολλές απειλές ασφαλείας.

3.3 Mac OS X

Το Mac OS X εξακολουθεί να αισθάνεται μοντέρνο, αλλά είναι στον πυρήνα του ένα αρκετά παλιό λειτουργικό σύστημα. Η πρώτη έκδοση κυκλοφόρησε το 2001, καθιστώντας το τόσο παλιό με τα Windows XP. Η Apple, ωστόσο, ακολουθεί μια πολύ διαφορετική προσέγγιση στις ενημερώσεις από τη Microsoft. Ενώ τα άτομα στο Redmond συνήθως επικεντρώνονται σε μεγάλες εκδόσεις, παρουσιάζοντας νέα λειτουργικά συστήματα κάθε πέντε ή κατά μέσο όρο έξι χρόνια, το πλήρωμα της Apple είχε ενημερώσει το OS X οκτώ φορές από το αρχικό του λειτουργικού συστήματος ελευθέρωση.

Αυτές οι κυκλοφορίες περιέχουν συνήθως μερικές ενημερώσεις ασφαλείας και η Apple έχει κερδίσει τη φήμη ότι προσφέρει ασφάλεια πολύ μεγαλύτερη από αυτήν των Windows. Αυτή η φήμη, ωστόσο, τείνει να καταρρεύσει κατά τη στενότερη εξέταση. Υπάρχει κακόβουλο λογισμικό που στοχεύει στο OS X και η Apple πρέπει να διορθώσει ελαττώματα ασφαλείας με την ίδια συχνότητα της Microsoft. Μια έκθεση του 2004 από μια εταιρεία ασφαλείας γνωστή ως Secunia ανακάλυψε ότι το προηγούμενο έτος το Mac OS X υπόκειται σε 36 ευπάθειες, μόνο δέκα λιγότερα από τα Windows XP - ωστόσο, ένα υψηλότερο ποσοστό ευπάθειας OS X θα μπορούσε να αξιοποιηθεί μέσω του Διαδίκτυο. (Πηγή: TechWorld)

Πιο πρόσφατα, η Apple αναγκάστηκε να κυκλοφορήσει μια σειρά από σημαντικές ενημερώσεις κώδικα ασφαλείας, οι πιο πρόσφατες από τις οποίες αφορούσαν 134 ευπάθειες. (Πηγή: FierceCIO).

Αυτό δεν σημαίνει ότι το Mac OS X δεν είναι ασφαλές. Ένα πλεονέκτημα, το οποίο μεταφέρεται από την κληρονομιά UNIX του OS X, είναι η ανάγκη να συνδεθείτε ως "root" για να κάνετε αλλαγές σε σημαντικά αρχεία και ρυθμίσεις (το UAC του Window είναι ουσιαστικά μια προσπάθεια να το μιμηθείτε). Ωστόσο, ένας ατυχής αριθμός χρηστών φαίνεται να πιστεύει ότι το OS X είναι απρόσβλητο από απειλές ασφαλείας λόγω της σχετικής αφάνειας του. Ενώ υπάρχει κάποιος βαθμός αλήθειας σε αυτό, οι απειλές ασφαλείας για υπολογιστές OS X υπάρχουν και μπορούν να είναι εξίσου καταστροφικές με αυτές που στοχεύουν τα Windows. Η ασφάλεια του Mac OS X παρεμποδίζεται επίσης από μια λεπτή επιλογή σουιτών ασφαλείας.

3.4 Linux

Οι περισσότεροι κάτοχοι υπολογιστών δεν θα χρησιμοποιήσουν ποτέ υπολογιστή με Linux. Τούτου λεχθέντος, το Linux είναι πιο προσβάσιμο τώρα από ό, τι στο παρελθόν. Δωρεάν παραλλαγές Linux, όπως Ubuntu 6 τρόποι επιτάχυνσης της επιφάνειας εργασίας GNOMEΤο GNOME είναι η διεπαφή επιφάνειας εργασίας που λαμβάνετε στις περισσότερες διανομές Linux. Θέλετε να επιταχύνετε τα πράγματα; Αυτά τα τσιμπήματα θα βελτιώσουν την εμπειρία σας στο GNOME. Διαβάστε περισσότερα και Τζόκολλντ Jolicloud: Λήψη του λειτουργικού συστήματος για Netbook που αναζητάτε Διαβάστε περισσότερα , προσφέρετε μια γραφική διεπαφή χρήστη που είναι ισχυρή και παρέχει τη βασική λειτουργικότητα που περιμένετε από έναν υπολογιστή, όπως η ικανότητα ανάγνωσης του email σας και περιήγησης στον ιστό.

Το Linux, όπως το OS X, απαιτεί από τους χρήστες να συνδεθούν σε έναν λογαριασμό "root" για να κάνουν αλλαγές σε σημαντικά αρχεία και ρυθμίσεις. Το Linux επωφελείται επίσης πολύ από την ασφάλεια μέσω της αφάνειας. Η βάση χρηστών του Linux είναι μικρή και, για να επιδεινωθούν τα προβλήματα για κακόβουλα προγράμματα, η βάση χρηστών δεν προσκολλάται σε μια συγκεκριμένη παραλλαγή του Linux. Παρόλο που ο υποκείμενος κώδικας είναι συχνά ο ίδιος, υπάρχουν λεπτές αλλαγές σε διαφορετικές παραλλαγές του Linux - και πολλοί προηγμένοι χρήστες Linux φτάνουν μέχρι να κωδικοποιήσουν τις δικές τους προσαρμοσμένες λειτουργίες. Αυτό καθιστά επίθεση μαζικά χρήστες Linux μια δύσκολη και επίσης άσκοπη πρόταση. Αν θέλετε να συλλέξετε αριθμούς πιστωτικών καρτών, η στόχευση του Linux δεν είναι ο τρόπος να πάτε.

Η εξειδικευμένη φύση του επιτραπέζιου Linux καθιστά δύσκολη τη συζήτηση για την ασφάλειά του. Πράγματι, υπάρχουν ευπάθειες ασφαλείας σε συστήματα Linux και αυτές οι ευπάθειες δεν επιδιορθώνονται πάντα τόσο γρήγορα όσο οι ευπάθειες που εντοπίζονται στα Windows. (Πηγή: EWeek) Ωστόσο, τα λειτουργικά συστήματα Linux επηρεάζονται στην πραγματικότητα από απειλές ασφαλείας λιγότερο συχνά και οι απειλές είναι συχνά λιγότερο σοβαρές.

3.5 Περίληψη - Ποιο είναι το καλύτερο;

Συνολικά, τα Mac OS X και Linux είναι σαφώς ανώτερα από τα Windows εάν η ασφάλεια μετριέται από τη συχνότητα με την οποία οι χρήστες επηρεάζονται από απειλές ασφαλείας. Αυτό δεν σημαίνει ότι η Microsoft κοιμάται στο τιμόνι. Είναι απλώς η πραγματικότητα του κόσμου μας. Τα Windows είναι μακράν το πιο δημοφιλές λειτουργικό σύστημα και, ως εκ τούτου, το κακόβουλο λογισμικό συνήθως κωδικοποιείται για τη στόχευση υπολογιστών με Windows.

Από την άλλη πλευρά, οι υπολογιστές με Windows έχουν πρόσβαση σε ανώτερες σουίτες προστασίας από ιούς και το Κέντρο δράσης των Windows στα Windows 7 δεν έχει ομότιμο. Αυτό σημαίνει ότι οι χρήστες των Windows είναι αναμφισβήτητα πιο πιθανό να γνωρίζουν ένα ζήτημα ασφαλείας όταν προκύπτει, αλλά η προσπάθεια ποσοτικοποίησης αυτού είναι αδύνατη.

Ωστόσο, ανεξάρτητα από τους λόγους, είναι αδύνατο να ξεφύγουμε από το γεγονός ότι οι χρήστες των Windows είναι πιο πιθανό να επηρεαστούν από κακόβουλο λογισμικό από τους χρήστες του OS X ή του Linux.

4. Καλές συνήθειες ασφάλειας

4.1 Αποφυγή των εισερχομένων μέσω email του Doom

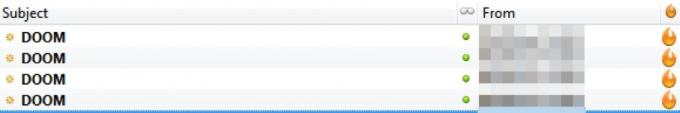

Αχ, email. Κάποτε ήταν η κύρια μέθοδος αναπαραγωγής για τα περισσότερα κακόβουλα προγράμματα. Ένας ιός επισυνάφθηκε σε ένα μήνυμα ηλεκτρονικού ταχυδρομείου, μεταμφιεσμένος σε ένα ωραίο πρόγραμμα ή έγγραφο, και στη συνέχεια στάλθηκε με τον εύθυμο τρόπο. Ανοίξτε το email και - bam! - έχετε μολυνθεί.

Εκείνη την εποχή αυτή η εξαπάτηση έμοιαζε με την κορύφωση της απάτης. Σήμερα, τόσο απλά μέσα αναπαραγωγής κακόβουλου λογισμικού και μόλυνσης φαίνονται περίεργα - θα ήταν ωραίο να πάτε επιστροφή σε έναν κόσμο όπου η αποφυγή συνημμένων email προστατεύει τον υπολογιστή σας από την πλειονότητα των απειλές.

Τα φίλτρα ανεπιθύμητης αλληλογραφίας και η αυτόματη προστασία από ιούς κατέστησαν πολύ πιο δύσκολο το κακόβουλο λογισμικό να διαδίδεται αποτελεσματικά μέσω email και οι περισσότεροι χρήστες γνωρίζουν τώρα καλύτερα από το να ανοίξουν ένα συνημμένο από μια άγνωστη πηγή (και αν δεν το γνωρίζατε καλύτερα - τώρα εσείς κάνω!)

Ωστόσο, το κακόβουλο λογισμικό αντιστάθμισε τη χρήση αυτοματοποιημένων μεθόδων αναπαραγωγής που μεταμφιέζουν το email κακόβουλου λογισμικού ως κάτι που φαίνεται αξιόπιστο. Για παράδειγμα, κακόβουλο λογισμικό που μολύνει τον υπολογιστή του γονέα σας μπορεί στη συνέχεια να στείλει ένα email από αυτούς σε εσάς με την κεφαλίδα "Φωτογραφίες από πρόσφατες διακοπές." Εάν ο γονέας σας δεν ήταν σε διακοπές, πιθανότατα θα ακολουθούσατε την απάτη. Ωστόσο, οι γονείς του καθενός πηγαίνουν διακοπές μερικές φορές - και εάν ο δικός σας μόλις επέστρεψε από ένα διεθνές ταξίδι, μπορείτε να ανοίξετε το συνημμένο.

Ο βασικός κανόνας είναι αυτός - εάν το συνημμένο είναι κάτι που δεν γνωρίζετε ήδη ότι έπρεπε να σας σταλεί, επιβεβαιώστε με τον αποστολέα πριν το ανοίξετε. Εναλλακτικά, μπορείτε να σαρώσετε το αρχείο με την εφαρμογή anti-malware της επιλογής σας. Προσοχή, ωστόσο, ότι κανένα λογισμικό ασφαλείας δεν μπορεί να εντοπίσει κάθε απειλή ασφαλείας.

Αν και το κακόβουλο λογισμικό είναι πάντα ένα ζήτημα, το ηλεκτρονικό ψάρεμα είναι αναμφίβολα η απειλή που είναι επί του παρόντος η πιο παραπλανητική και δύσκολο να εντοπιστεί. Να είστε πάντα προσεκτικοί σχετικά με απροσδόκητα μηνύματα ηλεκτρονικού ταχυδρομείου που υποτίθεται ότι προέρχονται από την τράπεζά σας, τον εργοδότη σας ή οποιοδήποτε άλλο ίδρυμα. Κανένα νόμιμο ίδρυμα δεν θα σας ζητήσει ποτέ να εισαγάγετε το όνομα χρήστη και τον κωδικό πρόσβασής σας, παρουσιάζοντάς σας έναν σύνδεσμο που αποστέλλεται μέσω email!

Στην πραγματικότητα, είναι καλή ιδέα να μην ανοίξετε ποτέ κανένα σύνδεσμο που υποτίθεται ότι σας έστειλε από κάποιο ίδρυμα. Εάν η τράπεζά σας επικοινωνεί μαζί σας για να σας δώσει το μηνιαίο ηλεκτρονικό σας αντίγραφο, για παράδειγμα, αυτές οι πληροφορίες θα πρέπει να είναι προσβάσιμες μεταβαίνοντας στην κύρια σελίδα της τράπεζας και, στη συνέχεια, συνδεθείτε στον λογαριασμό σας.

4.2 Προσοχή για ασφαλή περιήγηση

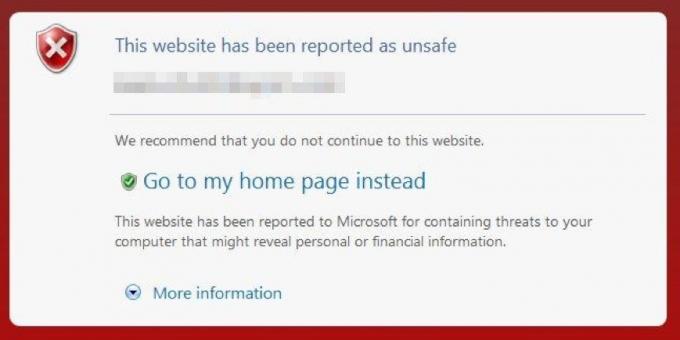

Η περιήγηση στο Διαδίκτυο παρουσίαζε πάντα κάποιες απειλές για την ασφάλεια, γεγονός που πολλοί χρήστες ξεχνούν. Όπως συμβαίνει με το ηλεκτρονικό ταχυδρομείο, θεωρείται συχνά ότι θα είστε απόλυτα προστατευμένοι εάν απλώς αποφεύγετε το άνοιγμα αρχείων από άγνωστες πηγές. Το να είσαι σχολαστικός για τα αρχεία που κατεβάζεις είναι, φυσικά, μια πολύ καλή ιδέα. Αλλά αυτό από μόνο του δεν είναι αρκετό για να προστατεύσει σωστά τον υπολογιστή σας.

Τα περισσότερα από τα πλεονεκτήματα ασφάλειας που θα πρέπει να ανησυχείτε υπάρχουν λόγω ενός προβλήματος ασφάλειας είτε με το πρόγραμμα περιήγησης ιστού σας είτε με ένα σημαντικό πρόσθετο, όπως το Java ή το Adobe Flash. Προϊόντα όπως το Flash διευκολύνουν τους προγραμματιστές ιστού να δημιουργούν διαδραστικές εμπειρίες ιστού πολύ πέρα από αυτό που μπορεί να επιτευχθεί διαφορετικά, αλλά η πρόσθετη πολυπλοκότητα τείνει να οδηγήσει σε ασφάλεια τρύπες. Ιάβα Κορυφαίοι 5 ιστότοποι για παραδείγματα εφαρμογών Java Διαβάστε περισσότερα , Τα Flash, Shockwave, ActiveX και άλλα εργαλεία ανάπτυξης ιστού έχουν επανειλημμένα διορθωθεί μετά την εύρεση ελαττωμάτων ασφαλείας. Αυτά τα ελαττώματα δεν είναι τίποτα να γελάσουν - μερικά από αυτά επιτρέπουν σε μια επίθεση να πάρει τον πλήρη έλεγχο ενός υπολογιστή απλώς δελεάζοντας ένα άτομο στον ιστότοπο με τον κακόβουλο κώδικα.

(Πηγή: ESecurityPlanet)

Σπάνια βρίσκονται κακόβουλοι ιστότοποι στην κορυφή των αποτελεσμάτων αναζήτησης Google. Αυτοί οι ιστότοποι συνήθως διαδίδονται μέσω spam email, τυχαίων άμεσων μηνυμάτων και κοινωνικών μέσων. Με αυτό, ωστόσο, ακόμη και ένας αξιόπιστος ιστότοπος μπορεί μερικές φορές να γίνει απειλή για την ασφάλεια. Το κακόβουλο λογισμικό μπορεί επίσης να μολύνει διακομιστές ιστού και σε ορισμένες περιπτώσεις αυτό μπορεί να οδηγήσει σε διάδοση κακόβουλου λογισμικού από έναν ιστότοπο χωρίς να το γνωρίζει ο κάτοχος.

Η καλύτερη άμυνα σας έναντι όλων των κακόβουλων απειλών είναι να διασφαλίσετε ότι το πρόγραμμα περιήγησής σας στο Web και οι σχετικές προσθήκες του είναι ενημερωμένοι - ένα θέμα για το οποίο θα συζητήσουμε περισσότερα σχετικά αργότερα σε αυτό το κεφάλαιο.

4.3 Έλεγχος συνδέσμων - Οδηγούν όπου σκέφτεστε;

Είναι συνετό να προσέχετε πώς χειρίζεστε τα μηνύματα ηλεκτρονικού ταχυδρομείου και τα άμεσα μηνύματα, αλλά μια απλή πολιτική χωρίς κλικ δεν είναι πάντα πρακτική όταν πρόκειται για συνδέσμους. Πράγματι, υπάρχουν ορισμένοι ιστότοποι κοινωνικής δικτύωσης - όπως Κελάδημα Τα 6 καλύτερα εργαλεία για τον προγραμματισμό ενημερώσεων Twitter Διαβάστε περισσότερα - που εξαρτώνται σε μεγάλο βαθμό από συνδέσμους. Χωρίς συνδέσμους, το Twitter θα ήταν ως επί το πλείστον άχρηστο.

Αυτό βάζει τους χρήστες σε επισφαλή θέση. Από τη μία πλευρά, ένας ιστότοπος κοινωνικής δικτύωσης όπως το Twitter μπορεί να είναι πολύ διασκεδαστικός και μπορεί να διευκολύνει την παρακολούθηση καρτελών σε φίλους με τους οποίους διαφορετικά θα μπορούσατε να χάσετε επαφή. Από την άλλη πλευρά, η απλή χρήση του ιστότοπου κοινωνικής δικτύωσης μπορεί να σας θέσει σε πρόσθετο κίνδυνο - και για να επιδεινωθούν τα πράγματα, οι σύνδεσμοι κοινοποιούνται χρησιμοποιώντας μικρές διευθύνσεις URL που σας ανακατευθύνουν στην πραγματική ιστοσελίδα.

Ευτυχώς, μπορείτε εύκολα να ανακαλύψετε την πραγματική τοποθεσία ενός συνδέσμου Ιστού χρησιμοποιώντας έναν ιστότοπο που ανυψώνει τα πέπλα για εσάς προτού κάνετε πραγματικά κλικ στο σύνδεσμο. Μου αρέσει να χρησιμοποιώ TrueURL αλλά μπορείτε να βρείτε παρόμοιους ιστότοπους διαφόρων τύπων με μερικές αναζητήσεις Google.

4.4 Ενημέρωση του λογισμικού σας - Το πιο σημαντικό βήμα

Οι περισσότερες απειλές ασφαλείας ευδοκιμούν λόγω ελαττωμάτων ασφαλείας στο λογισμικό που μπορεί να αξιοποιηθεί. Η προσεκτική προσοχή θα σας βοηθήσει να κρατήσετε τον υπολογιστή σας μακριά από δυνητικά επικίνδυνες καταστάσεις, πράγμα που σημαίνει ότι υπάρχουν λιγότερες πιθανότητες για κακόβουλο λογισμικό να μολύνει τον υπολογιστή σας. Αλλά αυτό είναι μόνο η μισή μάχη. Το άλλο μισό αναλαμβάνει ενέργειες που διασφαλίζουν ότι ο υπολογιστής σας δεν θα παραβιαστεί ακόμα κι αν τον εκθέσετε σε απειλή ασφαλείας. Πώς το κάνεις αυτό; Βεβαιωθείτε ότι το λογισμικό του υπολογιστή σας είναι ενημερωμένο.

Φανταστείτε ότι φεύγετε από το σπίτι σας για να πάτε στη δουλειά. Κανονικά, κλειδώνετε την πόρτα σας όταν φεύγετε. Ωστόσο, μπορεί να ξεχάσετε περιστασιακά να κλειδώσετε την πόρτα σας, επιτρέποντας σε κάποιον να περπατήσει απλά στο σπίτι σας και να παραβιάσει την ασφάλειά του. Κανείς δεν ξεχνά να κλείνει την πόρτα του με σκοπό, αλλά αυτό συμβαίνει ούτως ή άλλως. Είναι λάθος.

Οι προγραμματιστές λογισμικού κάνουν επίσης λάθη. Ωστόσο, μόλις γίνει αντιληπτό το λάθος, συχνά διορθώνεται, όπως ίσως γυρίζετε και επιστρέφετε στο σπίτι, αν θυμάστε ότι δεν κλειδώσατε την πόρτα σας. Εάν επιλέξετε να μην ενημερώσετε το λογισμικό σας, ωστόσο, επιλέγετε να μην γυρίσετε και να κλειδώσετε την πόρτα σας. Μπορεί να είστε σε θέση να μειώσετε τον κίνδυνο τοποθετώντας τιμαλφή σε ένα χρηματοκιβώτιο, κρατώντας τις κουρτίνες σας κλειστές και βάζοντας ένα μεγάλο σημάδι "BEWARE OF DOG" στο μπροστινό γκαζόν σας. Το γεγονός παραμένει, ωστόσο, ότι η πόρτα σας είναι ξεκλείδωτη - και επειδή δεν την έχετε κλειδώσει, ο καθένας μπορεί να περπατήσει μέσα.

Ας ελπίσουμε ότι αυτό δείχνει γιατί είναι σημαντικό να ενημερώνεται το λογισμικό. Κατά τη γνώμη μου, η ενημέρωση του λογισμικού είναι η πιο σημαντική συνήθεια ασφάλειας που μπορεί να καλλιεργήσει ένα άτομο. Είναι πάντοτε πιθανό να είστε ένας από τους άτυχους λίγους που έχουν πληγεί από ένα ελάττωμα ασφαλείας πριν γίνει γνωστό και διορθωθεί αυτό το ελάττωμα. Ωστόσο, οι περισσότερες εταιρείες σήμερα αντιδρούν γρήγορα σε ζητήματα ασφαλείας, οπότε η ενημέρωση του λογισμικού σας αυξάνει σημαντικά την ασφάλειά σας.

4.5 Χρήση προστασίας από ιούς

Κατά κάποιο τρόπο, αυτή η συμβουλή μπορεί να πάει χωρίς λόγο. Ωστόσο, έχω μιλήσει πολλές φορές με συναδέλφους geeks που, κατά την άποψή μου, θεωρούσαν τον εαυτό τους πολύ δροσερό για εφαρμογές anti-malware. Είναι απλώς απάτες, ισχυρίστηκαν - δεν θα λάβετε κακόβουλο λογισμικό εάν δεν κάνετε κάτι ηλίθιο.

Σε όλο τον οδηγό μέχρι στιγμής έχω συζητήσει γιατί αυτή η υπόθεση είναι λανθασμένη. Η αλήθεια είναι ότι η προστασία κατά του κακόβουλου λογισμικού δεν είναι τόσο απλή όσο αποφεύγοντας τα συνημμένα μηνύματα ηλεκτρονικού ταχυδρομείου και προσέχοντας τους ιστότοπους που επισκέπτεστε. Η ολοκληρωμένη ασφάλεια του υπολογιστή απαιτεί μια ολοκληρωμένη προσέγγιση - και αυτή περιλαμβάνει σουίτες anti-malware, τείχη προστασίας και άλλα προγράμματα. Το διαθέσιμο λογισμικό ασφαλείας είναι τόσο διαφορετικό όσο οι απειλές που προστατεύουν, οπότε ας ρίξουμε μια ματιά σε ό, τι είναι διαθέσιμο.

5. Μέθοδοι προστασίας

5.1 Λογισμικό κατά του κακόβουλου λογισμικού

Στο κεφάλαιο 2 ρίξαμε μια ματιά στους διάφορους τύπους κακόβουλου λογισμικού που ενδέχεται να μολύνουν τον υπολογιστή σας. Από αυτές τις απειλές, οι πρώτες τρεις είναι αυτές που το λογισμικό προστασίας από κακόβουλο λογισμικό έχει σχεδιαστεί ειδικά για να παρακολουθεί και να προστατεύει.

Υπάρχουν πολλά προϊόντα κατά του κακόβουλου λογισμικού στην αγορά - πάρα πολλά για λίστα εδώ. Ωστόσο, αυτά τα προγράμματα έχουν κοινό σκοπό. Υπάρχουν για την ανίχνευση και, στη συνέχεια, την αφαίρεση κακόβουλου λογισμικού που ενδέχεται να έχουν μολύνει τον υπολογιστή σας.

Προσπαθούν επίσης να περιορίσουν τη ζημιά που μπορεί να προκαλέσει το κακόβουλο λογισμικό με την "καραντίνα" μολυσμένων αρχείων τη στιγμή που ανακαλύπτονται.

Τα περισσότερα λογισμικά κατά του κακόβουλου λογισμικού το κάνουν με διάφορους τρόπους. Η πρώτη και παλαιότερη μέθοδος είναι η ανίχνευση υπογραφής. Αυτή η μορφή ανίχνευσης περιλαμβάνει σάρωση ενός αρχείου και αναζήτηση κώδικα που είναι γνωστό ότι χρησιμοποιείται από συγκεκριμένο κακόβουλο λογισμικό. Αυτή η μέθοδος ανίχνευσης είναι αξιόπιστη, αλλά δεν μπορεί να αντιμετωπίσει ολοκαίνουργιες απειλές. Μια υπογραφή μπορεί να εντοπιστεί μόνο αφού προστεθεί στη βάση δεδομένων του λογισμικού προστασίας από κακόβουλο λογισμικό για γνωστές απειλές και μια απειλή συνήθως δεν γίνεται γνωστή έως ότου έχει ήδη κυκλοφορήσει.

Η λεγόμενη προστασία «σε πραγματικό χρόνο» είναι επίσης μια δημοφιλής μέθοδος σύλληψης κακόβουλου λογισμικού. Αυτή η μορφή προστασίας δεν βασίζεται σε υπογραφές αλλά παρακολουθεί τη συμπεριφορά του λογισμικού που εκτελείται στον υπολογιστή σας. Εάν ένα συγκεκριμένο πρόγραμμα αρχίζει να συμπεριφέρεται παράξενα - εάν ζητά δικαιώματα, δεν θα έπρεπε, ή προσπαθεί να κάνει τροποποιήσεις σε αρχεία που είναι ασυνήθιστα - παρατηρείται και λαμβάνεται δράση για να σταματήσει το πρόγραμμα από το να προκαλέσει τυχόν φασαρία στο σύστημα αρχείων σας. Διαφορετικές εταιρείες εφαρμόζουν προστασία «σε πραγματικό χρόνο» με διαφορετικούς τρόπους, αλλά ο στόχος της σύλληψης κακόβουλου λογισμικού στην πράξη είναι ο ίδιος.

Μια άλλη, νεότερη μορφή εντοπισμού που έχει κάνει ντεμπούτο σε ορισμένα προϊόντα, όπως το Panda Cloud Antivirus και το Norton Internet Security 2010, είναι η προστασία cloud. Αυτή η μέθοδος εστιάζει στην προέλευση του κακόβουλου λογισμικού, όπως συγκεκριμένα αρχεία και συνδέσμους. Εάν κάποιος που χρησιμοποιεί το λογισμικό προστασίας από κακόβουλο λογισμικό ανοίγει ένα αρχείο και έχει μολυνθεί από ιό, αυτό το όνομα αρχείου καταγράφεται ως απειλή και αυτές οι πληροφορίες διατίθενται. Ο στόχος είναι να αποτρέψουμε τους χρήστες να ανοίξουν αρχεία ή να ακολουθήσουν συνδέσμους που ενδέχεται να περιέχουν απειλή για την ασφάλεια.

Μόλις εντοπιστεί μια απειλή, είναι συνήθως "καραντίνα" για να διασφαλιστεί ότι η απειλή δεν μπορεί να εξαπλωθεί. Στη συνέχεια, μπορείτε να επιχειρήσετε να αφαιρέσετε την απειλή. Το λογισμικό κατά του κακόβουλου λογισμικού είναι συχνά ανίκανο να αφαιρέσει κάθε απειλή που εντοπίζει, αλλά η ασφάλειά σας είναι συνήθως ανέπαφη εφόσον η απειλή παραμένει σε κατάσταση καραντίνας.

Τα περισσότερα από τα παράπονα που επιβάλλονται κατά του λογισμικού προστασίας από κακόβουλο λογισμικό αφορούν νέες απειλές. Το λογισμικό προστασίας από κακόβουλο λογισμικό είναι ένα γνωστό στοιχείο και μπορεί να παρακαμφθεί από νέο κακόβουλο λογισμικό. Αυτός είναι ο λόγος για τον οποίο το λογισμικό προστασίας από κακόβουλο λογισμικό ενημερώνεται με ακραία συχνότητα - νέες απειλές ανακαλύπτονται συνεχώς. Αυτό όμως δεν σημαίνει ότι το λογισμικό προστασίας από κακόβουλο λογισμικό είναι άχρηστο. Ο αριθμός των γνωστών απειλών ξεπερνά κατά πολύ τις άγνωστες.

Ωστόσο, πρέπει να είστε προσεκτικοί σχετικά με το λογισμικό που αγοράζετε ή κατεβάζετε. Φαίνεται να υπάρχει ένα μεγάλο χάσμα μεταξύ των πιο αποτελεσματικών και λιγότερο αποτελεσματικών προϊόντων και το ποσοστό καινοτομίας είναι υψηλό. Για παράδειγμα, το Norton ήταν τρομερό πριν από λίγα χρόνια, αλλά τα προϊόντα Norton 2010 ήταν εξαιρετικά. Για τρέχουσες πληροφορίες και κριτικές σχετικά με το λογισμικό προστασίας από κακόβουλο λογισμικό, ανατρέξτε στο AV-Comparatives (av-comparative.org), έναν μη κερδοσκοπικό οργανισμό αφιερωμένο στην αντικειμενική δοκιμή προϊόντων ασφαλείας υπολογιστή.

5.2 Τείχη προστασίας

Ένας σημαντικός αριθμός από τις πιο σοβαρές απειλές για την ασφάλεια του υπολογιστή βασίζονται σε μια ενεργή σύνδεση στο Διαδίκτυο για να λειτουργήσουν. Η καταστροφή του σκληρού σας δίσκου είναι ένας τεράστιος πόνος στην άκρη, αλλά μπορείτε να το προστατέψετε διατηρώντας ένα αντίγραφο ασφαλείας. Εάν κάποιος καταφέρει να αποκτήσει τον αριθμό της πιστωτικής σας κάρτας ή κάποιο άλλο ευαίσθητο κομμάτι προσωπικών πληροφοριών, ωστόσο, η ζημιά μπορεί να επεκταθεί πολύ πέρα από τον υπολογιστή σας. Αυτό μπορεί να συμβεί μόνο εάν το κακόβουλο λογισμικό που είναι εγκατεστημένο στον υπολογιστή σας καθιστά τις πληροφορίες σας διαθέσιμες σε τρίτους. Αυτά τα δεδομένα μεταδίδονται συνήθως με τον ευκολότερο δυνατό τρόπο - το Διαδίκτυο.

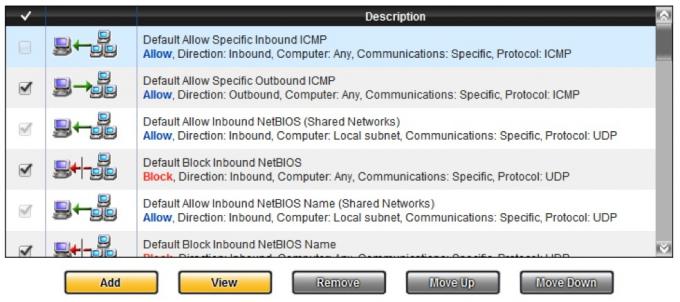

Είναι έργο του τείχους προστασίας να το αποτρέψει. Το τείχος προστασίας είναι λογισμικό στον υπολογιστή σας που παρακολουθεί τα δεδομένα που αποστέλλονται από και προς τον υπολογιστή σας. Μπορεί επιλεκτικά να αποκλείσει συγκεκριμένες πληροφορίες ή (συνήθως) να διακόψει εντελώς τη σύνδεσή σας στο Διαδίκτυο, διακόπτοντας εντελώς τη ροή πληροφοριών.

Τα τείχη προστασίας είναι ένα σημαντικό μέρος της ασφάλειας του Διαδικτύου. Τόσο σημαντικό, στην πραγματικότητα, ότι τα Windows αποστέλλονται από τείχος προστασίας από προεπιλογή. Χωρίς τείχος προστασίας, το κακόβουλο λογισμικό θα μπορεί να μεταδίδει ελεύθερα δεδομένα σε τρίτα μέρη και κακόβουλο λογισμικό αναπαράγεται με την αποστολή αντιγράφων σε τυχαία I.P. Οι διευθύνσεις θα είναι πιο πιθανό να αποκτήσουν πρόσβαση στο δικό σας Η / Υ.

Δεδομένου ότι τα μηχανήματα Windows αποστέλλονται τώρα με τείχος προστασίας, δεν χρειάζεται απαραίτητα να αγοράσετε τείχος προστασίας τρίτου μέρους. Υπάρχουν επίσης πολλές δωρεάν επιλογές - όχι μόνο για Windows, αλλά και για λειτουργικά συστήματα OS X και Linux. Με αυτό, τα προϊόντα που είναι γνωστά ως Internet Security Suites συνήθως περιλαμβάνουν τείχος προστασίας ως μέρος του πακέτου.

Συνιστάται να διατηρείτε ένα τείχος προστασίας εγκατεστημένο στον υπολογιστή σας. Ένα τείχος προστασίας είναι συχνά σε θέση να περιορίσει τη ζημιά που προκαλείται από κακόβουλο λογισμικό, ακόμη και όταν το λογισμικό προστασίας από κακόβουλο λογισμικό δεν εντοπίζει ή σταματά μια απειλή.

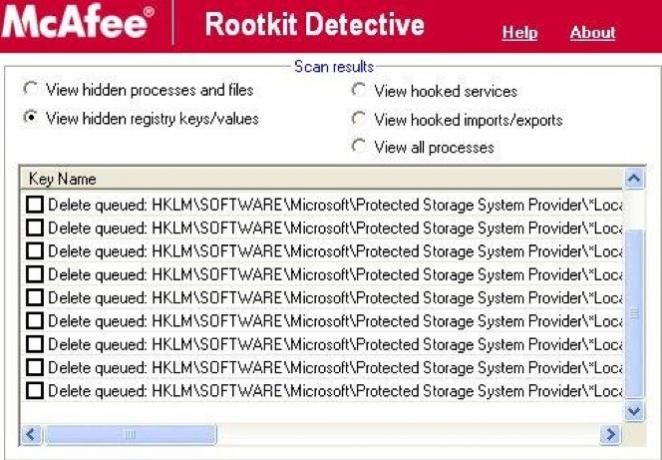

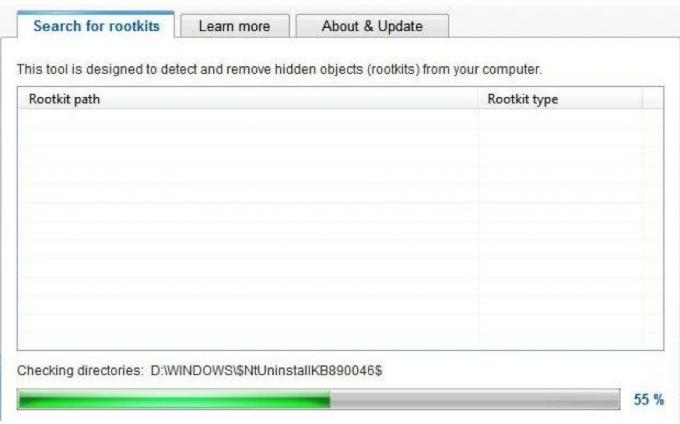

5.3 Rootkit Killers

Το λογισμικό προστασίας από κακόβουλο λογισμικό υποτίθεται ότι εντοπίζει και καραντίνα rootkits όπως και κάθε άλλη απειλή κακόβουλου λογισμικού. Ωστόσο, η φύση των rootkit συχνά καθιστά πολύ δύσκολο για ένα γενικό πρόγραμμα προστασίας από κακόβουλο λογισμικό να εντοπίσει ένα rootkit. Ακόμα και αν εντοπιστεί η απειλή, ένα πρόγραμμα προστασίας από κακόβουλο λογισμικό ενδέχεται να μην μπορεί να το καταργήσει εάν το rootkit έχει ενσωματωθεί σε κρίσιμα αρχεία συστήματος ως μέσο διαφυγής εντοπισμού και πρόληψης μετακίνηση.

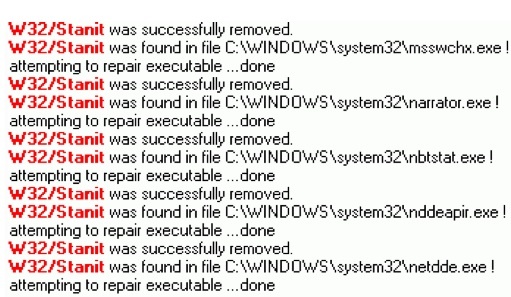

Εκεί μπαίνουν αποκλειστικοί δολοφόνοι rootkit. Αυτά τα προγράμματα έχουν σχεδιαστεί ειδικά για να βρουν και στη συνέχεια να καταργήσουν ένα rootkit, ακόμα κι αν το rootkit έχει καταστραφεί σε κρίσιμα αρχεία συστήματος. Ίσως το πιο γνωστό πρόγραμμα αυτού του τύπου είναι το MalwareBytes Anti-Malware, το οποίο έγινε δημοφιλές πριν από αρκετά χρόνια, καθώς η απειλή που θέτει αυτή η μέθοδος επίθεσης μπήκε για λίγο σε στήλες τεχνολογικών ειδήσεων ο ιστός. Από τότε, το MalwareBytes έχει γίνει ένα πιο γενικό πρόγραμμα προστασίας από κακόβουλο λογισμικό.

Υπάρχουν επίσης πολλοί δολοφόνοι rootkit που έχουν δημιουργηθεί για να αφαιρέσουν ένα συγκεκριμένο rootkit. Αυτό μερικές φορές απαιτείται λόγω της πολυπλοκότητας ορισμένων rootkit, τα οποία κρύβονται σε αρχεία συστήματος που δεν μπορούν να τροποποιηθούν χωρίς να καταστρέψουν ένα λειτουργικό σύστημα. Τα προγράμματα που έχουν σχεδιαστεί για την καταπολέμηση ενός συγκεκριμένου rootkit συνήθως το κάνουν επαναφέροντας αρχεία σε προεπιλεγμένη κατάσταση ή διαγράφοντας προσεκτικά κώδικα που είναι γνωστό ότι ανήκει στο rootkit.

Ακόμη και αυτές οι λύσεις, ωστόσο, δεν πετυχαίνουν πάντα. Μερικοί επαγγελματίες πληροφορικής πλησιάζουν τα rootkits με μια πολιτική καμένης γης. Μόλις μολυνθεί ένα σύστημα, προτιμούν να διαμορφώσουν απλώς τη μονάδα δίσκου και να επανεγκαταστήσουν το λειτουργικό σύστημα. Αυτή δεν είναι κακή ιδέα και είναι ένας άλλος λόγος για τον οποίο πρέπει πάντα να διατηρείτε αντίγραφο ασφαλείας των αρχείων σας. Η αναδιαμόρφωση του σκληρού δίσκου και η επανεγκατάσταση του λειτουργικού σας συστήματος είναι μερικές φορές μια ταχύτερη και ευκολότερη διαδικασία από την προσπάθεια αφαίρεσης ενός rootkit.

5.4 Παρακολούθηση δικτύου

Εχοντας ένα οικιακό δίκτυο Συνδεθείτε στους οικιακούς υπολογιστές σας από οπουδήποτε με το DynDNS Διαβάστε περισσότερα μπορεί να είναι απίστευτα χρήσιμο. Μπορεί να χρησιμοποιηθεί για τη μεταφορά αρχείων μεταξύ υπολογιστών σε ένα φλας και για την παροχή πρόσβασης στο Διαδίκτυο σε μια σειρά συσκευών εκτός υπολογιστή, όπως κονσόλες παιχνιδιών και συσκευές αναπαραγωγής Blu-Ray.

Τα δίκτυα μπορεί επίσης να είναι ευάλωτα σε εισβολή, ωστόσο, μια απειλή για την ασφάλεια του υπολογιστή που σχετίζεται τόσο με κακόβουλο λογισμικό όσο και σε hacking. Τα ασύρματα δίκτυα είναι ιδιαίτερα ευάλωτα, επειδή ένα ασύρματο δίκτυο εξ ορισμού μεταδίδει δεδομένα σε όλα τα κύματα αέρα προς όλες τις κατευθύνσεις. Εάν αυτά τα δεδομένα είναι κρυπτογραφημένα, θα είναι πιο δύσκολο για τους χρήστες να το διαβάσουν - αλλά δεν είναι αδύνατο να σπάσει η κρυπτογράφηση.

Η διατήρηση καρτελών στο δίκτυό σας θα σας βοηθήσει να βεβαιωθείτε ότι δεν εμφανίζονται περίεργες συσκευές συνδεδεμένες σε αυτό. Κανονικά μπορείτε να το κάνετε αυτό κοιτάζοντας το Διευθύνσεις MAC Ελέγξτε εάν το ασύρματο δίκτυό σας είναι ασφαλές με το AirSnare Διαβάστε περισσότερα που συνδέονται με το δρομολογητή σας και συγκρίνουν αυτές με τις διευθύνσεις MAC των συσκευών που διαθέτετε (μια διεύθυνση MAC συνήθως εκτυπώνεται στο σώμα μιας συσκευής). Ωστόσο, είναι δυνατή η πλαστογράφηση μιας διεύθυνσης MAC και οι περισσότεροι δρομολογητές δεν παρέχουν λεπτομερές αρχείο καταγραφής συσκευών που έχουν συνδεθεί στο δίκτυό σας στο παρελθόν.

Ορισμένες σουίτες ασφαλείας στο Διαδίκτυο το διορθώνουν με λογισμικό παρακολούθησης δικτύωσης που μπορεί να χαρτογραφήσει το δίκτυό σας, να παρέχει πληροφορίες για κάθε συσκευή που εντοπίστηκε, και σχεδιάστε αυτά τα δεδομένα σε έναν χάρτη δικτύου που σας δείχνει με ακρίβεια ποιες συσκευές είναι συνδεδεμένες στο δίκτυό σας και τα μέσα με τα οποία συνδέονται. Το λογισμικό παρακολούθησης δικτύωσης είναι επίσης συνήθως ικανό να περιορίζει την πρόσβαση οποιωνδήποτε νέων συσκευών, εάν εντοπίζονται ή να περιορίζουν την πρόσβαση συσκευών που είναι συνήθως συνδεδεμένες στο δίκτυό σας.

Δεν χρειάζονται όλοι αυτό το είδος προστασίας. Τα ενσύρματα οικιακά δίκτυα σπάνια πρέπει να το χρησιμοποιήσουν και οι χρήστες που κατέχουν μόνο έναν υπολογιστή δεν το χρειάζονται ούτε (ένας υπολογιστής δεν κάνει δίκτυο). Οι χρήστες με ασύρματα δίκτυα ή μεγάλα ενσύρματα δίκτυα, από την άλλη πλευρά, πιθανότατα θα βρουν αυτό το λογισμικό χρήσιμο.

5.5 Προστασία ηλεκτρονικού ψαρέματος

Όπως αναφέρεται στο Κεφάλαιο 2, το ηλεκτρονικό ψάρεμα (phishing) είναι μια από τις νεότερες και σοβαρότερες απειλές ασφαλείας που αντιμετωπίζουν οι χρήστες υπολογιστών σήμερα. Σε αντίθεση με τις περισσότερες προηγούμενες απειλές, το ηλεκτρονικό ψάρεμα δεν στοχεύει τον υπολογιστή σας. Σας στοχεύει - ο υπολογιστής σας είναι απλά το εργαλείο που χρησιμοποιείται για να διαπράξει έγκλημα εναντίον σας.

Το ηλεκτρονικό ψάρεμα λειτουργεί τόσο καλά επειδή η ποιότητα της εξαπάτησης που χρησιμοποιείται από τους ψαράδες είναι συχνά εξαιρετική. Οι καλοί απατεώνες ηλεκτρονικού ψαρέματος μπορούν να δημιουργήσουν μια ψεύτικη διαδικτυακή πύλη τραπεζικής που μοιάζει με αυτήν που συνήθως χρησιμοποιείτε όταν επισκέπτεστε τον ιστότοπο της τράπεζάς σας. Εάν δεν δίνετε ιδιαίτερη προσοχή, μπορείτε να εισαγάγετε τα προσωπικά σας στοιχεία χωρίς να σκεφτείτε. Ας το παραδεχτούμε - όλοι έχουμε διακοπές. Ένα γλίστρημα αφού επιστρέψετε στο σπίτι από μια κουραστική μέρα στη δουλειά μπορεί να οδηγήσει σε κάθε είδους καταστροφή.

Η εξαπάτηση δεν είναι ποτέ τέλεια. Οι phishers ενδέχεται να μπορούν να δημιουργήσουν αυθεντικά email και ιστότοπους που αναζητούν, αλλά δεν μπορούν να στείλουν email από την τράπεζά σας ή να χρησιμοποιήσουν την ίδια διεύθυνση URL με τον ιστότοπο που μιμούνται. Για το ανθρώπινο μάτι, η διάκριση μιας ψεύτικης διεύθυνσης email ή μιας διεύθυνσης URL από μια πραγματική μπορεί να είναι δύσκολη - αλλά το λογισμικό μπορεί να κάνει αυτήν τη διάκριση όσο πιο γρήγορα μπορείτε να αναβοσβήσετε.

Η προστασία του ηλεκτρονικού "ψαρέματος" είναι ένα σχετικά νέο πεδίο, αλλά οι περισσότερες σουίτες ασφαλείας στο Διαδίκτυο περιλαμβάνουν τώρα λογισμικό κατά του ηλεκτρονικού ψαρέματος (phishing). Η χρησιμότητα αυτής της δυνατότητας εξαρτάται συνήθως από την τεχνογνωσία του χρήστη. Να είστε ειλικρινείς - αν κάποιος σας έστειλε ένα ψεύτικο URL του ιστότοπου της τράπεζάς σας αλλάζοντας μόνο έναν χαρακτήρα, θα το καταλάβετε; Ξέρετε γιατί ορισμένοι ιστότοποι τελειώνουν με πράγματα όπως το .php και γιατί είναι σημαντικό; Γνωρίζετε τη διαφορά μεταξύ http και https;

Εάν η απάντηση σε αυτές τις ερωτήσεις είναι «όχι», θα πρέπει να κατεβάσετε δωρεάν λογισμικό anti-phishing ή να σκεφτείτε να αγοράσετε μια σουίτα Internet Security με δυνατότητα anti-phishing. Απλά φροντίστε να διαβάσετε πρώτα μια κριτική του λογισμικού. Δεδομένου ότι αυτός ο τύπος προστασίας είναι νέος, παραμένει πολύ περιθώριο για καινοτομία - και περιθώριο για λάθη.

6. Επιλογή λογισμικού ασφαλείας

6.1 Ποια προϊόντα προσφέρουν τι προστασία;

Στο προηγούμενο κεφάλαιο συζητήσαμε τις πιο σημαντικές μορφές προστασίας. Το να γνωρίζετε τι χρειάζεστε είναι ένα πράγμα - ωστόσο, το να το βρείτε είναι άλλο. Το μάρκετινγκ που περιβάλλει την ασφάλεια του υπολογιστή είναι μέρος του λόγου για τον οποίο το πεδίο μπορεί να είναι τόσο δύσκολο για τον απλό να κατανοήσει. Οι εταιρείες καλούν συχνά τα ίδια χαρακτηριστικά με διαφορετικά ονόματα.

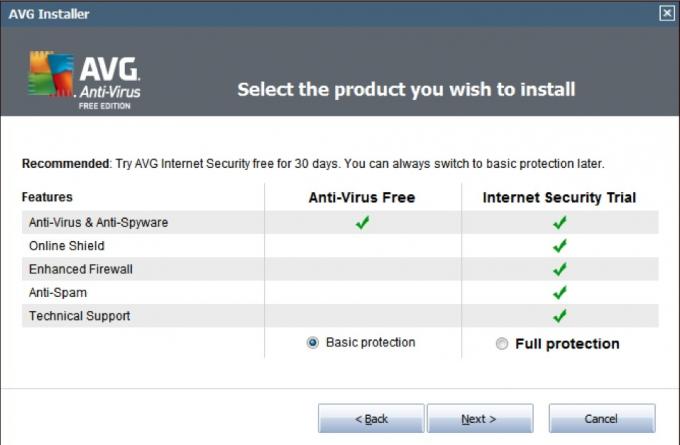

Η πιο βασική μορφή λογισμικού ασφαλείας υπολογιστή που πωλείται γενικά είναι γνωστή ως antivirus. Τα προϊόντα προστασίας από ιούς διατίθενται συνήθως στην αγορά με συνδυασμό της λέξης Antivirus και της επωνυμίας της εταιρείας. Norton Antivirus, McAfee Antivirus, AVG Antivirus και ούτω καθεξής. Τα προγράμματα προστασίας από ιούς συνήθως ταιριάζουν με τον ορισμό του anti-malware που καθορίζεται σε αυτόν τον οδηγό. Στοχεύονται όλοι ιοί, Trojans, rootkits και άλλες απειλές. Τα περισσότερα προϊόντα προστασίας από ιούς δεν περιλαμβάνουν τείχος προστασίας και χαρακτηριστικά όπως η παρακολούθηση δικτύου και η προστασία ηλεκτρονικού ψαρέματος (phishing) συνήθως δεν περιλαμβάνονται ούτε.

Το επόμενο βήμα είναι η σουίτα ασφαλείας στο Διαδίκτυο. Όπως και με το λογισμικό προστασίας από ιούς, οι σουίτες ασφαλείας στο Διαδίκτυο πωλούνται συνήθως με τον όρο Ασφάλεια Διαδικτύου μαζί με το εμπορικό σήμα της εταιρείας. Οι σουίτες ασφαλείας στο Διαδίκτυο περιλαμβάνουν συνήθως τείχος προστασίας και προστασία κατά του ηλεκτρονικού ψαρέματος (που μερικές φορές ονομάζεται προστασία ταυτότητας ή ασφάλεια ταυτότητας). Ορισμένα περιλαμβάνουν επίσης ένα οθόνη δικτύου Κορυφαία 3 εργαλεία ανάλυσης και διάγνωσης φορητών δικτύων Διαβάστε περισσότερα . Οι σουίτες ασφαλείας στο Διαδίκτυο μπορούν να προσθέσουν λειτουργίες κατά του κακόβουλου λογισμικού που δεν διαθέτει το βασικό προϊόν προστασίας από ιούς, όπως μια αυτόματη σάρωση ιών σε οποιοδήποτε αρχείο σας αποστέλλεται μέσω email ή instant messenger.

Το τελευταίο επίπεδο προστασίας έχει πολλά ονόματα. Η Trend Micro χρησιμοποιεί τον όρο Maximum Security, ενώ η Symantec καλεί το προϊόν της Norton 360. Εάν το προϊόν ασφάλειας στο Διαδίκτυο από μια εταιρεία δεν είχε δυνατότητες κατά του ηλεκτρονικού ψαρέματος (phishing) ή μια οθόνη δικτύου, το προϊόν τρίτης βαθμίδας συνήθως το προσθέτει. Αυτά τα προϊόντα συνήθως διαθέτουν προηγμένες δυνατότητες δημιουργίας αντιγράφων ασφαλείας που έχουν σχεδιαστεί για να ελαχιστοποιούν τη ζημιά που προκαλείται από έναν ιό που επιτίθεται στο λειτουργικό σας σύστημα.

Τι πρέπει λοιπόν να αγοράσετε; Είναι δύσκολο να καταλήξουμε σε μια οριστική ετυμηγορία, επειδή τα χαρακτηριστικά αυτών των προϊόντων διαφέρουν από εταιρεία σε εταιρεία. Ωστόσο, με αυτόν τον τρόπο, ο μέσος χρήστης πιθανώς εξυπηρετείται καλύτερα από τη σουίτα ασφαλείας στο Διαδίκτυο. Εάν δεν είστε σίγουροι για το τι διαθέτει το προϊόν μιας συγκεκριμένης εταιρείας, φροντίστε να ελέγξετε τον ιστότοπό του. Συνήθως, θα βρείτε ένα γράφημα που παραθέτει τις λειτουργίες που διαθέτει και δεν διαθέτει κάθε προϊόν.

6.2 Δωρεάν έναντι Ασφάλεια επί πληρωμή

Φυσικά, υπάρχει κάποια συζήτηση σχετικά με την αναγκαιότητα αγοράς μιας λύσης προστασίας από ιούς. Το λογισμικό προστασίας από ιούς είναι αρκετά φθηνό, ειδικά αν περιμένετε μια πώληση. Δεν είναι ασυνήθιστο να βλέπουμε κυριολεκτικά καταστήματα να προσφέρουν αντίγραφα λογισμικού προστασίας από ιούς - μερικές φορές με επιστροφή χρημάτων μέσω ταχυδρομείου και μερικές φορές χωρίς. Ακόμα κι αν πάρετε ένα αντίγραφο ενός προγράμματος ασφαλείας υπολογιστή δωρεάν, ωστόσο, θα πρέπει να πληρώνετε ετήσια συνδρομή. Αυτή η χρέωση είναι συνήθως ίση με το MSRP λιανικής του προϊόντος.

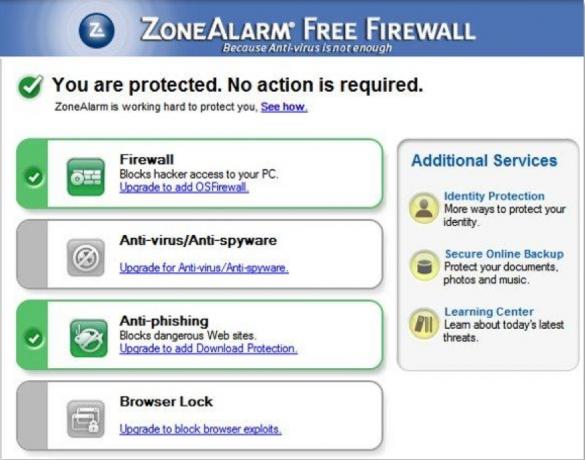

Η πληρωμή 40 $ ετησίως δεν είναι πολλά, αλλά από την άλλη πλευρά, είναι 40 $ που ίσως να μην χρειαστεί να πληρώσετε. Υπάρχουν δωρεάν λύσεις προστασίας από ιούς και τείχη προστασίας και λειτουργούν αρκετά καλά. Για παράδειγμα, Avast! Το Free Antivirus έχει δοκιμαστεί σε διάφορες συγκεντρώσεις AV- Comparatives. Ενώ το δωρεάν antivirus δεν ήρθε ποτέ στην πρώτη θέση, ήταν ανταγωνιστικό με τις πληρωμένες λύσεις antivirus. Σε μια δοκιμή προστασίας από ιούς κατά παραγγελία, έχασε λιγότερα δείγματα κακόβουλου λογισμικού από ότι το λογισμικό προστασίας από ιούς από τη Symantec, την Trend Micro, την Kaspersky και άλλες γνωστές εταιρείες ασφάλειας υπολογιστών. (Πηγή: Συγκριτικά AV)

Δωρεάν τείχη προστασίας Τα τρία καλύτερα δωρεάν τείχη προστασίας για Windows Διαβάστε περισσότερα είναι επίσης διαθέσιμα. Το τείχος προστασίας συναγερμού ζώνης είναι από καιρό δημοφιλές και ενώ έχει χάσει την άκρη του με την πάροδο του χρόνου, εξακολουθεί να είναι μια καλή επιλογή. Άλλες επιλογές είναι διαθέσιμες από εταιρείες όπως PC Tools, Comodo και άλλα. Οι επιλογές προστασίας από το ηλεκτρονικό ψάρεμα και η παρακολούθηση δικτύων διατίθενται επίσης δωρεάν.

Είναι δυνατή η δωρεάν παροχή επαρκούς προστασίας στον υπολογιστή σας, και το όφελος είναι προφανές - έχετε περισσότερα χρήματα για να ξοδέψετε σε άλλα πράγματα. Ωστόσο, η συγκέντρωση δωρεάν λύσεων προστασίας από ιούς, τείχους προστασίας και παρακολούθησης δικτύων δεν είναι ιδέα όλων για διασκέδαση. Το δωρεάν λογισμικό ασφαλείας είναι επίσης συχνά λίγο λιγότερο ολοκληρωμένο από τις επιλογές επί πληρωμή - πράγματι, αυτό είναι μερικές φορές μια σκόπιμη απόφαση σχεδιασμού, καθώς ορισμένες εταιρείες που προσφέρουν δωρεάν επιλογές προσφέρουν επίσης πληρωμένη αναβαθμίσεις. Avast! Το Free Antivirus, για παράδειγμα, μπορεί να εντοπίσει και να αφαιρέσει ιούς, αλλά η έκδοση Pro περιλαμβάνει καλύτερη προστασία από απειλές στο διαδίκτυο.

6.3 Η ιδανική δωρεάν σουίτα ασφαλείας στο Διαδίκτυο

Ο έλεγχος του ευρέος φάσματος των επιλογών ασφάλειας υπολογιστών επί πληρωμή δεν εμπίπτει στο πεδίο εφαρμογής αυτού του οδηγού. Όπως αναφέρθηκε προηγουμένως, συνιστάται στους αναγνώστες να ελέγχουν τα AV-Comparatives για τις τελευταίες πληροφορίες σχετικά με την αποτελεσματικότητα κατά του κακόβουλου λογισμικού. Το PCMag.com και το CNET είναι δύο άλλοι ιστότοποι που παρέχουν συνεχώς χρήσιμες κριτικές για το λογισμικό ασφαλείας.

Οι πληροφορίες σχετικά με το δωρεάν λογισμικό ασφαλείας μπορεί να είναι λίγο πιο δύσκολο να βρεθούν, ωστόσο, και το χαμηλό σημείο τιμής δωρεάν επηρεάζει τη γενική ποιότητα των διαθέσιμων επιλογών. Υπάρχουν μερικές δωρεάν επιλογές που δεν θα συνιστούσα ποτέ σε κανέναν. Πρέπει επίσης να είστε προσεκτικοί σχετικά με τις επιλογές που εντοπίζονται μέσω του Google και άλλων μηχανών αναζήτησης, καθώς αυτά δεν είναι πάντα νόμιμα προγράμματα. Όλοι συναντήσαμε τις αναδυόμενες διαφημίσεις με την ένδειξη "Stop! Εντοπίσαμε 5 ιούς στον υπολογιστή σας!!! " Το λογισμικό που προωθούν αυτές οι διαφημίσεις είναι συνήθως κακόβουλο λογισμικό που μεταμφιέζεται ως λογισμικό ασφαλείας.

Για να απλοποιήσω τα πράγματα, έχω δημιουργήσει τρία δωρεάν προγράμματα που θα σας βοηθήσουν να προστατέψετε τον υπολογιστή σας από διάφορες απειλές.

Avast! Δωρεάν προγράμματα προστασίας από ιούς ή Microsoft Security Essentials

Υπάρχουν πολλά διαθέσιμα δωρεάν προγράμματα προστασίας από ιούς, αλλά το Avast! Το δωρεάν Antivirus βγαίνει στην κορυφή. Αυτό το πρόγραμμα έχει δοκιμαστεί από AV-Comparatives. Έλαβε μια βαθμολογία Advanced + στην τελευταία δοκιμή On-Demand και μια βαθμολογία Advanced στην τελευταία δοκιμή Proactive. Αυτές οι αξιολογήσεις δεν θα ήταν κακές για ένα πρόγραμμα επί πληρωμή και είναι εξαιρετικές για λογισμικό που είναι διαθέσιμο δωρεάν. Avast! Το Free Antivirus είναι επίσης σχετικά διαισθητικό, επομένως δεν πρέπει να ξοδεύετε πολύ χρόνο προσπαθώντας να εξοικειωθείτε με το πρόγραμμα.

Η Avast αποδίδει πολύ καλά σε δοκιμές λογισμικού ασφαλείας, αλλά μπορεί να υπάρξουν κάποιες βελτιώσεις στη διεπαφή. Το Microsoft Security Essentials είναι μια εξαιρετική επιλογή εάν θέλετε κάτι που να φαίνεται πιο διαισθητικό. Δεν κατατάσσεται τόσο υψηλά όσο το Avast στις δοκιμές AV-Comparatives, αλλά έλαβε μια βαθμολογία για προχωρημένους, η οποία την ισοδυναμεί με πολλές πληρωμένες λύσεις προστασίας από ιούς.

Ζωντανό τείχος προστασίας συναγερμού

Το ZoneAlarm ήταν μεγάλη υπόθεση πριν από μια δεκαετία, όταν το πρόγραμμα έκανε το ντεμπούτο του για πρώτη φορά. Εκείνη την εποχή, οι περισσότεροι χρήστες δεν ήταν εξοικειωμένοι με το τι ήταν ένα τείχος προστασίας ή γιατί μπορεί να χρειαστεί. Από τότε, πολλά ανταγωνιστικά δωρεάν τείχη προστασίας έχουν έρθει και φύγει, αλλά το ZoneAlarm παραμένει ένα από τα πιο δημοφιλή. Είναι ένα ισχυρό, κατανοητό τείχος προστασίας. Η προσφερόμενη προστασία εξερχόμενης λειτουργίας είναι ιδιαίτερα σημαντική - αυτό θα αποτρέψει την αποστολή πληροφοριών από κακόβουλο λογισμικό σε τρίτους εάν μολύνει τον υπολογιστή σας. Το ZoneAlarm περιλαμβάνει επίσης μια γραμμή εργαλείων anti-phishing.

BitDefender Anti-Phishing

Εάν δεν σας αρέσει η γραμμή εργαλείων anti-phishing που περιλαμβάνεται στο ZoneAlarm, μπορείτε να δοκιμάσετε την επιλογή του BitDefender. Αυτή η γραμμή εργαλείων, για τον Internet Explorer και τον Firefox, παρέχει προστασία σε πραγματικό χρόνο από ιστότοπους που ενδέχεται να προσπαθούν να εξαπατήσουν τα προσωπικά σας στοιχεία. Παρέχει επίσης προστασία από συνδέσμους που αποστέλλονται μέσω MSN ή άμεσων αγγελιοφόρων Yahoo.

7. Προετοιμαστείτε για το χειρότερο - και αντίγραφα ασφαλείας!

7.1 Η σημασία των αντιγράφων ασφαλείας

Η εφαρμογή ολοκληρωμένης ασφάλειας υπολογιστή θα σας προστατεύσει από τη μεγάλη πλειονότητα των απειλών. Τα περισσότερα κακόβουλα προγράμματα και άλλες απειλές ασφαλείας εκμεταλλεύονται μια συγκεκριμένη λεωφόρο επίθεσης και αφού το γνωρίζετε, μπορείτε να λάβετε αντίθετα μέτρα. Ωστόσο, ακόμη και η καλύτερη άμυνα δεν είναι αδιαπέραστη. Είναι πιθανό, για οποιονδήποτε λόγο, να βρεθείτε σε επίθεση από ιδιαίτερα έξυπνους χάκερ που μπορούν να παρακάμψουν την ασφάλειά σας και να βλάψουν τον υπολογιστή σας. Ή μπορεί να χτυπηθείτε από μια επίθεση μηδενικής ημέρας, μια απειλή ασφαλείας που εξαπλώνεται γρήγορα χρησιμοποιώντας ένα άγνωστο στο παρελθόν εκμετάλλευση που δεν έχει διορθωθεί.

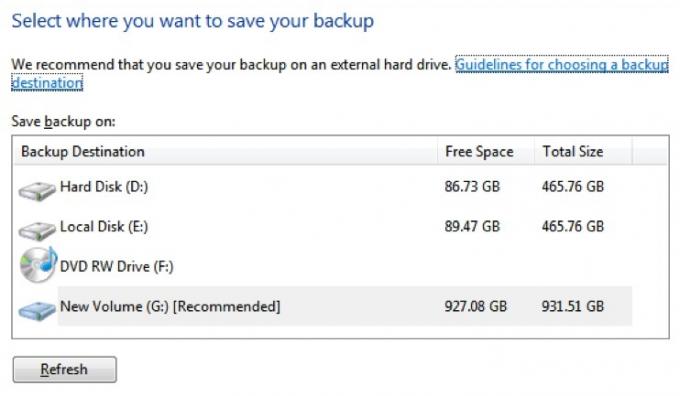

Σε κάθε περίπτωση, είναι σημαντικό να διατηρείτε ένα αντίγραφο ασφαλείας των κρίσιμων πληροφοριών σας. Ένα αντίγραφο ασφαλείας είναι ένα αντίγραφο σημαντικών δεδομένων που τοποθετούνται σε ξεχωριστή ψηφιακή ή φυσική τοποθεσία. Η αντιγραφή οικογενειακών φωτογραφιών στον δευτερεύοντα σκληρό δίσκο του υπολογιστή σας είναι ένας τρόπος δημιουργίας αντιγράφων ασφαλείας δεδομένων. Τοποθέτηση αυτών των φωτογραφιών σε ένα ΜΟΝΑΔΑ ΟΠΤΙΚΟΥ ΔΙΣΚΟΥ Τοποθετήστε αρχεία εικόνας CD ή DVD σχεδόν χρησιμοποιώντας μια φορητή εφαρμογή Διαβάστε περισσότερα και, στη συνέχεια, η αποθήκευση αυτού του CD σε θυρίδα ασφαλείας είναι επίσης ένα παράδειγμα δημιουργίας αντιγράφων ασφαλείας δεδομένων.

Αυτά τα δύο παραδείγματα είναι πολικά αντίθετα. Το ένα είναι εξαιρετικά εύκολο, αλλά και όχι πολύ ασφαλές, ενώ το άλλο είναι πολύ ασφαλές αλλά άβολο. Υπάρχουν πολλές επιλογές που πρέπει να λάβετε υπόψη μεταξύ αυτών των δύο άκρων.

7.2 Επιλογές δημιουργίας αντιγράφων ασφαλείας

Στον πυρήνα του, η δημιουργία αντιγράφων ασφαλείας δεδομένων δεν είναι τίποτα περισσότερο από τη δημιουργία αντιγράφου δεδομένων και την τοποθέτησή του κάπου εκτός από την αρχική τοποθεσία. Η απλή τοποθέτηση αρχείων σε φάκελο σε δευτερεύοντα εσωτερικό σκληρό δίσκο είναι ο ευκολότερος τρόπος δημιουργίας αντιγράφων ασφαλείας δεδομένων. Ωστόσο, αυτό δεν είναι πολύ ασφαλές. Το κακόβουλο λογισμικό μπορεί εύκολα να μολύνει τη δευτερεύουσα μονάδα δίσκου και τα κατεστραμμένα αρχεία εκεί, εάν προγραμματιστεί να το κάνει. Αυτή η μέθοδος δεν κάνει τίποτα για να προστατεύσει τα αρχεία σας από την πρόσβαση μέσω ενός Trojan.

Όσον αφορά την προστασία από ιούς, η απομόνωση από τον υπολογιστή σας είναι σημαντική. Όσο πιο απομονωμένη είναι η δημιουργία αντιγράφων ασφαλείας από τον υπολογιστή σας, τόσο χαμηλότερη είναι η πιθανότητα το κακόβουλο λογισμικό να έχει πρόσβαση στο αντίγραφο ασφαλείας και να το βλάψει. Έχοντας αυτό κατά νου, υπάρχουν μερικές επιλογές δημιουργίας αντιγράφων ασφαλείας που ξεχωρίζουν από τις υπόλοιπες.

Εξωτερικοί Σκληροί Δίσκοι

Ενα εξωτερικός σκληρός δίσκος 4 πράγματα που πρέπει να γνωρίζετε κατά την αγορά ενός νέου σκληρού δίσκου Διαβάστε περισσότερα ή μια μονάδα αντίχειρα (εάν το μέγεθος των αρχείων που χρειάζεστε για δημιουργία αντιγράφων ασφαλείας είναι αρκετά μικρό,) είναι ένας απλός τρόπος για να δημιουργήσετε ένα αντίγραφο ασφαλείας, εφόσον ο εξωτερικός σκληρός δίσκος δεν είναι ενεργά συνδεδεμένος σε υπολογιστή. Οι εξωτερικοί σκληροί δίσκοι παρέχουν γρήγορες ταχύτητες μεταφοράς, μειώνοντας το χρόνο που απαιτείται για τη μεταφορά δεδομένων και μπορούν να αποθηκεύσουν τεράστιους όγκους πληροφοριών. Πολλοί εξωτερικοί σκληροί δίσκοι είναι τώρα αρκετά μεγάλοι για να αναπαράγουν όλα τα δεδομένα σε έναν εσωτερικό σκληρό δίσκο, γεγονός που καθιστά την ανάκτηση όσο το δυνατόν ανώδυνη.

Το κύριο πρόβλημα με έναν εξωτερικό σκληρό δίσκο είναι η φύση του plug-and-play. Η σύνδεση μιας εξωτερικής μονάδας δίσκου σε έναν υπολογιστή δημιουργεί αμέσως μια σύνδεση, η οποία μπορεί στη συνέχεια να χρησιμοποιηθεί για τη μεταφορά κακόβουλου λογισμικού στη μονάδα δίσκου. Εάν χρησιμοποιείτε εξωτερική μονάδα δίσκου για το αντίγραφο ασφαλείας σας, θα πρέπει να εκτελέσετε σάρωση κακόβουλου λογισμικού στον υπολογιστή σας πριν τη συνδέσετε.

Οπτικές μορφές

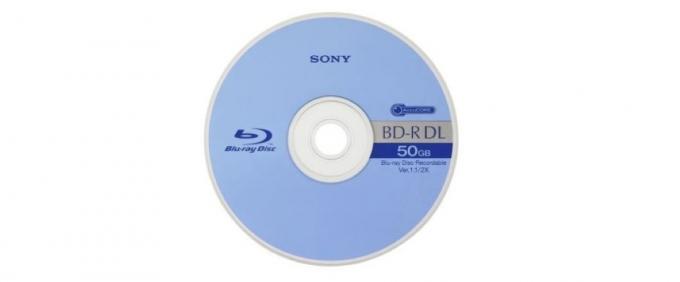

Αν και θεωρείται σήμερα ως μια παλιομοδίτικη μέθοδος δημιουργίας αντιγράφων ασφαλείας δεδομένων, οι δίσκοι CD και DVD-ROM παραμένουν μια από τις πιο ασφαλείς επιλογές δημιουργίας αντιγράφων ασφαλείας. Εάν δημιουργήσετε έναν δίσκο ως μόνο για ανάγνωση, δεν θα είναι δυνατό για κανέναν να γράψει επιπλέον δεδομένα στο δίσκο στο μέλλον, γεγονός που εμποδίζει την είσοδο κακόβουλου λογισμικού στο δίσκο χωρίς να το γνωρίζετε. Φυσικά, θα πρέπει να δημιουργείτε έναν νέο δίσκο κάθε φορά που δημιουργείτε ένα αντίγραφο ασφαλείας, αλλά μπορείτε να αγοράσετε CD / DVD-ROM σε πακέτα των 100 για $ 20 στα περισσότερα καταστήματα ηλεκτρονικών.

Η χωρητικότητα αποθήκευσης είναι ο περιορισμός αυτής της επιλογής. Ένα τυπικό CD μπορεί να αποθηκεύσει περίπου 650 megabyte δεδομένων, ενώ ένα DVD ξεπερνά σχεδόν τα 5 gigabyte. Το Blu-Ray, η τελευταία κοινή μορφή, μπορεί να αποθηκεύσει έως και 50 gigabyte σε δίσκο διπλού επιπέδου, αλλά οι μεμονωμένοι δίσκοι BD-R DL κυμαίνονται μεταξύ 10 $ και 20 $.

Ηλεκτρονικό αντίγραφο ασφαλείας

Τα τελευταία χρόνια εμφανίστηκαν πολλές online υπηρεσίες δημιουργίας αντιγράφων ασφαλείας, όπως οι Carbonite και Mozy. Ακόμη και διαδικτυακές υπηρεσίες συγχρονισμού, όπως το Dropbox μπορούν να χρησιμοποιηθούν για δημιουργία αντιγράφων ασφαλείας στο διαδίκτυο. Αυτές οι υπηρεσίες προσφέρουν μια ασφαλή τοποθεσία εκτός ιστότοπου για αποθήκευση δεδομένων. Αυτό παρέχει υψηλό βαθμό ασφάλειας δεδομένων, καθώς υπάρχει μικρή πιθανότητα να προσβληθούν αυτές οι πληροφορίες αυτόματα από μόλυνση από κακόβουλο λογισμικό.

Από την άλλη πλευρά, οι διαδικτυακές υπηρεσίες δημιουργίας αντιγράφων ασφαλείας είναι ευάλωτες σε επιθέσεις μέσω α keylogger Πώς να εξαπατήσετε το Spyware Keylogger Διαβάστε περισσότερα ή Trojan. Όποιος ανακαλύψει το όνομα χρήστη και τον κωδικό πρόσβασής σας θα έχει πρόσβαση στα δεδομένα σας. Σχεδόν όλες οι διαδικτυακές υπηρεσίες δημιουργίας αντιγράφων ασφαλείας μπορούν να επαναφέρουν διαγραμμένα δεδομένα για περιορισμένο χρονικό διάστημα, επομένως είναι απίθανο κάποιος να μπορεί να καταστρέψει οριστικά τα αρχεία σας. Ωστόσο, ενδέχεται να είναι σε θέση να ανακτήσουν τα αρχεία σας και να τα διαβάσουν.

Το κόστος της ηλεκτρονικής δημιουργίας αντιγράφων ασφαλείας μπορεί να αυξηθεί με την πάροδο του χρόνου. Τα εφεδρικά σχέδια της Carbonite () κοστίζουν 54,95 $ το χρόνο, ενώ το Dropbox χρεώνει 10 $ το μήνα για μόλις 50 gigabyte χώρου αποθήκευσης.

Προσωπικά, προτείνω μια στρατηγική δύο μερών που συνδυάζει έναν εξωτερικό σκληρό δίσκο Ή μια online υπηρεσία δημιουργίας αντιγράφων ασφαλείας με δίσκους DVD-ROM. Οι δίσκοι DVD-ROM δεν χρειάζεται να φέρουν όλες τις πληροφορίες σας - μόνο τα πράγματα που πραγματικά δεν μπορούσατε να χάσετε, όπως επαγγελματικά αρχεία. Εάν σκέφτεστε έναν σκληρό δίσκο, ανατρέξτε στο άρθρο μας στο Makeuseof.com 4 πράγματα που πρέπει να γνωρίζετε κατά την αγορά ενός νέου σκληρού δίσκου 4 πράγματα που πρέπει να γνωρίζετε κατά την αγορά ενός νέου σκληρού δίσκου Διαβάστε περισσότερα .

7.3 Ασφάλεια αρχείων με κρυπτογράφηση

Μια άλλη προστασία που μπορεί να χρησιμοποιηθεί για τη δημιουργία αντιγράφων ασφαλείας και την προστασία των δεδομένων είναι η κρυπτογράφηση. Η κρυπτογράφηση είναι η διαδικασία σύνταξης ενός αρχείου με τη χρήση ενός συγκεκριμένου αλγορίθμου. Μόλις ανακαλυφθεί, το αρχείο είναι δυσανάγνωστο εκτός εάν αποκρυπτογραφηθεί εισάγοντας τον κατάλληλο κωδικό πρόσβασης. Τα κρυπτογραφημένα αρχεία μπορούν να διαγραφούν, αλλά δεν είναι δυνατή η ανάγνωσή τους. Στις περισσότερες περιπτώσεις είναι ασφαλείς ακόμη και αν μεταφερθούν από τον υπολογιστή σας στον υπολογιστή τρίτου μέρους.

Κρυπτογράφηση Πέντε διαδικτυακά εργαλεία κρυπτογράφησης για την προστασία του απορρήτου σας Διαβάστε περισσότερα μπορεί ή όχι να προστατεύσει τις πληροφορίες σας από μια επίθεση κακόβουλου λογισμικού. Πολλές επιθέσεις κακόβουλου λογισμικού που προκαλούν ζημιά στα αρχεία σε αρχεία επιθέσεων συγκεκριμένων μορφών σε υπολογιστή. Το κακόβουλο λογισμικό μπορεί να αντικαταστήσει το περιεχόμενο όλων των εγγράφων λέξεων με την πρόταση "Έχετε πειραχτεί !!!" για παράδειγμα. Εάν τα αρχεία είναι κρυπτογραφημένα, αυτό το είδος τροποποίησης δεν είναι δυνατό. Από την άλλη πλευρά, η κρυπτογράφηση δεν εμποδίζει την πλήρη διαγραφή των αρχείων.

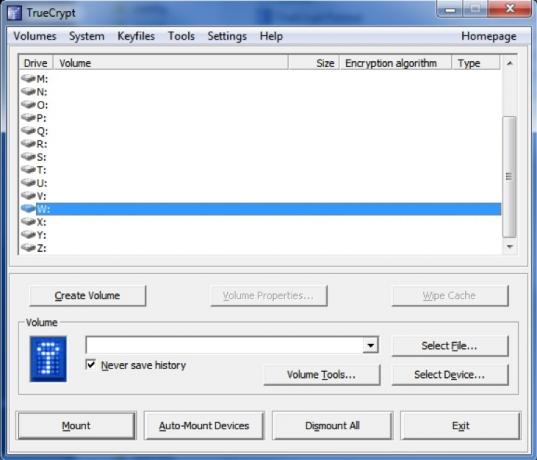

Εάν ένας εξωτερικός σκληρός δίσκος είναι αντίγραφο ασφαλείας έναντι απώλειας δεδομένων, η κρυπτογράφηση είναι αντίγραφο ασφαλείας κατά της κλοπής δεδομένων. Δεν είναι ιδιαίτερα δύσκολο να εφαρμοστεί. Τα Windows 7 Ultimate έρχονται με μια ενσωματωμένη δυνατότητα κρυπτογράφησης που ονομάζεται BitLocker και οποιοσδήποτε μπορεί να πραγματοποιήσει λήψη και εγκατάσταση του TrueCrypt (//www.makeuseof.com/tag/encrypted-folders-truecrypt-7/ Τρόπος δημιουργίας κρυπτογραφημένων φακέλων που δεν μπορούν να δουν άλλοι με το Truecrypt 7 Διαβάστε περισσότερα ), ένα εξαιρετικά δυνατό πρόγραμμα κρυπτογράφησης δωρεάν λογισμικού.

Δεν χρειάζεται όλοι να κρυπτογραφήσουν τα αρχεία τους. Η γιαγιά μου, για παράδειγμα, δεν κάνει τίποτα στον υπολογιστή της, αλλά παίζει πασιέντζα και στέλνει μηνύματα ηλεκτρονικού ταχυδρομείου, οπότε δεν χρειάζεται κρυπτογράφηση. Συνιστάται η κρυπτογράφηση για χρήστες που αποθηκεύουν ευαίσθητα δεδομένα στον υπολογιστή τους για μεγάλα χρονικά διαστήματα. Για παράδειγμα, θα ήταν καλή ιδέα να κρυπτογραφήσετε παλαιότερα φορολογικά αρχεία εάν διατηρείτε αντίγραφα αυτών στον υπολογιστή σας. Οι πληροφορίες σε αυτά τα αρχεία θα ήταν πολύ χρήσιμες για έναν κλέφτη ταυτότητας.

7.4 Πόσο συχνά πρέπει να δημιουργώ αντίγραφα ασφαλείας;

Η αγορά κάτι που μπορεί να χρησιμοποιηθεί για ένα αντίγραφο ασφαλείας είναι το πρώτο βήμα. Το δεύτερο βήμα είναι η δημιουργία αντιγράφων ασφαλείας των δεδομένων. Είναι κοινό για τους χρήστες να το κάνουν μία φορά και μετά να ξεχάσουν να το κάνουν ξανά. Ως αποτέλεσμα, τα δεδομένα που ανακτούν μετά από μια επίθεση κακόβουλου λογισμικού δεν είναι πλέον σχετικά, και πολλά έχουν χαθεί.

Η συχνότητα με την οποία πρέπει να δημιουργήσετε αντίγραφα ασφαλείας εξαρτάται σε μεγάλο βαθμό από τον τρόπο χρήσης του υπολογιστή σας. Ένας οικογενειακός υπολογιστής, ο οποίος δεν χρησιμοποιείται για την αποθήκευση σημαντικών αρχείων και σπάνια περιέχει ευαίσθητες πληροφορίες, μπορεί να κάνει με ένα μηνιαίο πρόγραμμα. Ένας υπολογιστής οικιακού γραφείου που χρησιμοποιείται τακτικά για τον χειρισμό πληροφοριών πελατών, από την άλλη πλευρά, θα επωφεληθεί από ένα εβδομαδιαίο ή ακόμη και καθημερινό αντίγραφο ασφαλείας.

Εάν ακολουθείτε την προσέγγιση δύο βημάτων που πρότεινα νωρίτερα, δεν πρέπει να είναι δύσκολη η εύκολη δημιουργία αντιγράφων ασφαλείας. Οι περισσότεροι εξωτερικοί σκληροί δίσκοι και οι διαδικτυακές υπηρεσίες δημιουργίας αντιγράφων ασφαλείας έρχονται με εύκολες οδηγίες για τη δημιουργία αντιγράφων ασφαλείας πληροφοριών που θα πρέπει να κάνουν τη διαδικασία δημιουργίας αντιγράφων ασφαλείας γρήγορη και ανώδυνη. Εάν έχετε αγοράσει κάποια από αυτές τις λύσεις δημιουργίας αντιγράφων ασφαλείας, προτείνω να εκτελείτε αντίγραφα ασφαλείας σε εβδομαδιαία έως μηνιαία βάση.

Ωστόσο, μην ξεχάσετε να χρησιμοποιήσετε ένα οπτικό αντίγραφο ασφαλείας για τα πιο σημαντικά δεδομένα σας. Αυτό μπορεί να συμβεί λιγότερο συχνά - ας πούμε, μία φορά το μήνα ή λιγότερο. Στην πραγματικότητα, ένας οικογενειακός υπολογιστής μπορεί να χρειάζεται μόνο να κάνει αυτό το είδος αντιγράφων ασφαλείας σε ετήσια βάση. Θεωρώ ότι η περίοδος μετά τη φορολογία είναι συνήθως καλύτερη, καθώς οι οικογένειες συχνά ολοκληρώνουν τη λογιστική του προηγούμενου έτους μόλις τελειώσουν οι φόροι.

Θυμηθείτε - ένα μη ενημερωμένο αντίγραφο ασφαλείας είναι ένα άχρηστο αντίγραφο ασφαλείας. Τα προγράμματα που προτείνουν εδώ είναι γενικά. Χρησιμοποιήστε την καλύτερη κρίση σας και σκεφτείτε τι θα συνέβαινε εάν χάσετε την πρόσβαση στα αρχεία σας. Εάν έχετε αποθηκεύσει ένα νέο αρχείο που απλά δεν μπορείτε να χάσετε, ήρθε η ώρα να δημιουργήσετε ένα αντίγραφο ασφαλείας. Πολλοί φοιτητές θα μοιραστούν τις σκέψεις μου σχετικά με αυτό. Τίποτα δεν είναι χειρότερο από το να πρέπει να επαναλάβετε την εργασία που χάσατε λόγω μιας επίθεσης κακόβουλου λογισμικού.

8. Ανάκτηση από κακόβουλο λογισμικό

Συμβαίνει κακόβουλο λογισμικό. Εάν είστε έξυπνοι για την ασφάλεια του υπολογιστή σας και είστε λίγο τυχεροί, δεν θα χρειαστεί ποτέ να αντιμετωπίσετε κακόβουλο λογισμικό που θα αναλάβει τον υπολογιστή σας ή θα προκαλέσει ζημιά στα αρχεία σας. Εάν, ωστόσο, έχετε υποστεί ζημιά από κακόβουλο λογισμικό, όλη η πρόληψη στον κόσμο δεν κάνει τίποτα. Ήρθε η ώρα να μεταβείτε σε λειτουργία ανάκτησης - να καθαρίσετε μετά το χάος που έχει κάνει το κακόβουλο λογισμικό.

8.1 Ανάκτηση του υπολογιστή σας

Το ωφέλιμο φορτίο από μια επίθεση κακόβουλου λογισμικού μπορεί να διαφέρει σημαντικά. Κάποιο κακόβουλο λογισμικό θα προσπαθήσει απλώς να εγκαταστήσει ένα bloatware Το Revo Uninstaller θα κυνηγήσει το Bloatware σας Διαβάστε περισσότερα προγραμματίσετε ή τροποποιήσετε μερικές ρυθμίσεις συστήματος, ενώ άλλες μορφές κακόβουλου λογισμικού θα καταστήσουν έναν υπολογιστή εντελώς άχρηστο. Ο βαθμός ζημίας, προφανώς, θα υπαγορεύσει την απάντηση.

Εάν υποψιάζεστε ή γνωρίζετε ότι έχετε πληγεί από κακόβουλο λογισμικό, αλλά ο υπολογιστής σας εξακολουθεί να λειτουργεί, μπορείτε να επιχειρήσετε να καταργήσετε το κακόβουλο λογισμικό χρησιμοποιώντας λογισμικό προστασίας από κακόβουλο λογισμικό. Το κακόβουλο λογισμικό συχνά προσπαθεί να αποκλείσει την εγκατάσταση προγραμμάτων που ενδέχεται να το καταργήσουν, αλλά αυτό αξίζει τον κόπο. Το κακόβουλο λογισμικό, όπως η ασφάλεια του υπολογιστή, δεν είναι τέλειο. Ακόμα κι αν υποτίθεται ότι ανταποκρίνεται σε προσπάθειες κατάργησής του, ενδέχεται να μην ανταποκρίνεται κατάλληλα ή να μην είναι σε θέση να αντιμετωπίσει πρόσφατα ενημερωμένο λογισμικό προστασίας από κακόβουλο λογισμικό.

Μπορείτε επίσης να προσπαθήσετε να καταργήσετε το κακόβουλο λογισμικό με μη αυτόματο τρόπο. Αυτό ήταν πολύ αποτελεσματικό, αλλά γίνεται πιο δύσκολο καθώς το κακόβουλο λογισμικό γίνεται πιο εξελιγμένο. Για να το κάνετε αυτό, θα πρέπει πρώτα να ανακαλύψετε πού βρίσκεται το κακόβουλο λογισμικό. Το λογισμικό προστασίας από κακόβουλο λογισμικό μπορεί να σας οδηγήσει σε αυτό ή να μπορείτε να βρείτε την τοποθεσία εξετάζοντας τα προγράμματα που εκτελούνται στον υπολογιστή σας με ένα βοηθητικό πρόγραμμα διαχείρισης εργασιών. Μόλις βρείτε τον δράστη, διαγράψτε τον. Σε ορισμένες περιπτώσεις μπορεί να μπορείτε να το κάνετε εύκολα, αλλά στις περισσότερες περιπτώσεις θα χρειαστεί να εκκινήσετε το σύστημά σας σε διαγνωστική λειτουργία, όπως Ασφαλής λειτουργία των Windows Πώς να ξεκινήσετε σε ασφαλή λειτουργία των Windows και τις χρήσεις τηςΤο λειτουργικό σύστημα των Windows είναι μια πολύπλοκη δομή που φιλοξενεί πολλές διαδικασίες. Καθώς προσθέτετε και καταργείτε υλικό και λογισμικό, ενδέχεται να προκύψουν προβλήματα ή διενέξεις, και σε ορισμένες περιπτώσεις μπορεί να γίνει πολύ ... Διαβάστε περισσότερα . Ακόμα και τότε, η μη αυτόματη διαγραφή είναι συχνά δύσκολη ή αδύνατη.

Εάν η ζημιά από την επίθεση κακόβουλου λογισμικού είναι πιο σοβαρή, η καύση της γης είναι συχνά η καλύτερη απάντηση. Αναμορφώστε τον σκληρό δίσκο, εγκαταστήστε ξανά το λειτουργικό σας σύστημα και αντικαταστήστε τα αρχεία σας από το αντίγραφο ασφαλείας σας. Αυτό μπορεί να διαρκέσει μία ή δύο ώρες από τον χρόνο σας και είναι προφανώς ένας πόνος στην άκρη. Με αυτό είπε, αυτή η μέθοδος ανάκαμψης είναι συχνά πιο γρήγορη από την προσπάθεια κυνηγιού και διαγραφής όσων έχουν μολυνθεί. Είναι επίσης αναμφισβήτητα πιο ασφαλές. Ακόμα κι αν πιστεύετε ότι έχετε καταφέρει να καταργήσετε μια μόλυνση από κακόβουλο λογισμικό, δεν μπορείτε να είστε σίγουροι ότι το έχετε κάνει. Είναι πολύ εύκολο για το κακόβουλο λογισμικό να κρύβεται σε κρίσιμα αρχεία συστήματος ή να μεταμφιέζεται ως αθώο εκτελέσιμο.

8.2 Προστασία της ταυτότητάς σας

Φυσικά, ορισμένες από τις απειλές ασφαλείας που περιγράφονται σε αυτόν τον οδηγό δεν επιτίθενται καθόλου στον υπολογιστή σας. Οι επιθέσεις ηλεκτρονικού ψαρέματος (phishing) μπορούν να προκαλέσουν αρκετές ζημιές χωρίς να βλάψουν τα ηλεκτρονικά σας και τυχόν κακόβουλο λογισμικό συνδέει με επιτυχία τα νύχια του στον υπολογιστή σας αυξάνει σημαντικά την πιθανότητα ενός άγνωστου μέρους να αποκτήσει το προσωπικό σας πληροφορίες.

Εάν διαπιστώσετε ποτέ ότι ο υπολογιστής σας έχει μολυνθεί με επιτυχία από κακόβουλο λογισμικό, θα πρέπει να επαναφέρετε γρήγορα όλους τους κωδικούς πρόσβασης από έναν δεύτερο υπολογιστή. Αυτό περιλαμβάνει τραπεζικές πύλες, λογαριασμούς email, ιστότοπους κοινωνικής δικτύωσης κ.λπ. Δεν είναι δύσκολο για το κακόβουλο λογισμικό να καταγράφει τέτοιου είδους δεδομένα ενώ τα πληκτρολογείτε και δεν πρέπει να υποτιμάτε τι μπορεί να κάνει ένα άτομο με αυτούς τους λογαριασμούς. Η απώλεια ελέγχου ενός λογαριασμού κοινωνικών μέσων, για παράδειγμα, μπορεί να βλάψει τις προσωπικές σας σχέσεις ή να θέσει σε κίνδυνο τους φίλους και την οικογένειά σας, καθώς ο λογαριασμός σας μπορεί να χρησιμοποιηθεί για τη διάδοση του κακόβουλου λογισμικού.

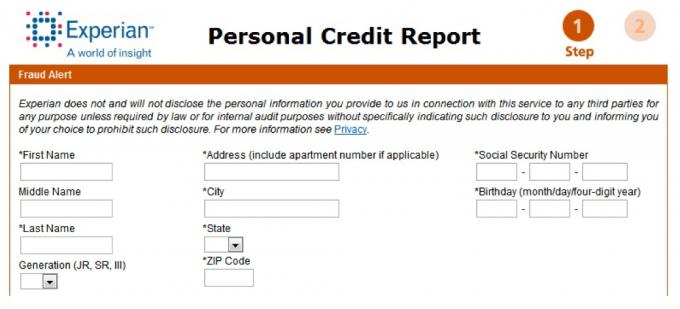

Έχοντας ολοκληρώσει αυτό, το επόμενο βήμα είναι να στείλετε μια ειδοποίηση για απάτη πιστωτικής. Τα τρία μεγάλα πιστωτικά γραφεία, Equifax, Experian και Transunion, μπορούν να τοποθετήσουν μια ειδοποίηση ασφαλείας ή να παγώσουν την πιστωτική σας έκθεση. Αυτό το βήμα θα αποτρέψει άλλους από τη λήψη της πιστωτικής σας έκθεσης, η οποία θα σταματήσει τις περισσότερες απόπειρες απόκτησης πίστωσης μέσω του ονόματός σας. Είναι επίσης σοφό να μιλήσετε με το τμήμα πρόληψης της απάτης για οποιαδήποτε πιστωτική κάρτα που έχετε χρησιμοποιήσει στο διαδίκτυο πριν. Πολλές εταιρείες πιστωτικών καρτών παρέχουν μια παρόμοια υπηρεσία που θα αποτρέψει τη χρήση της κάρτας σας για περιορισμένο χρονικό διάστημα. Επικοινωνήστε με την τράπεζά σας εάν εμπλέκεται η χρεωστική σας κάρτα.