Διαφήμιση

Πρίν τρείς εβδομάδες, ένα σοβαρό ζήτημα ασφάλειας στο OS X 10.10.4 ανακαλύφθηκε. Αυτό, από μόνο του, δεν είναι ιδιαίτερα ενδιαφέρον.

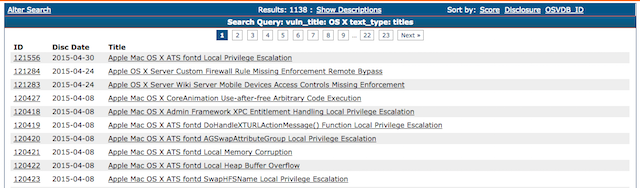

Παρουσιάζονται ευπάθειες ασφαλείας στα δημοφιλή πακέτα λογισμικού όλη την ώρα, και το OS X δεν αποτελεί εξαίρεση. Η βάση δεδομένων ανοιχτού κώδικα ευπάθειας (OSVDB) εμφανίζει τουλάχιστον 1100 ευπάθειες με την ετικέτα "OS X". Αλλά τί είναι είναι ενδιαφέρον ο τρόπος με τον οποίο αποκαλύφθηκε αυτή η συγκεκριμένη ευπάθεια.

Αντί να πούμε στην Apple και να τους δώσουμε χρόνο για να διορθώσουμε το πρόβλημα, ο ερευνητής αποφάσισε να δημοσιεύσει το αξιοθέατό του στο Διαδίκτυο για να το δουν όλοι.

Το τελικό αποτέλεσμα ήταν μια κούρσα όπλων μεταξύ της Apple και των μαύρων καπέλων hackers. Η Apple είχε να απελευθερώσει ένα έμπλαστρο προτού να γίνει οπλισμός του τρωτού σημείου και οι χάκερς έπρεπε να δημιουργήσουν εκμετάλλευση προτού τα συστήματα κινδύνου μπλοκαριστούν.

Μπορεί να πιστεύετε ότι η συγκεκριμένη μέθοδος αποκάλυψης είναι ανεύθυνη. Θα μπορούσατε να το ονομάσετε ανήθικο ή απερίσκεπτο. Αλλά είναι πιο περίπλοκο από αυτό. Καλώς ήλθατε στον παράξενο, σύγχρονο κόσμο της αποκάλυψης ευπάθειας.

Πλήρης και υπεύθυνη γνωστοποίηση

Υπάρχουν δύο δημοφιλείς τρόποι αποκάλυψης τρωτών σημείων στους πωλητές λογισμικού.

Ο πρώτος ονομάζεται πλήρη αποκάλυψη. Όπως και στο προηγούμενο παράδειγμα, οι ερευνητές δημοσιεύουν αμέσως την ευαισθησία τους σε άγρια κατάσταση, δίνοντας στους πωλητές καμία απολύτως ευκαιρία να απελευθερώσουν μια λύση.

Το δεύτερο καλείται υπεύθυνη αποκάλυψη, ή κλιμακωτή αποκάλυψη. Αυτός είναι ο τόπος όπου ο ερευνητής έρχεται σε επαφή με τον προμηθευτή πριν απελευθερωθεί η ευπάθεια.

Αμφότερα τα μέρη συμφωνούν σε ένα χρονικό πλαίσιο όπου ο ερευνητής υπόσχεται να μην δημοσιεύσει την ευπάθεια, προκειμένου να δοθεί στον πωλητή η ευκαιρία να δημιουργήσει και να απελευθερώσει μια λύση. Αυτή η χρονική περίοδος μπορεί να είναι οπουδήποτε από 30 ημέρες έως ένα χρόνο, ανάλογα με τη σοβαρότητα και την πολυπλοκότητα της ευπάθειας. Ορισμένες τρύπες ασφαλείας δεν μπορούν να σταθεροποιηθούν εύκολα και απαιτούν ολόκληρο το σύστημα λογισμικού να ξαναχτίστηκε από το μηδέν.

Μόλις τα δύο μέρη ικανοποιηθούν με την επιδιόρθωση που έχει παραχθεί, τότε η ευπάθεια αποκαλύπτεται και δίνεται α Αριθμός CVE. Αυτά αναγνωρίζουν με μοναδικό τρόπο κάθε ευπάθεια και η ευπάθεια είναι αρχειοθετημένη στο διαδίκτυο στο OSVDB.

Αλλά τι συμβαίνει αν λήξει ο χρόνος αναμονής; Λοιπόν, ένα από τα δύο πράγματα. Στη συνέχεια ο πωλητής θα διαπραγματευτεί μια επέκταση με τον ερευνητή. Αλλά αν ο ερευνητής δεν είναι ικανοποιημένος με τον τρόπο με τον οποίο ο πωλητής ανταποκρίθηκε ή συμπεριφέρθηκε ή αισθάνεται ότι το αίτημα για επέκταση είναι παράλογο, μπορεί απλά να το δημοσιεύσει στο διαδίκτυο χωρίς να είναι έτοιμο.

Στον τομέα της ασφάλειας, υπάρχουν έντονες συζητήσεις ως προς τη μέθοδο αποκάλυψης που είναι η καλύτερη. Ορισμένοι πιστεύουν ότι η μόνη ηθική και ακριβής μέθοδος είναι η πλήρης αποκάλυψη. Κάποιοι πιστεύουν ότι είναι καλύτερο να δώσουμε στους πωλητές την ευκαιρία να διορθώσουν ένα πρόβλημα πριν την απελευθέρωσή τους στην άγρια φύση.

Όπως αποδεικνύεται, υπάρχουν μερικά συναρπαστικά επιχειρήματα και για τις δύο πλευρές.

Τα επιχειρήματα υπέρ της υπεύθυνης αποκάλυψης

Ας δούμε ένα παράδειγμα όπου είναι καλύτερο να χρησιμοποιήσουμε την υπεύθυνη αποκάλυψη.

Όταν μιλάμε για κρίσιμη υποδομή στο πλαίσιο του Διαδικτύου, είναι δύσκολο να αποφύγουμε να μιλάμε το πρωτόκολλο DNS Πώς να αλλάξετε τους διακομιστές DNS & να βελτιώσετε την ασφάλεια στο ΔιαδίκτυοΦανταστείτε αυτό - ξυπνάτε ένα όμορφο πρωινό, ρίξτε τον εαυτό σας ένα φλιτζάνι καφέ και στη συνέχεια καθίστε στον υπολογιστή σας για να ξεκινήσετε την εργασία σας για την ημέρα. Πριν να πάρετε πραγματικά ... Διαβάστε περισσότερα . Αυτό μας επιτρέπει να μεταφράσουμε διευθύνσεις ιστού που διαβάζονται από τον άνθρωπο (όπως το makeuseof.com) σε διευθύνσεις IP.

Το σύστημα DNS είναι απίστευτα περίπλοκο και όχι μόνο σε τεχνικό επίπεδο. Υπάρχει μεγάλη εμπιστοσύνη στο σύστημα αυτό. Πιστεύουμε ότι όταν πληκτρολογούμε μια διεύθυνση ιστού, στέλνουμε στη σωστή θέση. Υπάρχει απλώς πολλή οδήγηση στην ακεραιότητα αυτού του συστήματος.

Αν κάποιος ήταν σε θέση να παρεμβαίνει ή να θέτει σε κίνδυνο ένα αίτημα DNS, υπάρχει μεγάλη πιθανότητα ζημιάς. Για παράδειγμα, θα μπορούσαν να στείλουν τους χρήστες σε σελίδες ηλεκτρονικής τραπεζικής που τους απαγόρευσαν, επιτρέποντάς τους, συνεπώς, να αποκτήσουν τα ηλεκτρονικά τους τραπεζικά στοιχεία. Θα μπορούσαν να παρακολουθήσουν την ηλεκτρονική τους αλληλογραφία και την διαδικτυακή κυκλοφορία μέσω μιας επίθεσης στο άτομο και να διαβάσουν τα περιεχόμενα. Θα μπορούσαν βασικά να υπονομεύσουν την ασφάλεια του Διαδικτύου στο σύνολό του. Φοβιές πράγματα.

Ο Dan Kaminsky είναι ένας αξιόπιστος ερευνητής ασφάλειας, με μακρά επανάληψη εύρεσης ευπάθειας σε γνωστό λογισμικό. Αλλά είναι πιο γνωστός για την ανακάλυψη του ίσως το 2008 πιο σοβαρή ευπάθεια στο σύστημα DNS που βρέθηκε ποτέ. Αυτό θα επέτρεπε σε κάποιον να εκτελέσει εύκολα ένα δηλητηρίαση της κρυφής μνήμης (ή σφάλμα DNS) επίθεση σε διακομιστή ονομάτων DNS. Οι πιο τεχνικές λεπτομέρειες αυτής της ευπάθειας εξήγησαν στη διάσκεψη του 2008 Def Con.

Ο Kaminsky, έχοντας πλήρη επίγνωση των συνεπειών της απελευθέρωσης ενός τόσο σοβαρού ελάττωματος, αποφάσισε να το αποκαλύψει στους πωλητές του λογισμικού DNS που επηρεάζονται από αυτό το σφάλμα.

Υπήρξε πλήθος σημαντικών προϊόντων DNS που επηρεάστηκαν, συμπεριλαμβανομένων εκείνων που κατασκευάστηκαν από την Alcatel-Lucent, την BlueCoat Technologies, την Apple και τη Cisco. Το ζήτημα επηρέασε επίσης ορισμένες υλοποιήσεις DNS που αποστέλλονταν με κάποιες δημοφιλείς διανομές Linux / BSD, συμπεριλαμβανομένων αυτών για τα Debian, Arch, Gentoo και FreeBSD.

Ο Κάμινσκυ τους έδωσε 150 ημέρες για να δημιουργήσει μια λύση, και εργάστηκε μαζί τους μυστικά για να τους βοηθήσει να καταλάβουν την ευπάθεια. Ήξερε ότι αυτό το θέμα ήταν τόσο σοβαρό, και οι πιθανές ζημιές τόσο μεγάλες, ότι θα ήταν απίστευτα απερίσκεπτη να την κυκλοφορήσει δημοσίως χωρίς να δοθεί στους πωλητές η ευκαιρία να εκδώσουν ένα κηλίδα.

Παρεμπιπτόντως, η ευπάθεια ήταν διαρρεύσει από ατύχημα από την εταιρεία ασφάλειας Matsano σε μια θέση blog. Το άρθρο καταλήφθηκε, αλλά αντικατοπτρίστηκε και μια μέρα μετά τη δημοσίευση μια εκμετάλλευση Αυτό είναι πώς θα σας Hack: Ο σπασμικός κόσμος των Εκπαιδευτικών KitsΟι απατεώνες μπορούν να χρησιμοποιήσουν τις σουίτες λογισμικού για να εκμεταλλευτούν τις ευπάθειες και να δημιουργήσουν κακόβουλα προγράμματα. Αλλά ποια είναι αυτά τα κιτ εκμετάλλευσης; από που έρχονται; Και πώς μπορούν να σταματήσουν; Διαβάστε περισσότερα είχε δημιουργηθεί.

Η ευπάθεια του DNS του Kaminsky συνοψίζει τελικά την ουσία του επιχειρήματος υπέρ μιας υπεύθυνης, κλιμακωτής αποκάλυψης. Μερικά τρωτά σημεία - όπως τρωτά σημεία μηδενικής ημέρας Τι είναι το θέμα ευπάθειας ημέρας μηδέν; [Επεξηγήσεις MakeUseOf] Διαβάστε περισσότερα - είναι τόσο σημαντικές, ότι η δημοσιοποίησή τους θα προκαλούσε σημαντικές ζημίες.

Υπάρχει όμως και ένα συναρπαστικό επιχείρημα υπέρ της μη προειδοποίησης.

Η υπόθεση για πλήρη αποκάλυψη

Απελευθερώνοντας ένα θέμα ευπάθειας στο ανοιχτό, ξεκλειδώνετε ένα κιβώτιο της Πανδώρας όπου τα δυσάρεστα άτομα είναι σε θέση να παράγουν γρήγορα και εύκολα εκμεταλλεύσεις και να θέτουν σε κίνδυνο τα ευάλωτα συστήματα. Γιατί, λοιπόν, κάποιος θα επιλέξει να το κάνει;

Υπάρχουν μερικοί λόγοι. Πρώτον, οι πωλητές είναι συχνά πολύ αργά για να απαντήσουν στις ειδοποιήσεις ασφαλείας. Επιβάλλοντας αποτελεσματικά το χέρι τους απελευθερώνοντας μια ευάλωτη θέση στην άγρια φύση, είναι πιο κίνητρα να ανταποκριθούν γρήγορα. Ακόμη χειρότερα, μερικοί έχουν κλίση να μην δημοσιοποιήσουν Γιατί οι εταιρείες που παραβιάζουν ένα μυστικό θα μπορούσαν να είναι ένα καλό πράγμαΜε τόσο πολλές πληροφορίες στο διαδίκτυο, όλοι ανησυχούμε για ενδεχόμενες παραβιάσεις της ασφάλειας. Αλλά αυτές οι παραβιάσεις θα μπορούσαν να κρατηθούν μυστικές στις ΗΠΑ για να σας προστατεύσουν. Ακούγεται τρελό, έτσι τι συμβαίνει; Διαβάστε περισσότερα το γεγονός ότι μεταφέρουν ευάλωτα λογισμικά. Η πλήρης αποκάλυψη τους αναγκάζει να είναι ειλικρινείς με τους πελάτες τους.

Επιτρέπει, ωστόσο, στους καταναλωτές να κάνουν μια ενημερωμένη επιλογή ως προς το εάν επιθυμούν να συνεχίσουν να χρησιμοποιούν ένα συγκεκριμένο, ευάλωτο κομμάτι λογισμικού. Φαντάζομαι ότι η πλειοψηφία δεν θα ήταν.

Τι χρειάζονται οι προμηθευτές;

Οι πωλητές πραγματικά δεν συμπαθούν την πλήρη αποκάλυψη.

Μετά από όλα, είναι απίστευτα κακή PR για αυτούς, και θέτει τους πελάτες τους σε κίνδυνο. Έχουν προσπαθήσει να ενθαρρύνουν τους ανθρώπους να αποκαλύπτουν υπεύθυνα τα τρωτά σημεία, αν και τα προγράμματα γενετικών πόρων. Αυτά ήταν εξαιρετικά επιτυχημένα, με την Google να πληρώνει 1,3 εκατομμύρια δολάρια μόνο το 2014.

Αν και αξίζει να επισημανθεί ότι ορισμένες εταιρείες - όπως η Oracle Oracle θέλει να σταματήσετε να τους στείλετε σφάλματα - Εδώ είναι γιατί αυτό είναι τρελόΗ Oracle βρίσκεται σε ζεστό νερό πάνω από μια λανθασμένη θέση blog από τον επικεφαλής ασφαλείας, Mary Davidson. Αυτή η επίδειξη του τρόπου με τον οποίο η φιλοσοφία ασφαλείας της Oracle απομακρύνεται από την επικρατούσα τάση δεν έγινε καλά στην κοινότητα ασφαλείας ... Διαβάστε περισσότερα - να αποθαρρύνουν τους ανθρώπους να εκτελούν έρευνα ασφαλείας για το λογισμικό τους.

Αλλά εξακολουθούν να υπάρχουν άνθρωποι που επιμένουν να χρησιμοποιούν πλήρη αποκάλυψη, είτε για φιλοσοφικούς λόγους, είτε για τη δική τους διασκέδαση. Κανένα πρόγραμμα γενναιόδωρων bugs, ανεξάρτητα από το πόσο γενναιόδωρο, μπορεί να το αντιμετωπίσει.

Ο Matthew Hughes είναι προγραμματιστής και συγγραφέας λογισμικού από το Λίβερπουλ της Αγγλίας. Αυτός σπάνια βρίσκεται χωρίς ένα φλιτζάνι ισχυρό μαύρο καφέ στο χέρι του και λατρεύει απολύτως το Macbook Pro και την κάμερά του. Μπορείτε να διαβάσετε το ιστολόγιό του στο http://www.matthewhughes.co.uk και τον ακολουθήστε στο twitter στο @ matthewhughes.