Διαφήμιση

Διαχειρίζεστε ένα προσωπικό ιστολόγιο; Ίσως είστε μέρος της συνεχιζόμενης έκρηξης blogging. Αν μπορείτε να γράψετε καλά, να πάρετε όμορφες εικόνες και να καταλάβετε το μυαλό του κοινού, υπάρχουν πολλά χρήματα στο blogging. Εξαρτάται από αυτό για το οποίο μιλάτε και για το blogging. Ωστόσο, αν έχετε 10 εκατομμύρια μηνιαίες προβολές ή μόλις 10, το ιστολόγιό σας ενδέχεται να εξακολουθεί να αποτελεί στόχο για χάκερς.

Η σχετική ευκολία της πειρατείας σε ορισμένες πλατφόρμες blogging τους καθιστά φρούτα χαμηλής ανάρτησης για ορισμένα αδίστακτα άτομα. Επιπλέον, υπάρχουν πολλές μέθοδοι hacking για τις πιο δημοφιλείς πλατφόρμες blogging, όπως το WordPress. Θα σας δείξω μερικά από τα πιο κοινά, καθώς και ένα σχετικά νέο παιχνίδι από το εγχειρίδιο του χάκερ.

Chrome Font Κοινωνική Μηχανική

Ορισμένοι ιστότοποι έχουν διακυβευτεί με ένα hack που αλλάζει την οπτική εμφάνιση του κειμένου. Η επίθεση χρησιμοποιεί JavaScript για να αλλάξει Η νέα απειλή ασφαλείας για το 2016: Ransomware JavaScriptΤο Locky ransomware υπήρξε ανησυχητικό για τους ερευνητές της ασφάλειας, αλλά από την σύντομη εξαφάνισή του και την επιστροφή του ως απειλή διασυνοριακής JavaScript σε πολλαπλές πλατφόρμες, τα πράγματα άλλαξαν. Αλλά τι μπορείτε να κάνετε για να νικήσετε το ransomware της Locky; Διαβάστε περισσότερα η απόδοση του κειμένου, προκαλώντας την εμφάνιση ενός αλλοιωμένου συνδυασμού συμβόλων στη θέση του περιεχομένου της τοποθεσίας. Στη συνέχεια, ο χρήστης θα σας ζητήσει να ενημερώσετε το "πακέτο γλωσσών Chrome" σε μια προσπάθεια να διορθώσετε το πρόβλημα.

Η διαδικασία της λοίμωξης είναι αρκετά απλή. Εάν ένα δυνητικό θύμα πληροί μια σειρά κριτηρίων, συμπεριλαμβανομένης της χώρας και της γλώσσας προορισμού και του User-Agent (επιβεβαιωμένου ως Chrome που εκτελείται στα Windows), εισάγεται στη σελίδα JavaScript. Στη συνέχεια, εμφανίζεται ένα δυο πιθανά πλαίσια διαλόγου, εξηγώντας ότι "Η γραμματοσειρά" HoeflerText "δεν βρέθηκε," μαζί με μια μόνο επιλογή: Εκσυγχρονίζω.

Τα παράθυρα διαλόγου προσελκύονται προσεκτικά, αλλά θα το επεξεργαστώ σε μια στιγμή.

Η επιλογή Ενημέρωση λήγει αυτόματα το μολυσμένο αρχείο. Φυσικά, αν ο χρήστης δεν εκτελέσει το αρχείο, ο υπολογιστής παραμένει απαλλαγμένος από λοίμωξη. Ωστόσο, το σενάριο δημιουργεί ένα πλαστό ζήτημα, ωθώντας τον χρήστη να αλληλεπιδράσει με το παράθυρο διαλόγου. Πρόκειται για ένα κλασικό εργαλείο κοινωνικής μηχανικής, το οποίο εγγυάται την κατακράτηση πολλών χρηστών.

Τι είναι η απόκρυψη του αρχείου;

Αυτή η εκμετάλλευση βρίσκεται στο ραντάρ από τον Δεκέμβριο του 2016, όταν ερευνητής ασφάλειας @Kafeine ενημερώθηκε για έναν συμβιβασμένο ιστότοπο. Ο εν λόγω ιστότοπος έδινε στους χρήστες χρήσιμο φορτίο. "Εταιρεία Cybersecurity επόμενης γενιάς" ProofPoint μοιράστηκε μια λεπτομερή teardown και την ανάλυση του hack και της πιθανής εκμετάλλευσης.

Μια ματιά στο EITest και το προσφάτως προστιθέμενο σχέδιο "Γραμματοσειρά Chrome" Κοινωνικής Μηχανικήςhttps://t.co/bWIEoDjyYApic.twitter.com/Tcmd5whMtK

- Καφεΐνη (@ καφεΐνη) 17 Ιανουαρίου 2017

Η ανάλυσή τους περιγράφει ένα εκτεταμένο και δυναμικό οικολογικό σύστημα απειλών που στοχεύει σε πολλές χώρες. Το ωφέλιμο φορτίο παρέχει ένα είδος κακόβουλου λογισμικού απάτης στη διαφήμιση, γνωστή ως Fleercivet. Το κακόβουλο λογισμικό απάτης κατά της διαφήμισης χρησιμοποιείται για την ανακατεύθυνση χρηστών σε ιστότοπους και, στη συνέχεια, γίνεται αυτόματα κλικ στις διαφημίσεις που εμφανίζονται εκεί. Μόλις εγκατασταθεί, το μολυσμένο σύστημα αρχίζει να περιηγεί στο διαδίκτυο από μόνο του, στο παρασκήνιο.

Γιατί είναι αυτό διαφορετικό;

Οι κοινωνικές μηχανικές αμυχές αυξάνονται συχνότερα Πώς να προστατεύσετε τον εαυτό σας από αυτές τις 8 κοινωνικές μηχανικές επιθέσειςΠοιες τεχνικές κοινωνικής μηχανικής θα χρησιμοποιούσαν οι χάκερ και πώς θα προστατευόσασταν από αυτούς; Ας ρίξουμε μια ματιά σε μερικές από τις πιο κοινές μεθόδους επίθεσης. Διαβάστε περισσότερα . Αυτό το hack είναι αξιοσημείωτο για τη συγκεκριμένη στόχευσή του στους χρήστες του Chrome σε συνδυασμό με τα λεπτομερή δολώματα.

Το πρώτο παράθυρο διαλόγου δελεάζει τον χρήστη ότι "Η γραμματοσειρά" HoeflerText "δεν βρέθηκε." Για να προσθέσετε αυθεντικότητα στο δέλεαρ, ένα πλαίσιο προσθέτει λεπτομέρειες για το υποτιθέμενο τρέχον πακέτο γραμματοσειράς Chrome. Φυσικά, η έκδοση σας θα εμφανιστεί ξεπερασμένη, ενθαρρύνοντας τον χρήστη να πατήσει το κουμπί Update.

Το δεύτερο παράθυρο διαλόγου προσελκύει σχεδόν το ίδιο κείμενο, αλλά χρησιμοποιεί διαφορετική μορφοποίηση, συμπεριλαμβανομένης μιας εικόνας για να "βοηθήσει" τον χρήστη προς το κακόβουλο αρχείο.

Οι φορείς απειλών δυσκολεύονται να μολύνουν τον αριθμό των συστημάτων που απαιτούνται για να παραμείνουν επικερδείς. Ως εκ τούτου, στρέφονται προς τον πιο αδύναμο κρίκο της αλυσίδας ασφαλείας: τον άνθρωπο.

Άλλες αμυχές είναι διαθέσιμες

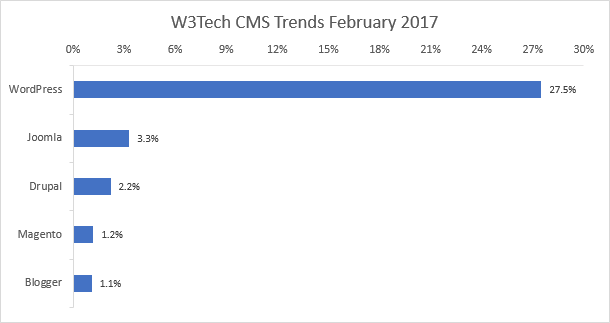

Υπάρχουν δισεκατομμύρια ιστοσελίδες. Τον Φεβρουάριο του 2017, Το WordPress τροφοδοτείται γύρω στο 27,5% του ιστού. Το Joomla, το Drupal, το Magento και το Blogger συνδυάζονται για να τροφοδοτήσουν ακόμα 8,9%. Ο τεράστιος αριθμός τοποθεσιών που λειτουργούν με αυτά τα συστήματα διαχείρισης περιεχομένου τα καθιστά έναν τεράστιο στόχο. (Αν συγκεντρώσουμε τον συνολικό αριθμό ιστότοπων στον ιστό σε ένα δισεκατομμύριο, 364 εκατομμύρια από αυτά τροφοδοτούνται από ένα από τα παραπάνω CMS. Πρόκειται για απλή απλούστευση.)

Ομοίως, ο αριθμός των ιστότοπων που εκτελούνται από ανειδίκευτους και ερασιτέχνες webmasters παρουσιάζει εύκολους στόχους για εξειδικευμένους hackers. Τούτου λεχθέντος, ένας μεγάλος αριθμός οι επαγγελματικοί χώροι είναι εξίσου ευάλωτοι Ποιες ιστοσελίδες είναι πιο πιθανό να σας ενοχλήσουν με κακόβουλο λογισμικό;Ίσως να πιστεύετε ότι οι ιστότοποι πορνογραφικού περιεχομένου, ο Σκοτεινός ιστός ή άλλοι ιστότοποι με δυσάρεστες εμφανίσεις είναι τα πιο πιθανά μέρη για να μολυνθεί ο υπολογιστής σας από κακόβουλο λογισμικό. Αλλά θα κάνατε λάθος. Διαβάστε περισσότερα .

Γιατί το Blog μου έχει χάσει;

Έχει το ιστολόγιό σας hacked σε κάποιο σημείο; Υπάρχουν πολλοί συνηθισμένοι λόγοι για τους οποίους.

- Ασφάλεια - Ο υπολογιστής σας διακυβεύτηκε και χάσατε τα στοιχεία σύνδεσης σε έναν εισβολέα. Αυτό θα μπορούσε να προέλθει από οποιοδήποτε αριθμό φορέων επίθεσης.

- Αίτηση τρίτου μέρους - Τα πρόσθετα, οι επεκτάσεις και τα γραφικά στοιχεία τρίτων κατασκευαστών μπορούν εύκολα να γίνουν ευάλωτα. Ο πλήθος αυτών καθιστά δύσκολο να αστυνομία της ασφάλειας, όμως τα εκμεταλλεύματα συνήθως διορθώνονται ταχέως Γιατί να ενημερώσετε το Blog σας: Θέματα ευπάθειας WordPress θα πρέπει να γνωρίζετεΈχω πολλά σπουδαία πράγματα να πω για το Wordpress. Είναι ένα διεθνώς δημοφιλές κομμάτι λογισμικού ανοιχτού κώδικα που επιτρέπει σε οποιονδήποτε να ξεκινήσει το δικό του blog ή ιστοσελίδα. Είναι αρκετά ισχυρό για να είναι ... Διαβάστε περισσότερα .

- Ο διακομιστής είναι συμβιβασμένος - Για να εξοικονομήσετε χρήματα σε πόρους, εκατομμύρια ιστοσελίδες φιλοξενούνται σε "κοινόχρηστους" εξυπηρετητές. Έχει ενεργοποιήσει την εξαιρετικά χαμηλού κόστους φιλοξενία ιστοσελίδων, αλλά δημιουργεί επίσης μια ευκαιρία για τους χάκερ να συμβιβάσουν πολλαπλές τοποθεσίες.

- Phishing — Τα μηνύματα ηλεκτρονικού "ψαρέματος" εξακολουθούν να είναι τα πιο δημοφιλή Νέες τεχνικές ηλεκτρονικού "ψαρέματος" (phishing) που πρέπει να γνωρίζετε: Να ψωνίζετε και να καταπνίγετεΤο να ψαρεύεις και να μιλάς είναι επικίνδυνες νέες παραλλαγές phishing. Τι πρέπει να προσέχετε; Πώς θα γνωρίζετε μια δοκιμασία ψευδούς ή χαλαρωτικής όταν φθάνει; Και είναι πιθανό να είστε ένας στόχος; Διαβάστε περισσότερα μεθόδους για την παράδοση κακόβουλου λογισμικού, λόγω της συνεχιζόμενης αποτελεσματικότητάς τους. Πολύ το δημοφιλές ιστολόγιο μπορεί να λαμβάνει στοχευμένα μηνύματα ηλεκτρονικού ταχυδρομείου ηλεκτρονικού ψαρέματος Πώς να εντοπίσετε μη ασφαλή συνημμένα ηλεκτρονικού ταχυδρομείου: 6 κόκκινες σημαίεςΗ ανάγνωση ενός μηνύματος ηλεκτρονικού ταχυδρομείου πρέπει να είναι ασφαλές, αλλά τα συνημμένα μπορεί να είναι επιβλαβή. Αναζητήστε αυτές τις κόκκινες σημαίες για να εντοπίσετε μη ασφαλή συνημμένα μηνύματα ηλεκτρονικού ταχυδρομείου. Διαβάστε περισσότερα , προσαρμοσμένες στον ιδιοκτήτη του ιστοτόπου ή στους συνεισφέροντες.

- Ενημερώσατε; - Ένα παλιό CMS, ή μια ξεπερασμένη επέκταση, addon ή widget είναι ένα άριστο σημείο εισόδου για έναν εισβολέα Νέες επισημάνσεις κακόβουλου λογισμικού Σημασία της ενημέρωσης και της εξασφάλισης του WordPress Blog σαςΌταν μια λοίμωξη κακόβουλου λογισμικού ως καταστρεπτική όπως το πρόσφατα ανακάλυψε SoakSoak.ru έρχεται μαζί, είναι ζωτικής σημασίας ότι οι ιδιοκτήτες ιστολογίου WordPress ενεργούν. Γρήγορα. Διαβάστε περισσότερα .

- Ασφάλεια ιστότοπου - Μικρότερα blogs θα πιθανώς να βασίζονται σε ισχυρή δημιουργία κωδικού πρόσβασης 7 λάθη κωδικού πρόσβασης που θα σας πάρουν πιθανό να χάσετεΟι χειρότεροι κωδικοί πρόσβασης του 2015 έχουν κυκλοφορήσει και είναι πολύ ανησυχητικοί. Αλλά δείχνουν ότι είναι απολύτως απαραίτητο να ενισχύσετε τους αδύναμους κωδικούς σας, με λίγα απλά τσιμπήματα. Διαβάστε περισσότερα και απλά να είστε προσεκτικοί. Οι μεγαλύτεροι ιστότοποι θα πρέπει να έχουν πρόσθετα πρωτόκολλα ασφαλείας για να μετριάσουν πιθανές επιθέσεις στον κυβερνοχώρο.

Το "ElTest" έρχεται στον δρόμο μου;

Ειλικρινά, ποιος ξέρει; Η αντικατάσταση γραμματοσειράς Chrome έχει συνδεθεί απευθείας με την αλυσίδα μόλυνσης "ElTest". Η αλυσίδα μόλυνσης είναι που συνδέονται συνήθως με τα ransomware και τα κιτ εκμετάλλευσης Μια ιστορία του Ransomware: Πού ξεκίνησε και πού πηγαίνειΤο Ransomware χρονολογείται από τα μέσα της δεκαετίας του 2000 και μοιάζει με πολλές απειλές για την ασφάλεια των υπολογιστών και προέρχεται από τη Ρωσία και την Ανατολική Ευρώπη προτού εξελιχθεί για να γίνει μια αυξανόμενη απειλή. Αλλά τι κάνει το μέλλον για το ransomware; Διαβάστε περισσότερα , και δραστηριοποιείται από το 2014. Δεν υπάρχει σαφής διαδρομή για την αλυσίδα, μόνο για την εύρεση ευπαθών ιστότοπων και την έκθεση των χρηστών τους.

Εκθέτοντας #EITest καμπάνια https://t.co/ApFiGdRqQApic.twitter.com/RQflK4Rqu8

- Christopher Lowson (@LowsonWebmin) 30 Ιανουαρίου 2017

Εχοντας αυτό κατά νου, αξίζει πάντα να εξετάσετε την ασφάλεια του ιστότοπού σας Προστατεύστε τον εαυτό σας με μια ετήσια ασφάλεια και έλεγχος ιδιωτικότηταςΕίμαστε σχεδόν δύο μήνες μετά τη νέα χρονιά, αλλά υπάρχει ακόμα χρόνος για μια θετική λύση. Ξεχάστε να καταναλώσετε λιγότερη καφεΐνη - μιλάμε για τη λήψη μέτρων για την προστασία της ασφάλειας και της ιδιωτικής ζωής στο διαδίκτυο. Διαβάστε περισσότερα . Η ενασχόληση με τα σημεία που καλύψαμε στην τελευταία ενότητα θα σας βοηθήσει να σας κρατήσουμε ασφαλείς. Όπως έχουμε δει, οι άνθρωποι είναι συχνά ο ασθενέστερος κρίκος της αλυσίδας ασφαλείας. Αυτό είναι επειδή ξέχασα να ενημερώσουμε το CMS ή το antivirus μας ή γιατί ήμασταν εξαπατημένοι από μια επίθεση κοινωνικής μηχανικής Πώς να εντοπίσετε & αποφύγετε 10 από τις πιο ύπουλες τεχνικές hackingΟι χάκερς γίνονται πιό σέξι και πολλές από τις τεχνικές τους και οι επιθέσεις συχνά περνούν απαρατήρητες ακόμα και από έμπειρους χρήστες. Εδώ είναι 10 από τις πιο ύπουλες τεχνικές hacking που πρέπει να αποφύγετε. Διαβάστε περισσότερα , πρέπει να αναλάβουμε σοβαρά την ευθύνη της ασφάλειας του κυβερνοχώρου μας.

Έχετε βιώσει ένα blog ή ιστοσελίδα hack; Τι συνέβη με τον ιστότοπό σας; Είχατε αρκετή ασφάλεια στη θέση σας ή είχατε συμβιβαστεί αλλού; Ενημερώστε μας την εμπειρία σας παρακάτω!

Ο Gavin είναι ανώτερος συγγραφέας για το MUO. Είναι επίσης ο Editor και ο Διαχειριστής SEO για την κρυπτο-εστιασμένη περιοχή αδελφών της MakeUseOf, Αποκωδικοποιημένα μπλοκ. Έχει ένα σύγχρονο γράψιμο BA (Hons) με ψηφιακές καλλιτεχνικές πρακτικές που λεηλάτησαν από τους λόφους του Ντέβον, καθώς και πάνω από μια δεκαετία επαγγελματικής γραφής. Απολαμβάνει άφθονες ποσότητες τσαγιού.